安全和隐私方面的研究与开发

很多安全和隐私强化技术都建立在大量研发的基础之上。例如,由于恶意软件的快速演变,保护信息系统和网络免受其害的杀毒工具需要不断升级改进(专栏7.3)。此外,ICT的开发过程需要不断进行强化以减少可利用漏洞的数量。因此,设计阶段的研发目标是将安全和隐私相关问题融入到ICT设计中,以避免未来可能导致更高的经济和社会总成本的安全和隐私风险,该过程被称为“安全隐私防护设计”(OECD,2008b)。2这种方法的重要性随信息系统和网络开放程度的增加而提高。此外,网络安全事故对关键性基础设施正常运作的威胁也不断增大(专栏7.4)。

●专栏7.3

网络安全威胁复杂性的提高

恶意用户不断改进其软件技术,提高绕行抵消网络安全技术及程序的技巧和能力。特别是在网络开放程度不断增加的环境下,这种改进对IT部门、IT安全公司和相关执法机构提出了挑战,迫使这些部门不断创新以跟上变化。越来越多的恶意软件开发者通过包括社会工程和(零时差)漏洞利用在内的多种攻击向量来提高其攻击效力。此外,恶意软件开发者开始采用多态和加密等技术作为其指令系统的标准工具,阻碍防恶意软件程序,并使其检测到恶意软件后展开针对性功能分析(如逆向工程)变得更加困难(Golovanov,Gostev and Monastyrsky,2008;Microsoft,2012)。同时,恶意用户还对反病毒数据库保持监视,以便在新反病毒签名发布时对恶意软件进行升级。例如,某些安全专家认为,作为变异最快的病毒之一,Virut病毒的更新速度可达每星期一次(Zakorzhevsky,2010)。

另一个造成恶意软件攻击复杂性提高的原因是,实际上,恶意用户会针对创新性实践和数据进行交流,对恶意代码进行再利用,甚至购买可不断升级利用漏洞的成品恶意软件攻击包。在这种背景下,零时差漏洞的发现、营销和开发利用依然是恶意软件开发者取得成功的最关键因素之一,这也是威胁互联网参与各方的最大原因。例如,Bootkit1就是一种利用浏览器作为传染途径(如“偷渡式下载”)的恶意软件,它集rootkit技术和迁移式指令控制(C&C)僵尸网络服务器为一体。过去,各种技术仅被单独使用,现在则被集合到一个软件中。Bootkit利用Neosploit捆绑的漏洞攻击,自2007年起在黑市上销售,售价为1 000至3 000美元(Golovanov,Gostev and Monastyrsky,2008)。为了让人们对此类攻击的规模有所了解,截至2008年,在美国,每天都有20万用户受到Bookit攻击,近10万台设备被感染成为该病毒僵尸网络的一部分。

极光行动(Operation Aurora)是近期发生的另一个例子。这次攻击复杂而具有定向性,针对奥多比系统公司(Adobe Systems)、谷歌2、瞻博网络(Juniper Networks)和Rackspace等拥有众多知识产权的高科技公司。迈克菲公司(McAfee)的资料显示(2010),极光行动的主要目标是获取访问途径并在可能时修改高科技公司知识产品库,涵盖了社会工程技术、(网页浏览器中)零时差漏洞的开发利用以及分布式指令控制僵尸网络服务器的利用(Zetter,2010)。进一步分析表明,极光行动所使用的主机主要分布在中国、德国、中国台湾、英国和美国。据估计,包括陶氏化学、诺斯洛普•格鲁门、兰德公司和雅虎在内的34多家机构受到攻击(Damballa,2010)。

注1.据卡巴斯基(Kaspersky)的估计,2008年Bootkit的开发需耗时“数月”,且开发要求“多个网络犯罪组织的密切合作,各组织分别负责项目的某个独立地区”(Golovanov,Gostev and Monastysky,2008)。

2.谷歌于2010年1月13日在其官方博客上对此次事件进行了披露,成为首家公开披露此次攻击的公司(Google,2010)。

●专栏7.4

网络安全威胁的日益复杂化:震网蠕虫病毒(Stuxnet)

没有其他任何软件比震网病毒更受安全专家和媒体的关注。安全专家们将其形容为“具有突破性的”、“令人难以置信的庞大和复杂”,甚至“从技术角度上看是完美的”(Falliere,Murch and Chien,2011;Keizer,2010;Matrosov等,2012)。有些人将其称之为新一代的“网络武器”(Langer,2012)。无论如何,安全专家们都认为下列属性是导致该恶意软件高度复杂性的原因。

●震网病毒利用了高达4个微软公司的零时差漏洞1,这是单个恶意软件从未实现的数量。其中,2个漏洞使得震网病毒可通过局域网(LAN)和移动设备等多种渠道在不被探测到的情况下进行传播。

●震网病毒专门针对西门子公司的可编程逻辑控制(PLC)软件这一监控与数据采集(SCADA)特殊配置系统而设计。通常,这些系统甚至不与互联网连接(Falliere,Murch and Chien,2011)。

●震网病毒利用多达两种有效数字签名使受感染系统认为该恶意软件是合法的。

●震网病毒包含一个内置卸载机制和一个感染计数器,使其能在达到最大感染数量后自毁。这将使病毒的感染更加可控且能够最大限度地限制病毒传播程度并减少该恶意软件被发现的可能性。

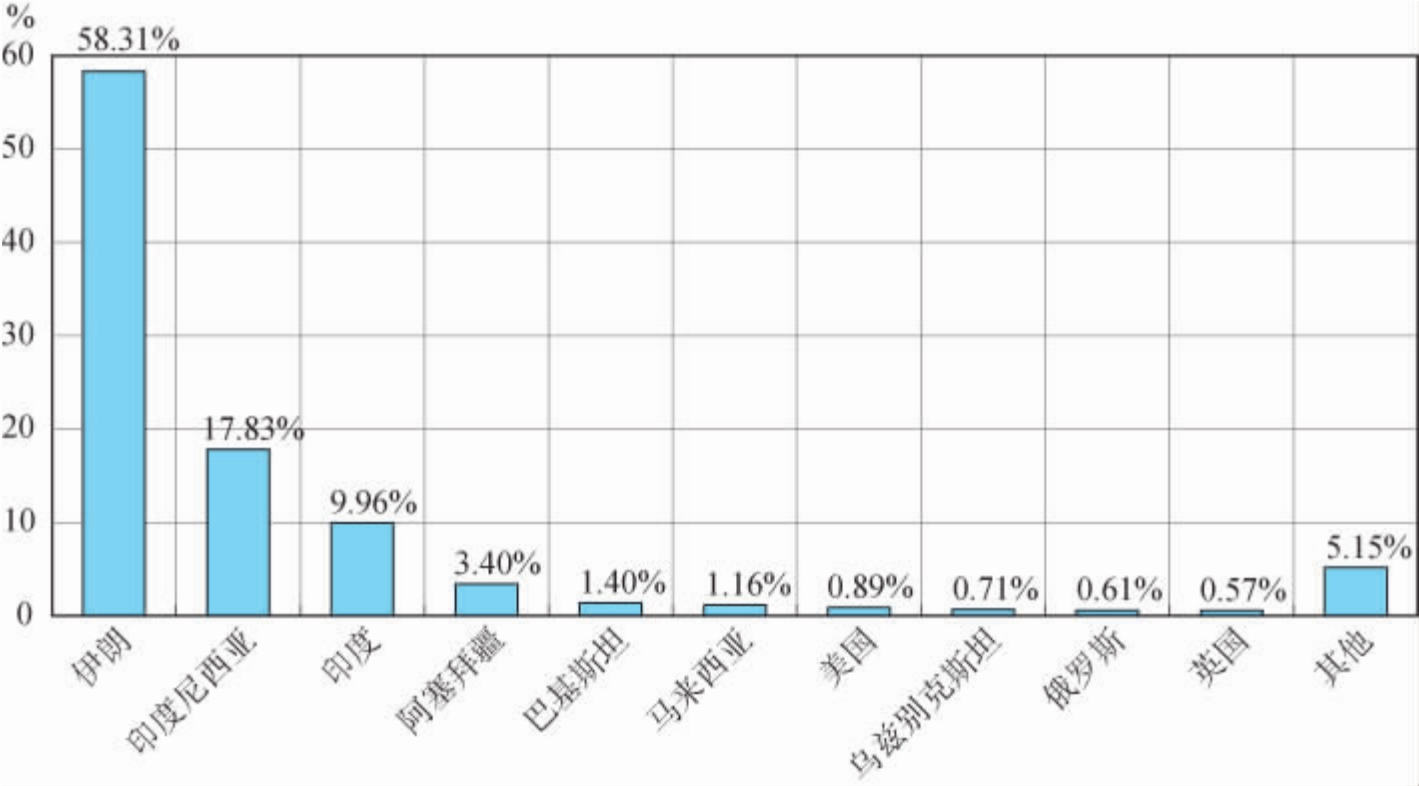

截至2010年9月,赛门铁克公司(Symantec)的统计表明全球有近10万台主机受到震网蠕虫病毒感染,2而伊朗则是该蠕虫病毒的重灾区(图7.1)。安全专家认为,该数据以及软件中为防止非受控感染而采取的损害控制,增加了震网蠕虫病毒是针对伊朗地区SCADA系统而专门设计的可能性。

图7.1 2010年9月各国震网蠕虫病毒感染率

来源:Falliere(2011)。

统计链接:http://dx.doi.org/10.1787/888932694576

另一个展示震网蠕虫病毒高度复杂性的指标是震网恶意软件开发所需的人工数量和工作时间。根据卡巴斯基和赛门铁克等公司的安全专家估计,震网病毒的开发需要5至10个核心开发人员工作6至9个月,“这还不包括为数众多的质量保证和管理等其他人员”(Falliere,Murch and Chien,2011)。一些专家还进一步指出,震网病毒的开发成本约为300万美元(Hesseldahl,2010)。基于这些数字,特别是考虑到震网病毒的复杂程度和成功发动攻击所需的知识,一些安全专家认为,除国家政府外,其他组织根本没有能力为此类攻击提供所需资源(Fildes,2010;Halliday,2010)。

1.震网蠕虫病毒利用了4个非补丁(零时差)和1个微软补丁漏洞(Falliere,Murch and Chien,2011;Matrosov等,2011)。

2.数字来源于赛门铁克公司的震网病毒指令控制服务器流量监控数据(Falliere,Murch and Chien,2011)。

下一节将对研发活动展开分析,重点讨论私营部门对这些新出现危机的回应程度。分析将围绕安全和隐私领域的研发投资趋势及其直接专利成果来展开3。应该指出的是,虽然研发投资是衡量创新的一项重要输入指标,但根据OECD创新战略的定义,单就创新本身而言,其内涵显然比研发更为广泛(OECD,2010a)。此外,下文所给出的数据仅在有限范围内涉及安全与隐私领域设计的创新,这种创新更多的是与过程而非技术创新有关。(https://www.xing528.com)

研发投资

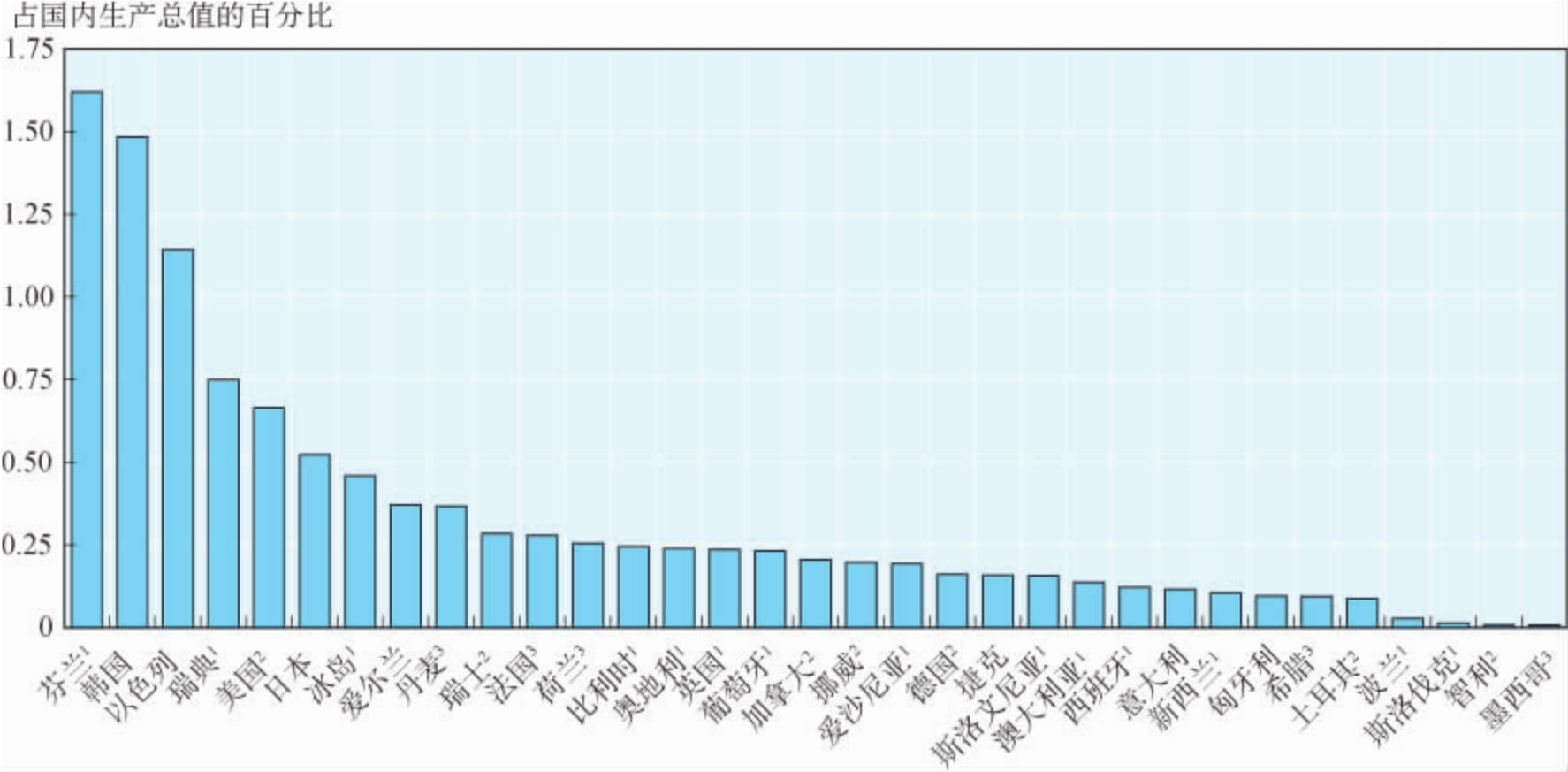

信息安全和隐私相关的研发并没有官方统计数据。然而,若假定ICT领域企业研发支出(BERD)水平高的国家其信息安全和隐私相关的研发水平往往也更高(图7.2),则可以把ICT领域的企业研发支出作为衡量信息安全和隐私相关的总体研发投资指标。这种情况在信息安全领域更加普遍,正如ICT政策分析所指出的,信息安全通常被列为ICT研发的首要方向(见第八章;OECD,2008b,2010b)。此外,一些OECD国家政府已实施了网络安全战略,研发方面的举措在其中占据着十分突出的位置,这些国家往往具有较高的ICT专业研发水平。例如,美国国家科学与技术委员会(United States National Science and Technology Council)的《联邦网络安全研究与发展项目的战略计划》(The Strategic Plan for the Federal Cyber security Research and Development Program)(NSTC,2011),“对开展或资助网络安全研发工作的相关政府机构予以一系列政策倾斜”。总的来说,企业研发支出数据显示,OECD国家中,芬兰、以色列和韩国的ICT企业研发支出强度最高,占其GDP比例均超过1%(见第一章尾注8);其次是瑞典、美国、日本和冰岛(图7.2)。具体而言,在这些ICT研发水平高的国家,信息安全相关的研发投资也相应较高。

图7.2 2010年或近年来ICT研发支出

注:此处将ICT部门定义为ISIC 3第一版第一章第30、32、642和72条中所规定类别的综合。在某些情况下,该集合可能被低估。例如,在加拿大、芬兰、希腊、爱尔兰、冰岛、斯洛伐克和瑞士,ICT制造只涉及第32条(ISIC)所规定的类别。而加拿大、智利、丹麦、爱沙尼亚、芬兰、匈牙利、爱尔兰、以色列、日本、荷兰、新西兰和斯洛伐克的ICT服务只涉及第72条(ISIC)所规定的类别。在瑞士,ICT服务只涉及第642条规定的类别。有关国家的注释:比利时和法国:数据按产品研发领域进行分类。捷克:数据按企业所开展的主要研发活动进行分类。自2004年起,属于研发行业(ISIC,R-3:73)的企业研发根据企业所展开的研发活动进行了重新划分。英国:数据根据大型企业的产品研发领域进行分类,而小型企业的研发则按其主要经营项目进行划分。研发企业则根据其工业类别进行了重新划分。电信(ISIC,R 3:642)应包含邮政(ISIC,R-3:641)。其他国家的数据根据企业所展开的主要研发活动进行划分。智利、以色列和新西兰:ICT制造的数据不可用。德国:ICT服务的数据不可用。有关以色列的数据:http://dx.doi.org/10.1787/888932315602.1)2009;2)2008;3)2007。

来源:OECD ANBERD和RDS数据库,2011年6月;瑞典统计局,2011年6月。

统计链接:http://dx.doi.org/10.1787/888932694614

网络安全研发信息的另一个可能来源是企业层面数据,特别是提供网络安全相关产品的公司数据。4然而,由于部分企业的财务报告可能并未包括其研发投资数据,因此该数据来源并不总是有效。这种情况在卡巴斯基实验室等私营股份有限企业(非上市公司)更为常见。再者,某些企业的网络安全产品相关收益在总收入中份额较低。例如,2010年,英特尔收购了迈克菲公司,但其主要收入来源依然是半导体及相关产品。尽管存在上述限制,企业层面数据依然是研发投资,特别是网络安全领域研发投资的唯一实时数据来源。

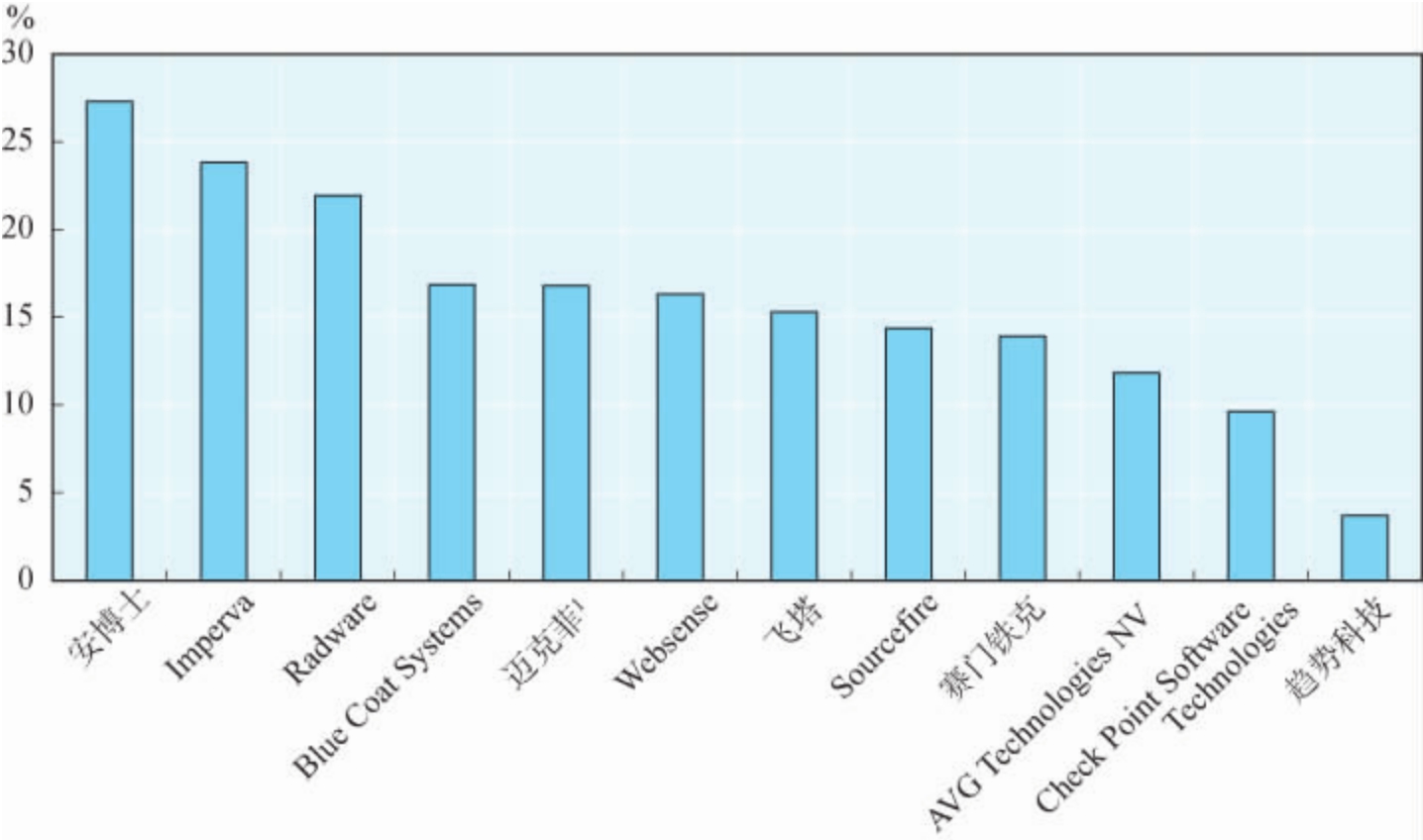

IT安全企业的研发强度根据其企业规模大小而各有不同(图7.3)。以年营业额为标准,企业规模最大的公司是赛门铁克(美国),公司2010年营业额超过60亿美元。其次是迈克菲(美国)和趋势科技(Trend Micro)(日本),前者2009年营业额约为20亿美元,后者2010年营业额为10亿美元。比较上述企业后发现,它们的研发强度亦即研发支出占销售收入的比例非常大(约占企业总收入的15%)。这意味着ICT安全企业的研发强度比ICT250强公司的平均研发强度更高,2011年数据显示,后者将年收入的5%投入到研发中(见第一章)。在上述企业中,安博士(Ahnlab)(韩国)公司的研发支出为200亿韩元,占总收入(740亿韩元)的比例最高;其次是Imperva(美国),研发投入为1 300万美元(总收入5 500万美元)。趋势科技的研发强度最低,仅投入了35亿日元(总收入为950亿日元)。赛门铁克和迈克菲公司的研发投资额最高(绝对数),分别为8.57亿美元(总收入的14%)和3. 24亿美元(总收入的17%)。总体而言,这些数据表明网络安全属于研发强度非常高的行业,而创新则是促进互联网经济安全发展的关键因素。然而,这一结论还只是建立在少量企业样本基础之上,需要对更多样本展开进一步分析以确认这一发现。

图7.3 2010年IT安全企业的研发强度

1. 2010年英特尔公司以76.8亿美元收购了迈克菲。该数字对应2009年。

来源:OECD信息技术数据库,根据年报、美国证券交易委员会文件和市场财务数据编订而成。

统计链接:http://dx.doi.org/10.1787/888932694614

加强安全和隐私的新技术专利

研发投资有时会产生新的专利,并据此进行内部开发而得到新的产品(商品和服务)或者授权给第三方使用。与研发投资类似,专利数据是用于研究创新及其他科技活动表征指标的一种重要资源(OECD,2009a)。数据可为研发活动取得成果提供有关发明的详细资料。然而,应当指出的是,由于并非所有专利都能被商业化且某些技术创新并不能取得专利,因此专利仅仅是发明而非创新的指标。5

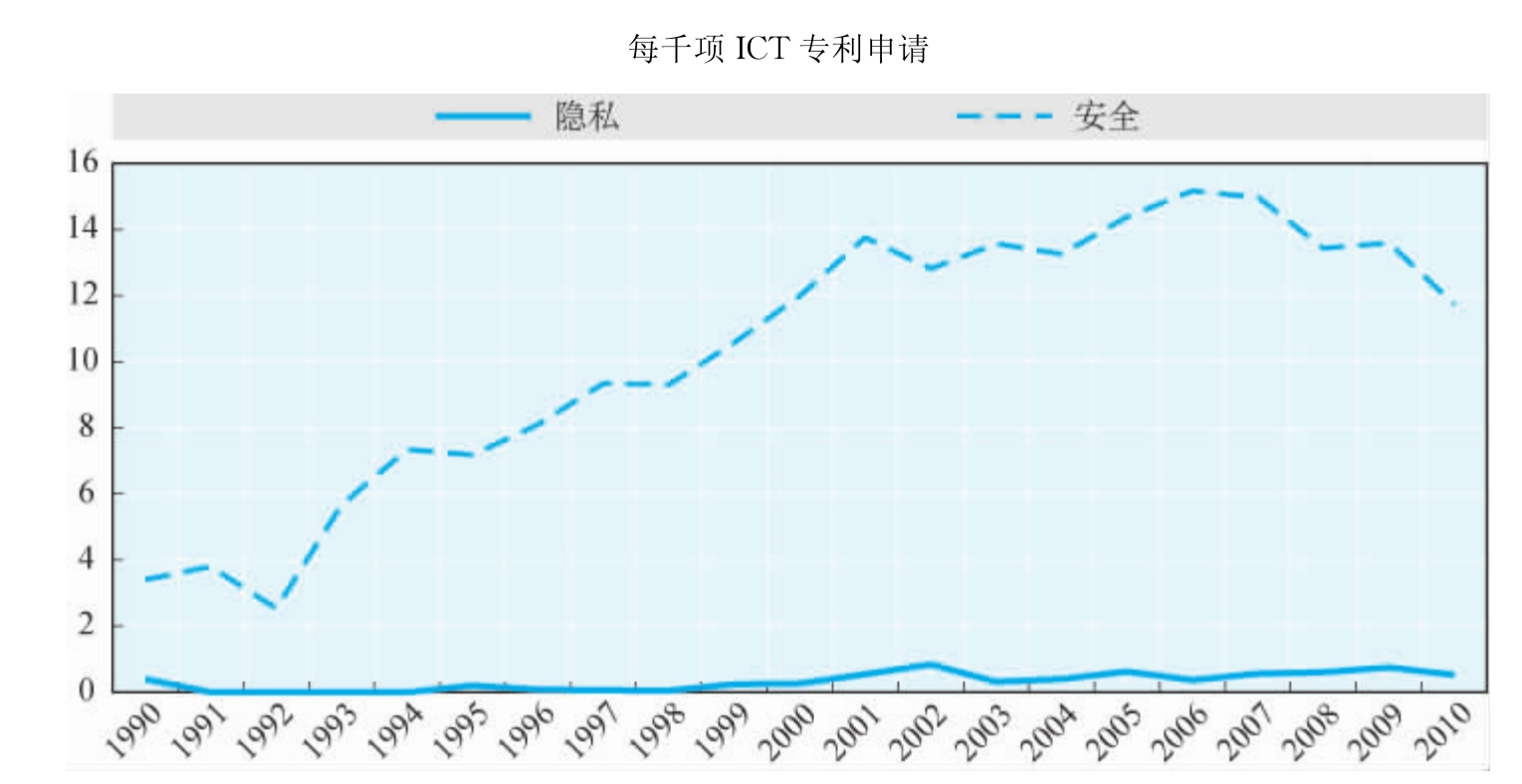

从总体趋势看,与信息安全和隐私相关的专利合作条约(Patent Cooperation Treaty,PCT)申请量的增长比整个ICT领域的申请量增长更快(图7.4)。2006年,信息安全相关专利申请比重为有史以来最高的一年,每1 000项ICT专利申请里就有超过15项是关于信息安全的6。但是,自这一年起,信息安全相关的ICT专利申请比重开始下降,至2010年,该比重下降至每1 000项ICT专利申请中仅有12项。这表明,与整体ICT专利申请相比,与安全相关的专利数量正以较慢的速度增长。进一步分析表明,提出安全相关专利申请最多的是美国的机构,其次是中国、德国、法国和英国。

图7.4 1990年至2010年根据专利合作条约(PCT)规定所提交的信息安全和隐私相关专利申请

注:安全相关申请的识别关键字为“恢复”,“病毒”和“间谍软件”(“安全”和“计算机”)。隐私相关申请的识别关键字为“匿名”,“身份”和“隐私”。

来源:OECD专利数据库,2012年6月。

统计链接:http://dx.doi.org/10.1787/888932694633

与之形成对比的是,隐私相关专利申请维持在一个相对较低的水平(甚至达不到每1 000项ICT专利申请中有1项相关申请)。但是,在1998年后可以观察到这一数字略有增长。应注意到,安全和隐私专利的申请数量不能全面反映创新的发展。这是因为安全和隐私相关的创新在很大程度上源于工艺过程和软件的进步。以软件为例,其应用和专利授予情况可能因国家而异,商标的统计资料则可以更好地反映创新的发展(见下一节)。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。