VPN服务器支持PPTP和L2TP/IPSEC两种协议。在上一节,客户端访问VPN服务器使用的是PPTP,PPTP只考虑了对VPN用户的身份验证,不支持对计算机身份进行验证。本节将介绍基于L2TP/IPSEC的VPN。

L2TP/IPSEC从字面上理解是在IPSEC上跑L2TP,IPSEC负责数据的封装加密,L2TP的作用和PPTP类似,负责在IP网络上做出VPN隧道。理论上,L2TP应该比PPTP更安全一些,因为L2TP不但能在用户级别实现PPP验证,还能实现计算机级别的身份验证。

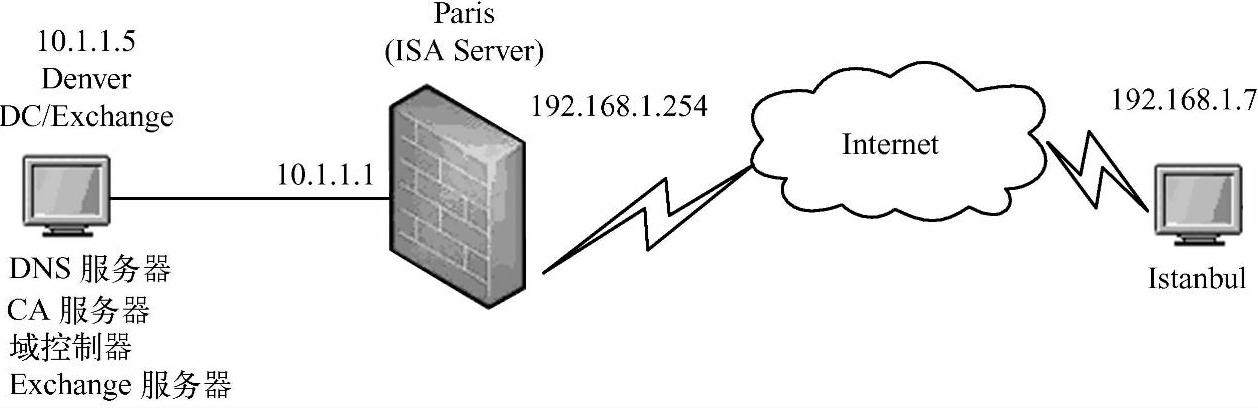

L2TP验证计算机身份可以使用预共享密钥和证书两种方法。预共享密钥比较简单,只要在VPN服务器和客户机上使用约定好的密码就可以证实彼此计算机身份,安全性能很一般。证书验证则依靠从CA申请的计算机证书来证明身份,由于证书的高安全性,这种验证方法在安全方面是令人满意的。下面把两种方法都实现一下,实验拓扑和上次实验完全相同,如图11-44所示。

图11-44 VPN实验拓扑

1.预共享密钥

预共享密钥需要在VPN服务器和VPN客户机上设置一个共同约定的密钥作为身份识别标识,首先在VPN服务器上进行设置。

1)在ISA的管理工具中展开虚拟专用网络,如图11-45所示,单击右侧面板中的“选择身份验证方法”。

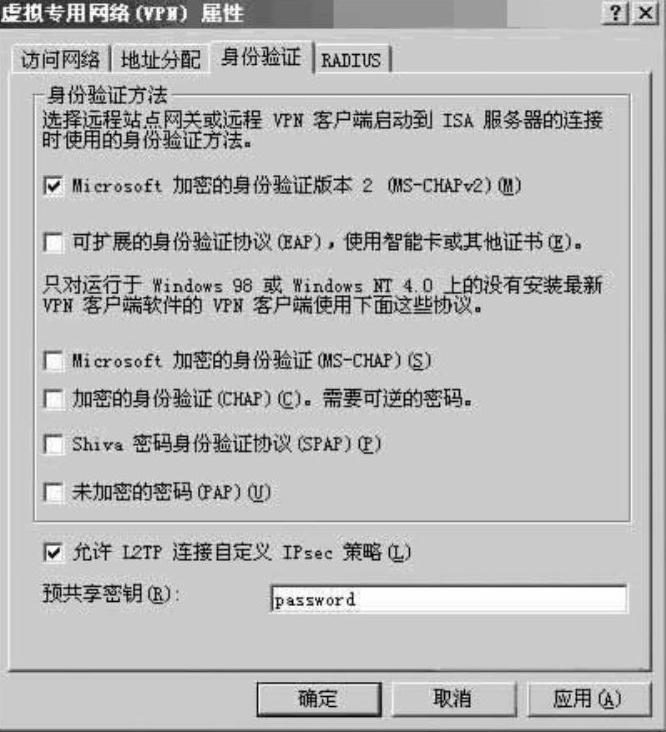

2)切换到“身份验证”标签,如图11-46所示,勾选“允许L2TP连接自定义IPSec策略”,输入“password”作为预共享密钥。

图11-45 选择身份验证方法

图11-46 输入预共享密钥

VPN服务器为L2TP设置了预共享密钥后,接下来在VPN客户机上进行预共享密钥的设置。

3)如图11-47所示,在ITET的网上邻居属性中,右击上节创建的VPN连接“ITET”,选择“属性”命令。

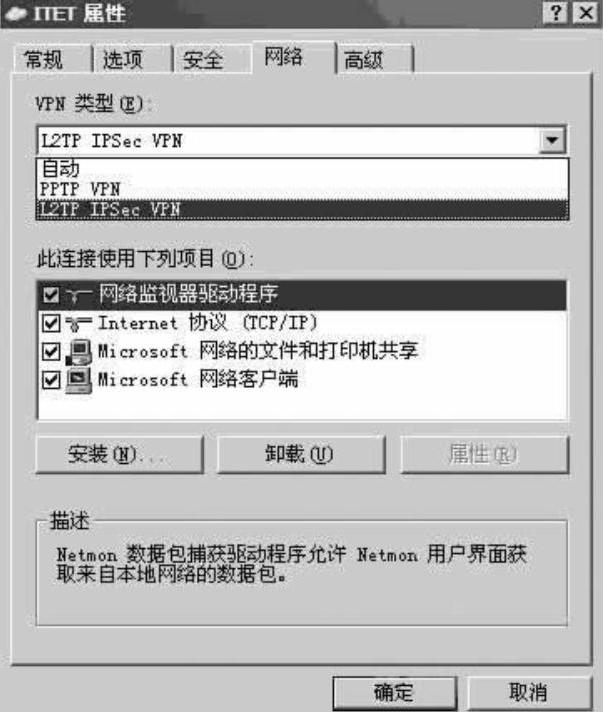

4)在VPN属性中切换到“网络”标签,选择VPN类型是“L2TP IPSec VPN”,如图11-48所示。

图11-47 VPN属性

图11-48 选择VPN类型

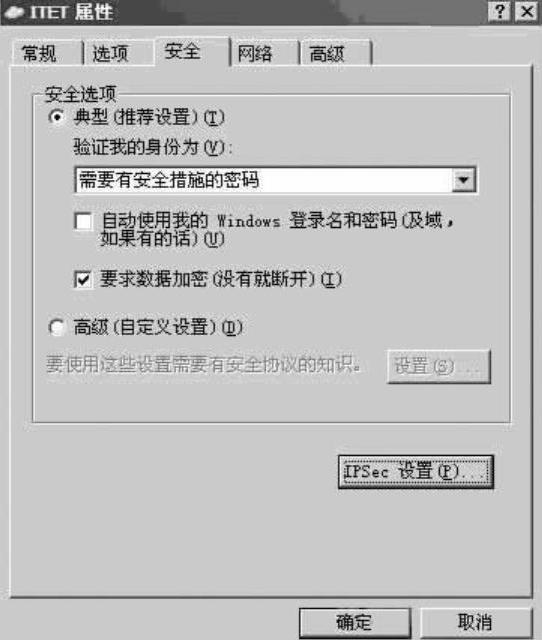

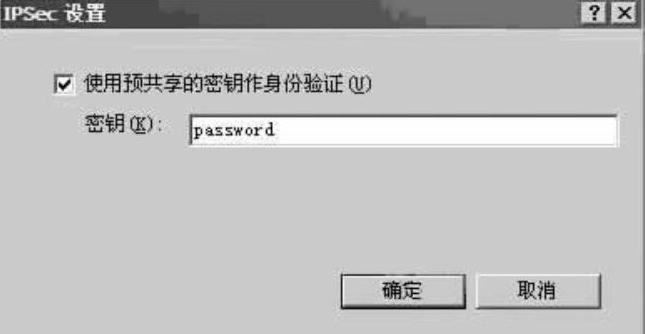

5)再在VPN属性中切换到“安全”标签,单击“IPSec设置”按钮,如图11-49所示。

6)如图11-50所示,勾选“使用预共享的密钥作身份验证”,输入密钥的值“pass-word”。

图11-49 IPSec设置

图11-50 输入密钥的值

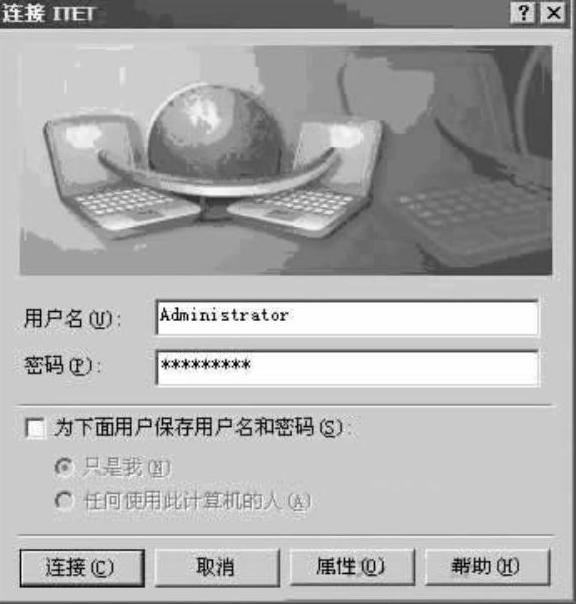

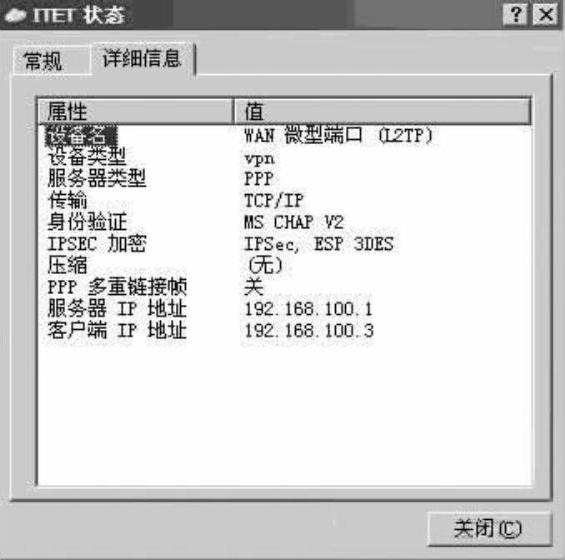

7)在服务器端和客户端都进行预共享密钥设置后,在“连接ITET”对话框中单击“连接”按钮,如图11-51所示,准备连接到VPN服务器。

8)VPN连接成功后,查看VPN连接属性,看到当前使用的VPN协议是L2TP,如图11-52所示。

图11-51 连接到VPN服务器

图11-52 查看VPN连接属性

2.使用证书验证计算机身份

使用预共享密钥方法简单,但安全性不高,接下来使用证书验证计算机身份,安全性会有很大提高。使用证书验证计算机身份,VPN服务器需要申请服务器证书,VPN客户机需要申请客户端证书。在目前的实验环境中,内网的Denver是证书服务器,类型是独立根,已经被实验用到的所有计算机信任。(https://www.xing528.com)

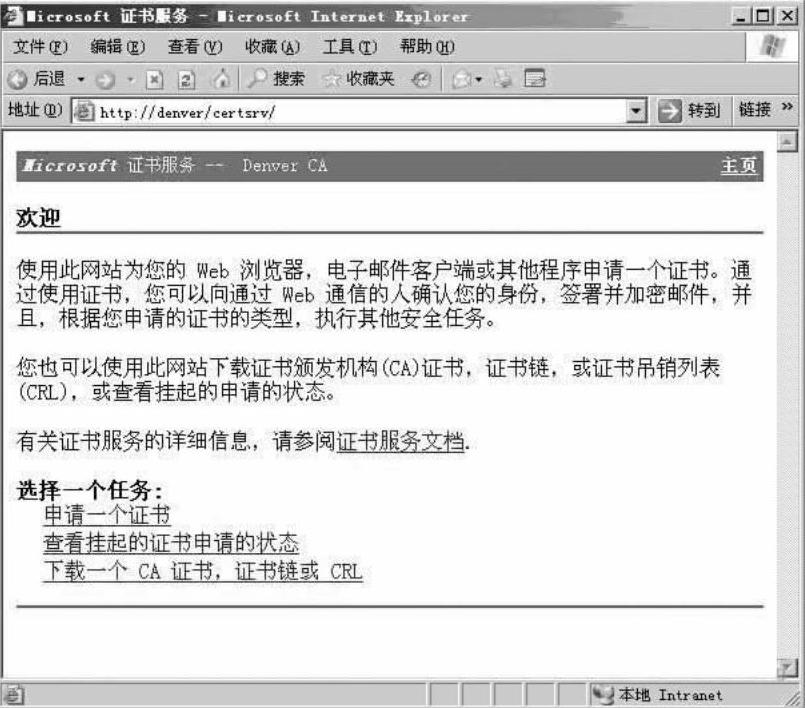

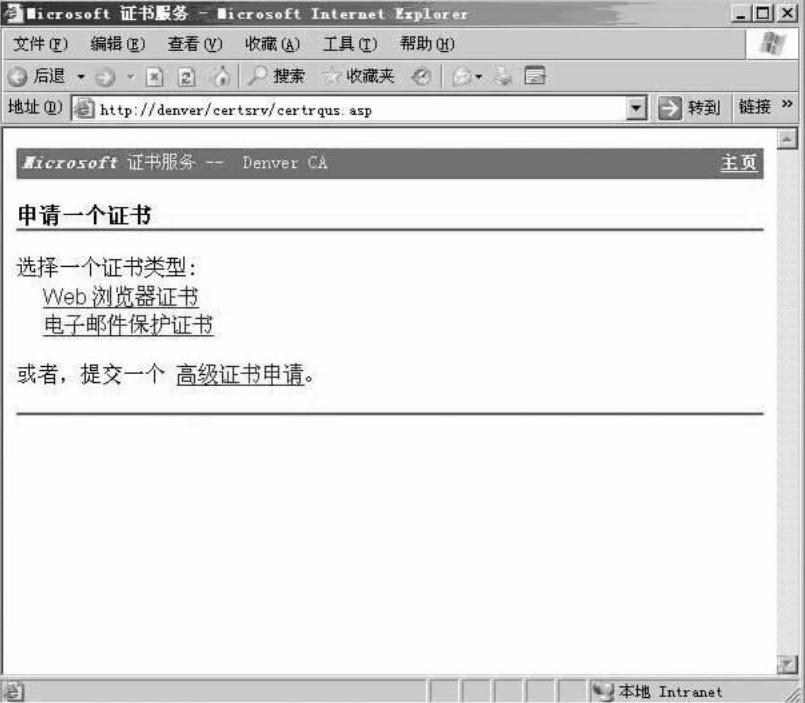

1)首先在ISA服务器上申请一个服务器证书,在ISA服务器的浏览器中输入“http://denver/certsrv”,在证书申请页面中选择“申请一个证书”,如图11-53所示。

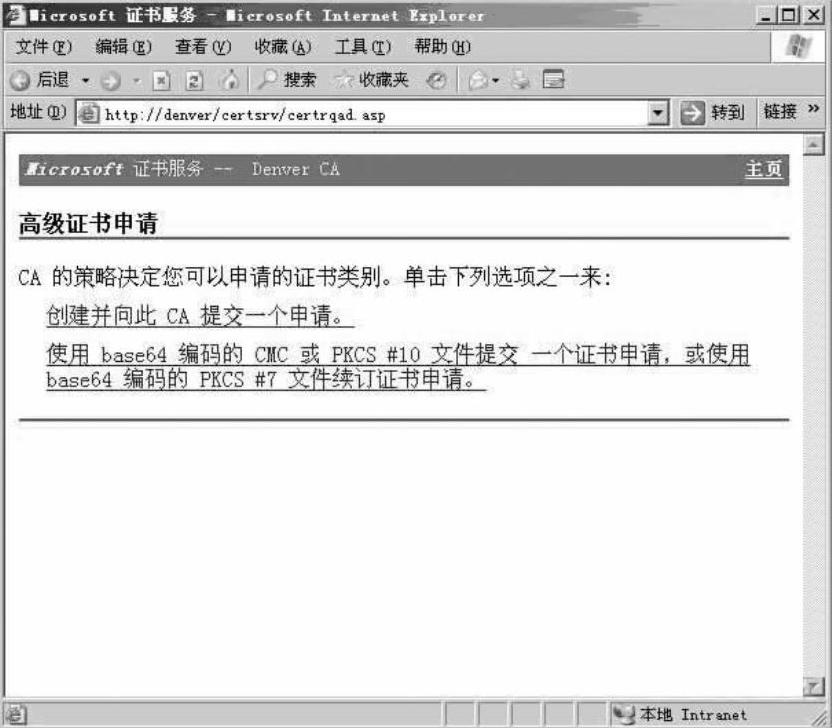

2)在“申请一个证书”页面,选择“高级证书申请”,如图11-54所示。

图11-53 申请一个服务器证书

图11-54 选择“高级证书申请”

3)选择“创建并向此CA提交一个申请”,如图11-55所示。

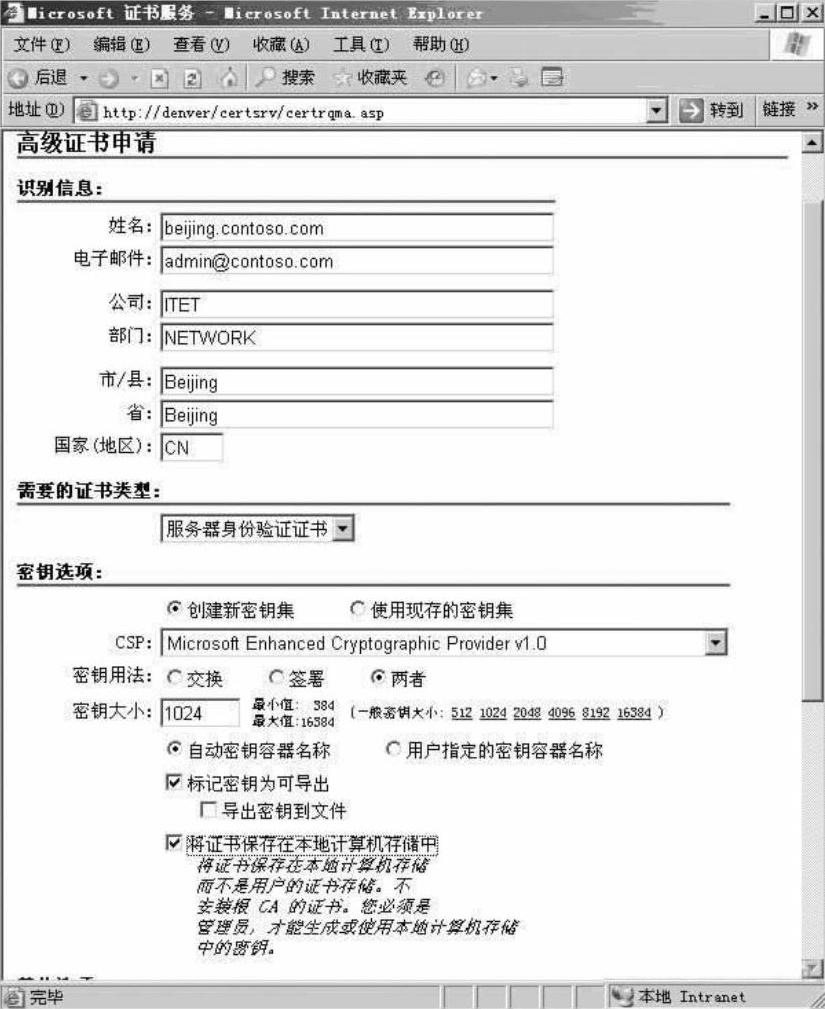

4)如图11-56所示,输入证书申请的参数。由于此CA类型是独立根,因此需要输入的参数和企业根有所不同。证书姓名中输入了VPN服务器的域名“Beijing.contoso.com”,选择的证书类型是“服务器身份验证证书”,然后选择将证书保存在本地计算机存储中,其他参数随便输入即可。

图11-55 创建并向此CA提交一个申请

图11-56 输入证书申请的参数

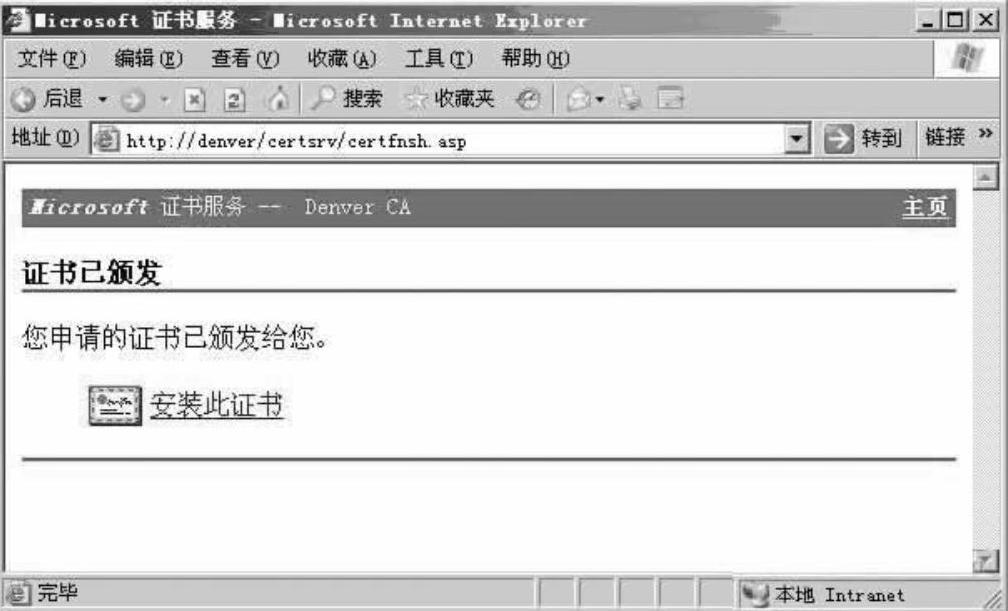

5)提交申请后,证书服务器颁发了证书,如图11-57所示,选择“安装此证书”即可完成证书申请工作。注意,独立根CA默认是需要管理员审核才能进行证书核发,修改了独立根CA的策略模块,让CA服务器可以自动发放证书。

图11-57 选择“安装此证书”完成证书申请工作

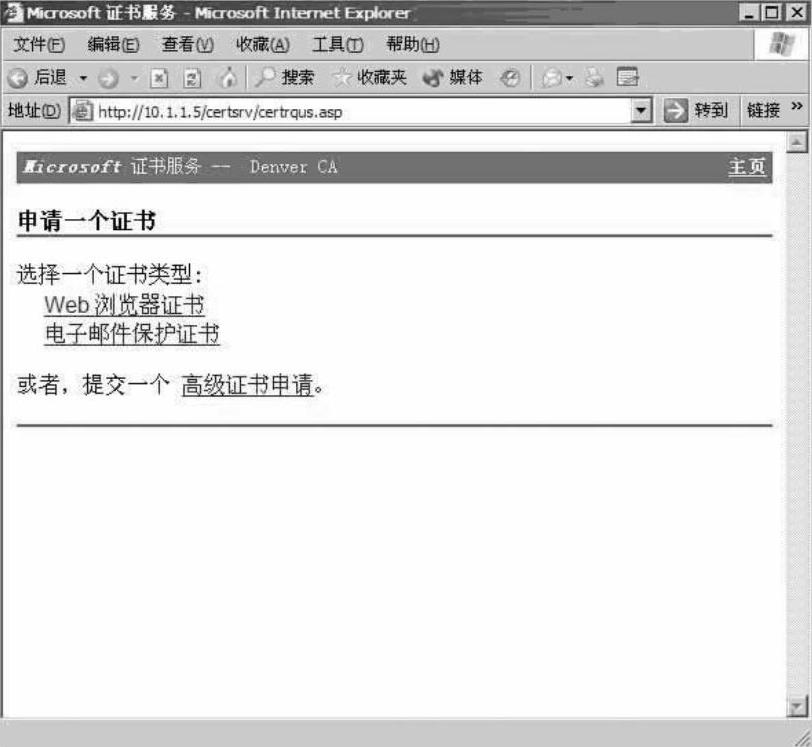

6)在申请完VPN服务器证书后,接下来在Istanbul上申请客户端证书,首先让Istanbul用PPTP拨入VPN服务器,然后就可以访问内网的CA服务器了。在Istanbul的浏览器中输入http://10.1.1.5/certsrv,选择“申请一个证书”,如图11-58所示。

7)在“申请一个证书”页面中,选择提交一个“高级证书申请”,如图11-59所示。

图11-58 选择“申请一个证书”。

图11-59 提交“高级证书申请”

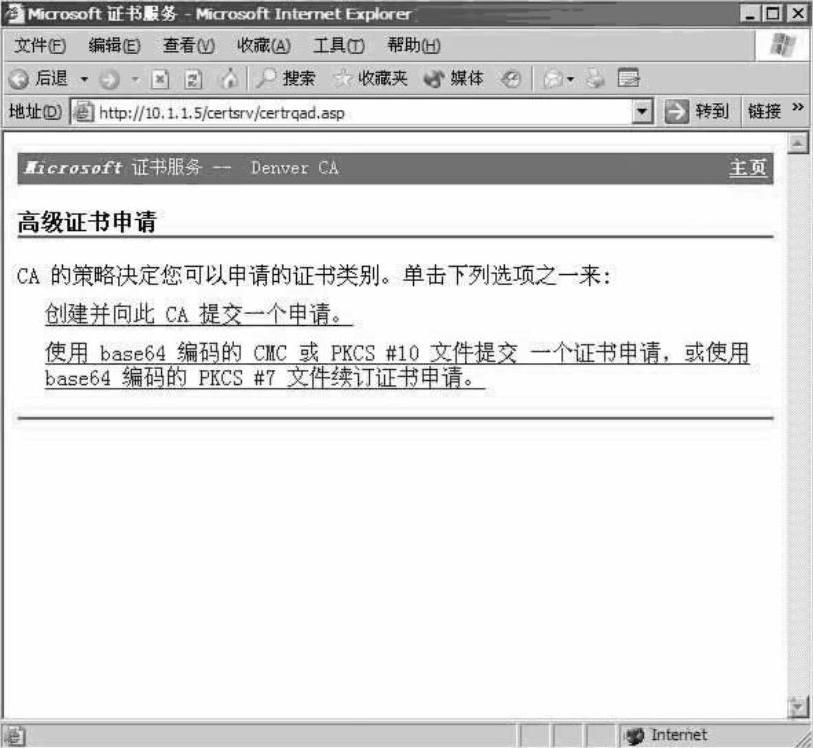

8)选择“创建并向此CA提交一个申请”,通过表单提交证书申请,如图11-60所示。

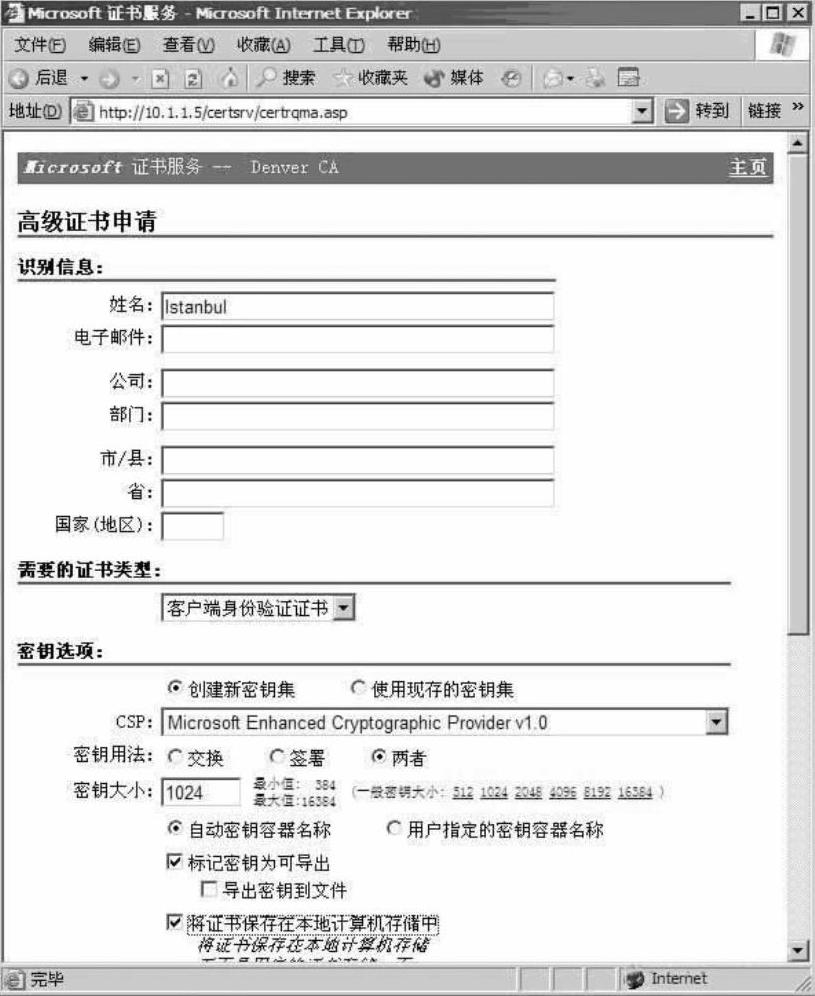

9)如图11-61所示,选择申请的证书类型是“客户端身份验证证书”,姓名是“Istan-bul”,将证书保存在计算机存储中。

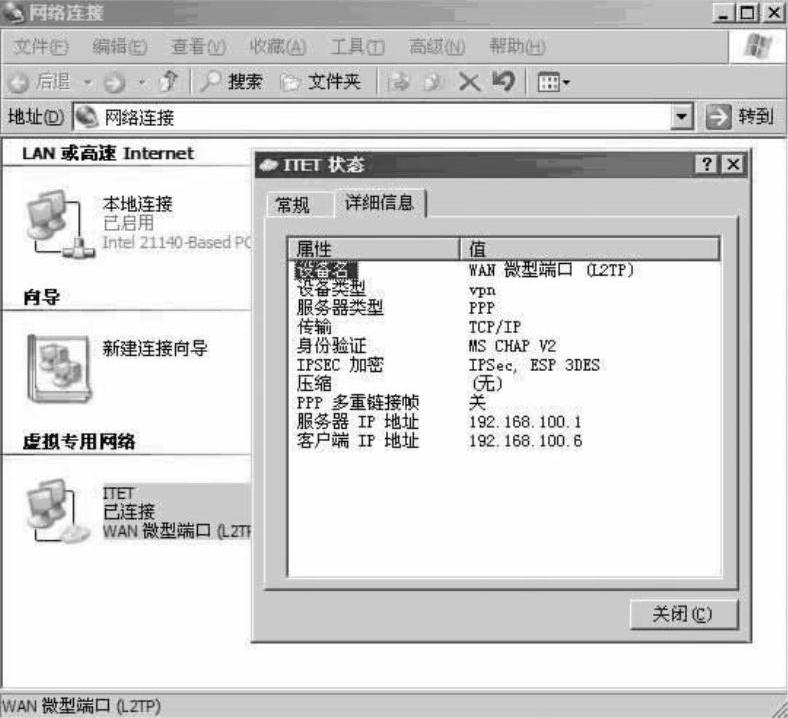

10)提交申请后,CA自动颁发证书,如图11-62所示,在Istanbul上安装了颁发的证书。至此,在VPN的服务器端和客户端都完成了证书申请,接下来分别取消VPN服务器端和客户端的预共享密钥设置,重新在Istanbul上用L2TP连接VPN服务器,看是否能够使用证书进行计算机身份验证。

11)如图11-63所示,VPN拨入成功,这次就不是利用预共享密钥而是利用证书验证了,虽然用户使用起来感觉差别不大,实际上在安全性方面还是改进了许多。

图11-60 创建并向此CA提交一个申请

图11-61 输入证书类型和姓名

图11-62 CA自动颁发证书

图11-63 VPN拨入成功界面

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。