ISA Server的入侵检测功能包括:可以在遭受攻击时以右键通知、中断连接、中断所选服务、记录入侵行为或执行其他指定的操作等。分两个方面来说:ISA Server支持的入侵检测项目和启用入侵检测与报警设置。

系统默认已经启用了入侵检测功能,而且会自动记录入侵事件,除此之外,还可以另外设置一旦发生入侵事件后,就自动执行指定的操作,例如发送电子邮件通知系统管理员、执行指定的程序等。

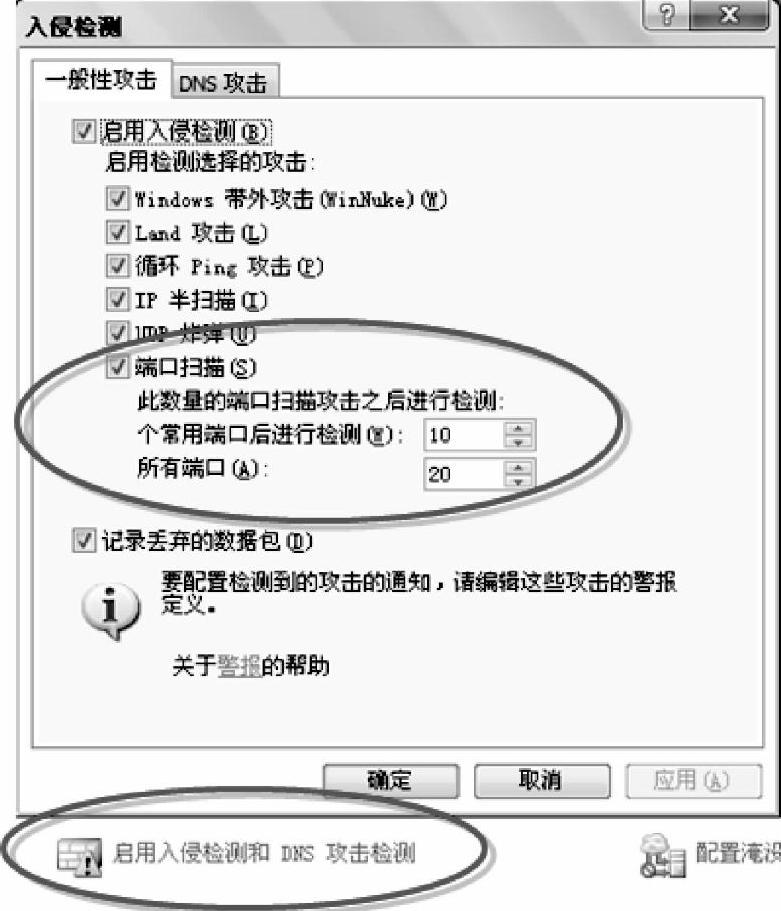

ISA Server默认自动开启入侵检测功能,并且能够自动记录入侵事件,进而执行相应操作(如发送电子邮件或执行指定程序等)。ISA Server支持的入侵检测项目如图10-6所示。

1.对一般攻击的入侵检测

ISA Server对一般攻击的入侵检测的配置界面如图10-7所示。它可以检测到以下的一般攻击行为,并发出报警。

图10-6 ISA Server支持的入侵检测项目

图10-7 ISA对一般攻击的入侵检测

(1)端口扫描攻击(All ports scan attack)

ISA Server会检测入侵者扫描端口的行为。用户可以指定端口的数量,只要被扫描的端口数量超过指定数量,就会发出报警。

(2)半连接扫描攻击(IP half scan attack)

一个完整的连接是由提出连接请求这一端发出SYN信号,然后由被连接端发出一个响应信号SYN/ACK,最后提出一个连接请求这一端会再发出一个响应信号ACK。而一般来说,被连接端必须等收到ACK信号后,这个连接操作才算完成,被连接端才会有此连接的记录,可是IP half scan attack的攻击行为却是利用故意不返回ACK信号的方式,来规避被连接端记录此连接行为。ISA Server具备检测此类攻击行为能力。

(3)着陆攻击(Land attack)

这种攻击行为是入侵者将TCP数据包内的源IP地址与端口改为假的源IP地址与端口,也就是它会将源IP地址、端口都改为目的地IP地址、端口。这种攻击行为会造成某些系统死机。

(4)死亡之Ping攻击(Ping of death attack)

入侵者会发出异常的ICMP echo request数据包给被攻击者,此异常数据包包含大量数据,会造成某些系统死机。

(5)UDP炸弹攻击(UDP bomb attack)

入侵者会发出不合法的UDP数据包,造成某些系统死机。

(6)139端口攻击(Windows out-of-band attack)

一个被称为WinNuke的程序会送出Out-Of-Band(OOB)的数据包给被攻击者的端口139,这将造成被攻击者不是网络不通,就是系统死机。

2.DNS攻击的入侵检测

ISA Server包含的DNS筛选器可以检测以下的DNS攻击行为,并发出报警。(https://www.xing528.com)

(1)DNS主机名溢出

查询DNS主机名的响应数据包内,其主机名的字段有固定的长度,而DNS主机名溢出的攻击行为就是故意让主机名超过此长度。有些应用程序不会检查主机名长度,因此在复制主机名时会造成内部缓冲溢出,让入侵者有机会执行攻击代码。

(2)DNS长度溢出

查询IP地址的DNS响应数据包内,有一个正常为4 B的长度字段。而DNS长度溢出的攻击行为就是故意让DNS响应数据包超过长度,造成有些应用程序在执行DNS查询时发生内部缓冲溢出的现象,让入侵者有机会执行攻击程序代码。

(3)DNS区域复制

它是发生在DNS客户端应用程序与内部DNS服务器执行区域复制操作的时候。内部DNS服务器的区域内一般含有内部网络的重要信息,不应该被利用区域复制的方式发送到外部。

3.POP入侵检测

ISA Server的POP入侵检测筛选器会拦截与分析送到内部网络的POP流量,来检查是否有POP缓冲溢出的攻击行为。

4.阻止包含IP选项的数据包

有些入侵行为是通过IP头内的IP选项来攻击的,尤其是通过源路由选项来攻击内部网络的计算机。用户可以设置让ISA Server拒绝包含这类IP选项的数据包。

5.阻止IP片段的数据包

一个IP数据包可以被拆解为数个小的数据包来发送,这些小的数据包就是IP片段。当目的计算机接收到这些IP片段后,会根据数据包内的offset(间距)数据来将它们重新组合成原始的数据包。例如,正常的IP片段的offset数据如下。

IP片段1:offset 100-300

IP片段2:offset 301-600

表示第1个IP片段是占用原始数据包的第100~300的位置,而第2个IP片段是占用原始数据包的第301~600的位置。

IP片段的攻击方式就是故意让offset数据重叠,举例如下。

IP片段1:offset 100-300

IP片段2:offset 200-400

如此当目的地计算机收到数据后,就无法将这些IP片段组合成原始的数据包,它可能会造成计算机停止反应,甚至重新开机。

6.淹没缓解

淹没缓解可以避免大量异常数据包通过ISA Server进入内部网络。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。