设计和选用防火墙首先要明确哪些数据是必须保护的,这些数据被闯入会导致什么样的后果及网络不同区域需要什么等级的安全级别。不管采用原始设计还是使用现成的防火墙,对于管理员来说,首先得根据安全级别确定防火墙的安全标准;其次,设计或选用防火墙必须与网络接口匹配,尽量防止所能想到的威胁。防火墙可以是软件或硬件模块,并能集成于网桥、网关、路由器等设备之中。用户首先应该评定网络需要,然后设计适合这些需要的网络拓扑结构,为安装防火墙做好准备。

ISA Server是建立在Windows服务器操作系统上的一种可扩展的企业级防火墙和Web缓存服务器,需要选择采用哪一种ISA Server模式:防火墙模式、缓存模式以及集成模式。选择的模式不同,可用的功能就不同。

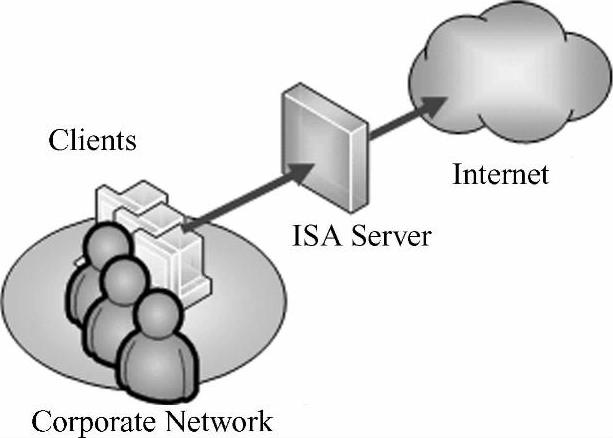

1.小型办公室方案

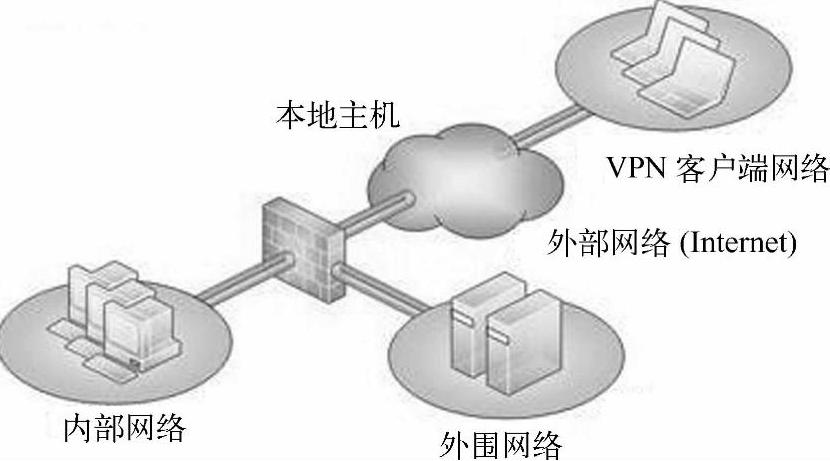

一个小型办公室的网络用户数少于250人,使用IP网络协议和拨号连接ISP。在小型办公室的网络配置中,一台ISA服务器就能够为整个网络提供连接和安全,ISA服务器可以置于公司局域网/广域网和Internet之间,如图9-1所示。

图9-1中的ISA Server阵列只包含一台ISA服务器。为了将来的扩展,该ISA服务器应安装成阵列成员。在稍大一点的组织中,若大部分客户都位于单一的站点和域中,根据带宽和缓存要求,可以安装一个包含一台或多台ISA服务器的ISA Server阵列为整个组织服务。

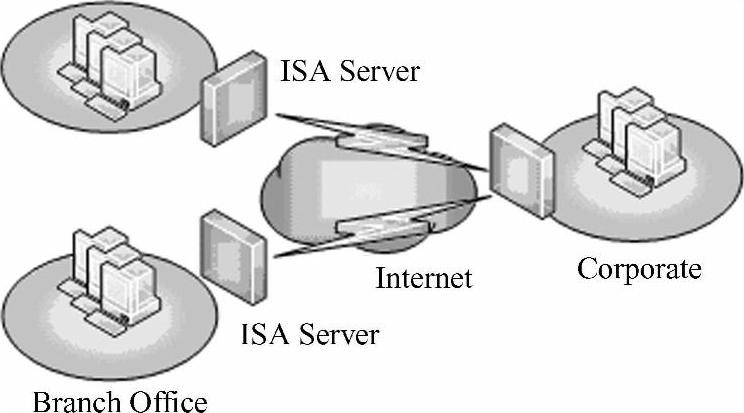

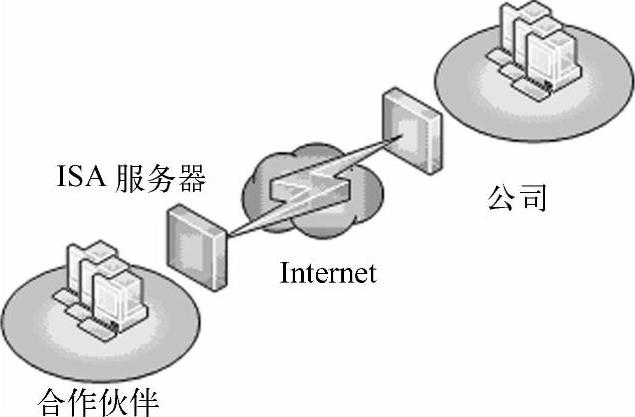

2.企业网络配置方案

图9-2是一家大公司的网络拓扑。该公司的总部在北京,两个分部通过VPN和总部相连。这三个地方都安装了一台或多台ISA服务器的阵列。在总部创建了企业策略,为所有客户端定义一个访问策略。总部的网络管理员负责执行公司策略,并保证所有的分支机构遵循该策略规定的准则。总部网络管理员允许分部的管理员创建更多的限制规则。

图9-1 小型办公室方案

图9-2 企业网配置

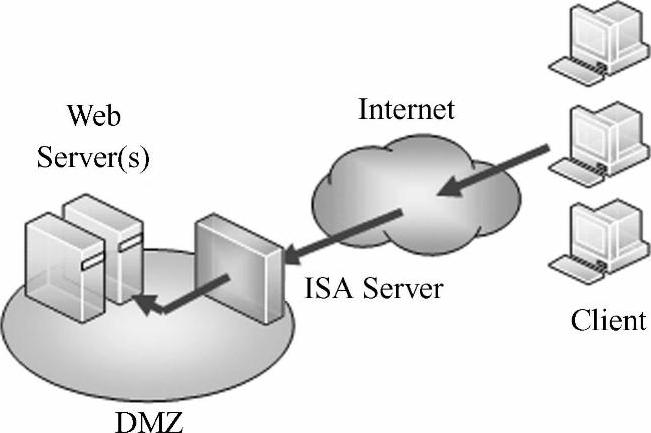

3.Web发布拓扑结构

ISA Server的Web发布功能可以从受保护的内部网中安全地发布Web内容。ISA Server模拟为对外的Web服务器,而Web服务器则维护对内部网络服务的访问。发布的Web服务器可以与ISA Server在同一台计算机上,也可以在不同的计算机上。图9-3中的Web服务器与ISA Server在不同的计算机上,Web服务器位于ISA服务器之后。

4.Exchange Server发布拓扑结构

ISA Server也经常用于保护邮件服务器和简单邮件传送协议(SMTP)通信的安全。例如,ISA Server可以保护Microsoft Exchange Server。Exchange Server邮件服务器可以和ISA服务器位于同一个计算机上,也可以位于局域网或非军事化区(DMZ)内。图9-4是Exchange Server计算机在局域网内并受到ISA服务器保护的方案。

图9-3 ISA Server与Web服务器

图9-4 ISA Server与邮件服务器

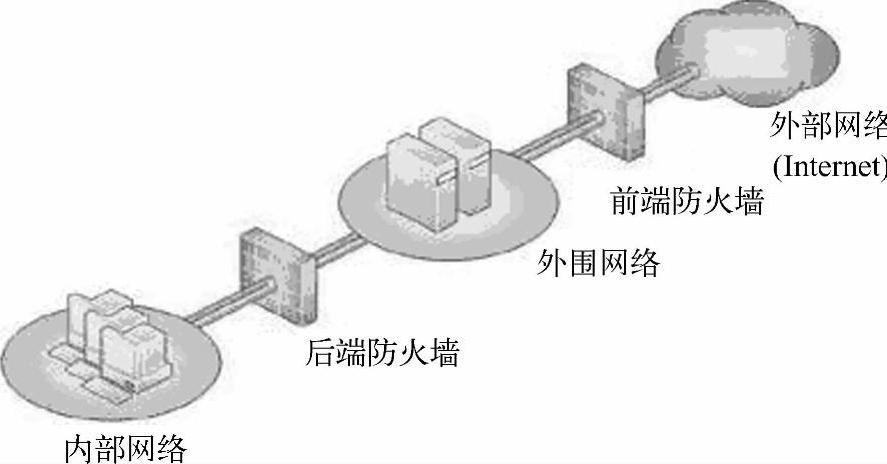

5.非军事化区(DMZ)方案

对于防火墙后的安全服务器发布,如果需要更高的安全性,可以将发布服务器放在非军事化区内。非军事化区亦称屏蔽子网,也叫做边界网络,通常用来为公司配置电子邮件和Web服务器。它是一个小型的网络,与组织的专用网络、Internet分开安装。非军事化区允许外部用户访问位于非军事化区内特定的服务器,但是防止对企业内部网的访问。组织也可以允许非军事化区内的计算机对内部网络的计算机进行非常有限的访问。

非军事化区可以按背靠背非军事化区或Three-homed ISA Server的方式配置。在背靠背非军事化区配置中,两台ISA服务器分别位于非军事化区的两边,如图9-5所示。在Three-homed ISA Server配置中,非军事化区和局域网受同一台ISA Server的保护,如图9-6所示。

非军事化区可以包括公司的Web服务器,以便Web内容能够发给Internet。然而,非军事化区不允许访问公司的其他任何数据,这些数据可能在局域网内的计算机上。因此,即使外部用户突破了非军事化区安全,也只有边界Web服务器会受到威胁。

(1)背靠背非军事化区配置

图9-5说明了背靠背非军事化区的配置。在背靠背非军事化区配置中,两台ISA服务器各位于非军事化区的一边,一台连接到Internet,另一台连接到局域网,非军事化区位于两台ISA服务器之间。两台ISA Servers都安装成集成模式或防火墙模式,大大降低了安全风险。因为要想进入内部网络,攻击者需要突破这两个系统。

(2)Three-Homed非军事化区(DMZ)配置

在Three-homed屏蔽的非军事化区内,单个的ISA服务器(或ISA服务器阵列)安装三张网卡。图9-6说明了这个非军事化区方案。(https://www.xing528.com)

图9-5 背靠背非军事化区

图9-6 Three-homed非军事化区

6.ISA Server与VPN的集成

由于VPN已经被集成到ISA Server 2006内,因此不需要再利用Windows Server 2003的路由及远程访问服务来设置VPN服务器,而是直接通过ISA Server 2006来设置。通过ISA Server 2006可以架设以下两种类型的VPN。

(1)远程访问VPN连接

如图9-7所示,总部网络已经连接到互联网,而VPN客户端在外地连上互联网后(通过调制解调器、ADSL、局域网等),就可以与总部的VPN服务器建立VPN,然后通过VPN来安全地传输数据。

(2)点对点VPN连接

如图9-8所示,点对点VPN连接又称为路由器对路由器VPN连接,图中的两个局域网的VPN服务器都连接到互联网,然后通过互联网建立VPN,它让两个网络之间的计算机可以通过VPN服务器来安全地传送数据。

另外,ISA Server也可以与第三方硬件防火墙(VPN网关)一起,构建出完善的企业VPN网络环境。

图9-7 远程访问VPN连接

图9-8 点对点VPN连接

7.ISA Server网络的一些基本原则

下面介绍ISA网络的一些基本原则,供大家创建网络时参考。

1)ISA防火墙上的每个网络适配器可以有单个或者多个IP地址,但是每个IP地址只能与一个网络适配器所关联(NLB的虚拟IP地址不在此讨论范围内)。

2)一个地址只能属于一个网络。ISA防火墙上任何一个网络适配器都必须并且只能属于一个网络,并且这个网络适配器上的所有地址都必须属于相同的网络;一个网络可以包含一个或者多个网络适配器。

3)在网络定义的地址范围中,应包含ISA防火墙对应网络适配器接口的IP地址。ISA将没有关联适配器的网络视为暂时断开连接。也就是说,ISA服务器假定存在与该网络关联的适配器,但该适配器当前被禁用。当ISA服务器假定适配器断开连接时,ISA服务器将拒绝去往或来自属于断开的网络的IP地 址的通信,因为这些数据并没有通过和此网络相关联的网络适配器来进行转发,并认为这些数据包欺骗所有已启用的适配器。

4)对于除外部网络之外的其他网络的网络适配器,还有其他子网的情况(即可以通过此网络适配器所关联的网络中的某台路由器到达的其他的网络,称之为网络后面的网络),用户必须在ISA防火墙对应的网络的定义中包含这些子网的地址,否则ISA防火墙会触发IP欺骗或者配置错误的警告。这是因为没有在此网络中定义的IP地 址范围,不属于此网络,但是却又必须从此网络相关联的网络适配器进行数据的转发,ISA防火墙认为这是一种欺骗行为。

5)通常情况下,对于一个完整的网络定义,地址范围应该从网络地址起到子网广播地址为止。例如一个C类网络192.168.0.0/24,完整的网络地址范围为192.168.0.0~192.168.0.255。对于网络地址是从A类网络地址、B类网络地址中划分的子网的情况,在网络地址范围中还需要包含对应的A类网络、B类网络的广播地址,例如一个A类子网10.1.1.0/24,那么内部网络地址中除了10.1.1.0~10.1.1.255外,还需要包括A类网络的广播地址10.255.255.255~10.255.255.255。建议通过添加适配器来添加内部网络地址,非完整的网络定义不需要遵循此要求。

不过,对于没有关联网络适配器的网络被视为暂时断开连接这一假设存在例外,在这些例外情况中,ISA服务器将该网络视为网络后面的网络,这些例外包括下列网络。

1)默认的外部网络。ISA防火墙总是认为默认的外部网络位于与默认路由所关联的网络适配器(配置了默认网关的网络适配器)所关联的网络的后面,去往或来自外部网络中的地址的通信必须通过该适配器。来自外部网络中的地址但是通过其他适配器的任何通信都将被视为具有欺骗性,并将被丢弃。如果路由表中不存在默认网关项目,ISA防火墙将认为外部网络暂时断开连接。

2)配置为使用IPSec隧道模式的站点到站点VPN网络。

3)被隔离的VPN客户端网络,该网络从不与任何适配器关联,并总是位于与VPN拨入适配器关联的VPN客户端网络的后面。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。