Nessus是一款功能强大而又易于使用的远程安全扫描器,它不仅免费而且更新极快。它可以对指定网络进行安全检查,找出该网络是否存在可导致对手攻击的安全漏洞。该系统被设计为Client/Server模式,服务器端负责进行安全检查,客户端用来配置管理服务器端。在服务器端还采用了plug-in的体系,允许用户加入执行特定功能的插件,可以进行更快速、更复杂的安全检查。在Nessus中还采用了一个共享的信息接口,称为知识库,其中保存了以前检查的结果。该结果可以采用HTML、纯文本、LaTeX(一种文本文件格式)等几种格式保存。

Nessus的优点在于:

1)采用了基于多种安全漏洞的扫描,避免了扫描不完整的情况;

2)它是免费的,比起商业的安全扫描工具如ISS具有价格优势;

3)Nessus扩展性强、容易使用、功能强大,可以扫描出多种安全漏洞。

目前Nessus最高版本为5.0,但为了更好理解网络中的客户/服务器的工作模式,这里以Nessus-3.2.1.1版本为例来介绍局域网扫描。

1.安装Nessus-3.2.1.1 for Windows

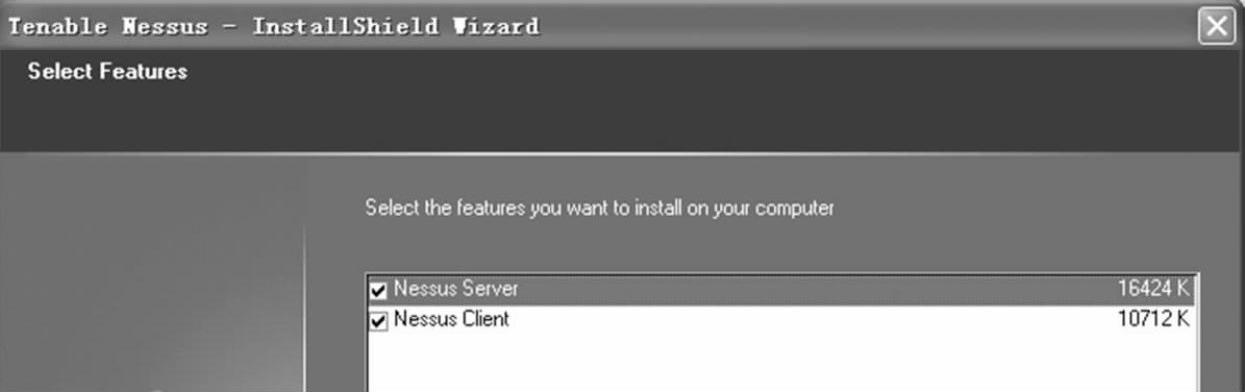

1)访问http://www.nessus.org,下载Nessus-3.2.1.1 for Windows,该版本包含客户端和服务端软件。双击下载的Nessus-3.2.1.1.exe文件,选择“Next|接受协议|Next|se-lect features”,将客户端和服务端全部选中,如图8-3所示。

图8-3 选择客户端和服务端功能模块

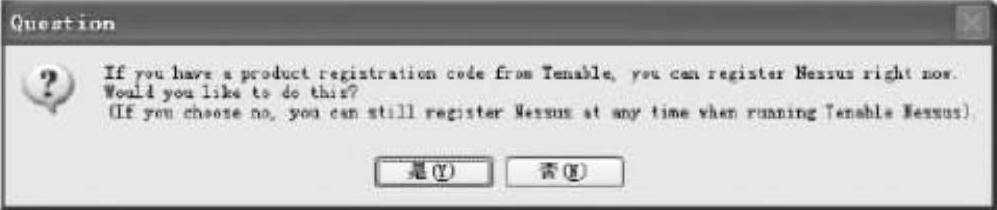

2)单击“Next”,Nessus开始复制文件,进行安装操作。在此过程中会弹出选择注册对话框,在此选择“否”按钮,以后再进行注册,如图8-4所示。

图8-4 选择是否注册Nessus产品

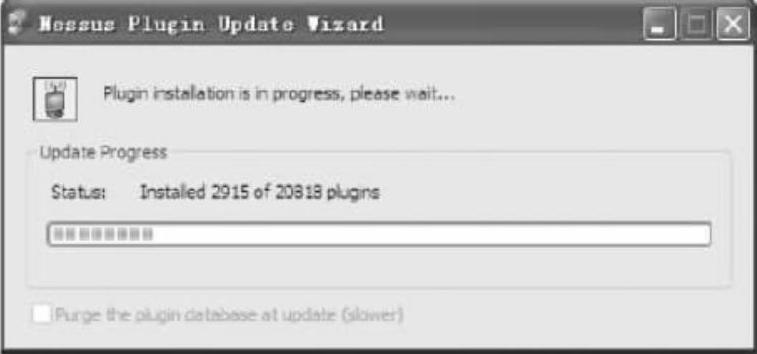

3)Nessus的安装过程中会自动安装插件并进行更新,这个过程将会花费较多的时间,如图8-5所示。

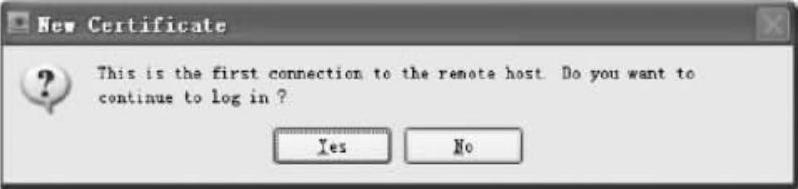

4)Nessus安装完成后,如图8-6所示,单击“Yes”按钮就可以立即登录连接到Nessus服务器端,使用它进行网络安全扫描。

图8-5 安装更新Nessus插件

图8-6 登录连接到服务端

2.使用Nessus扫描服务器

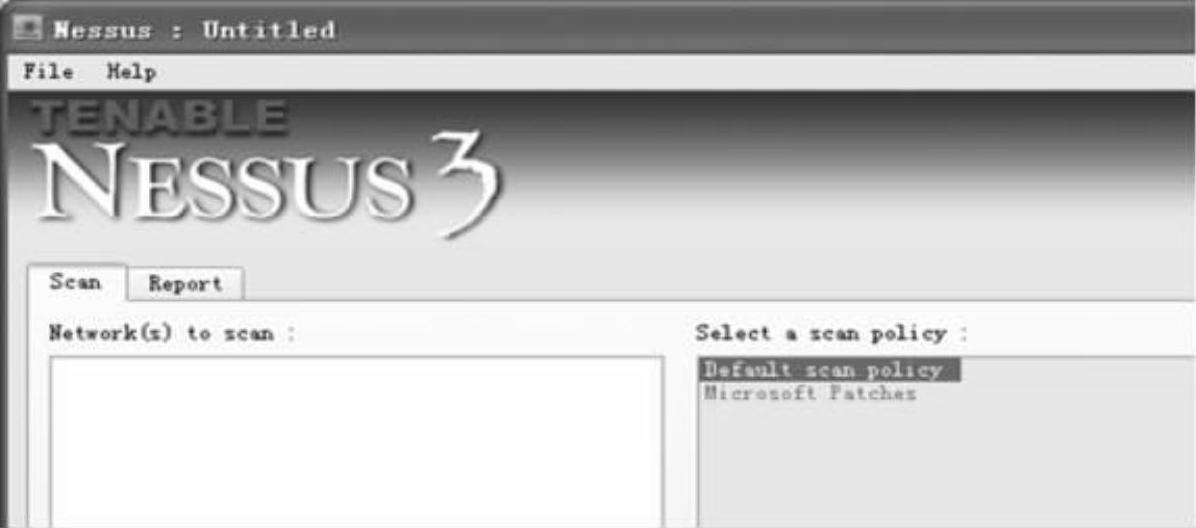

1)打开Nessus Client客户端软件,界面如图8-7所示。“Scan”选项卡主要是扫描相关的设置信息;“Report”选项卡显示扫描后的结果,也可以通过此标签查看以前扫描过的报告。单击“Connect”按钮,连接Nessus服务器端。

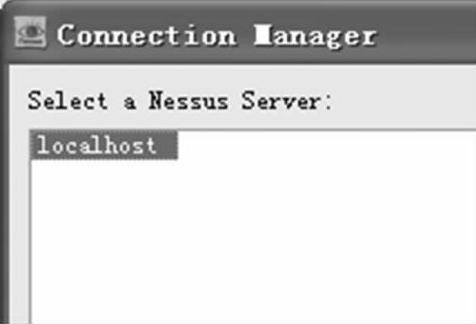

2)选择LocalHost(本地,安装Nessus时服务器端已经安装到本地,默认已经启动),单击“Connect”按钮连接到Nessus服务器端,如图8-8所示。

图8-7 Nessus Client客户端界面

图8-8 选择连接的Nessus服务端(默认本地)

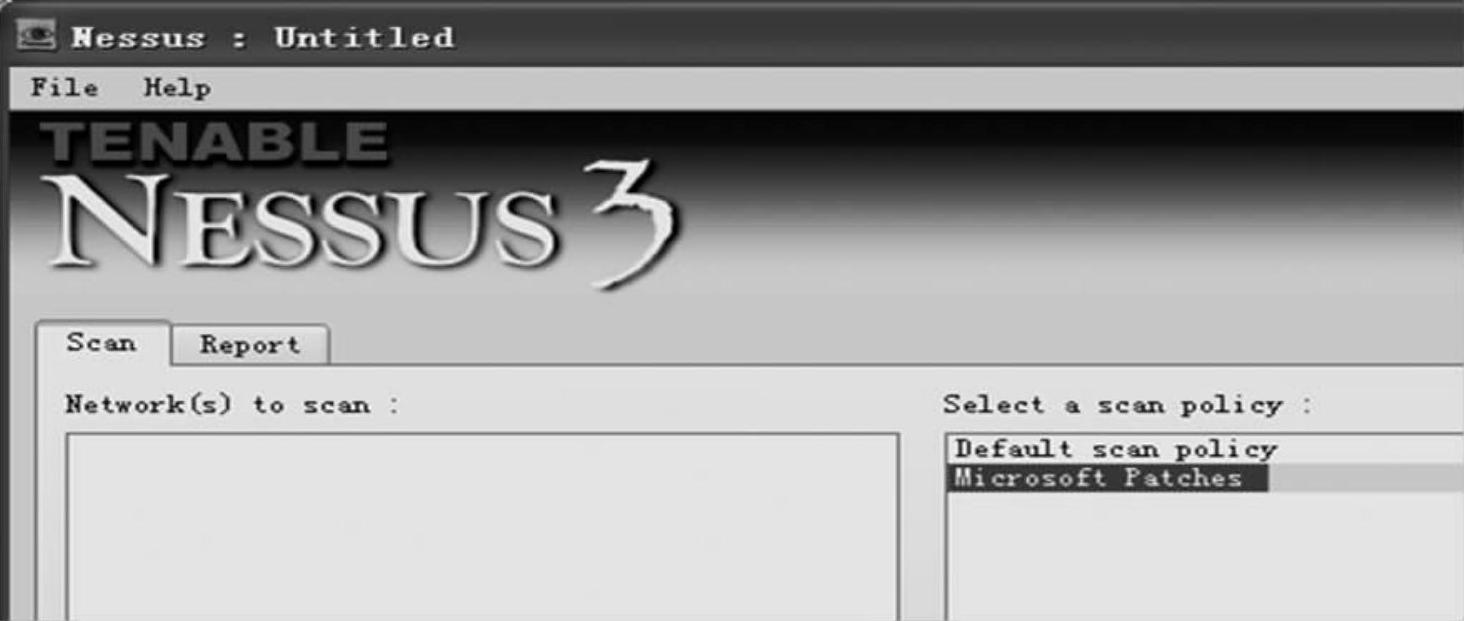

3)服务器连接完成后,“Connect”按钮会变成“Disconnect”按钮。左侧是网络扫描框,可以使用“+”号按钮和“-”号按钮添加、删除网络扫描对象,单击“Edit”按钮进行编辑。右侧是扫描策略,同样使用“+”号、“-”号或“Edit”按钮进行添加、删除或编辑扫描策略,如图8-9所示。

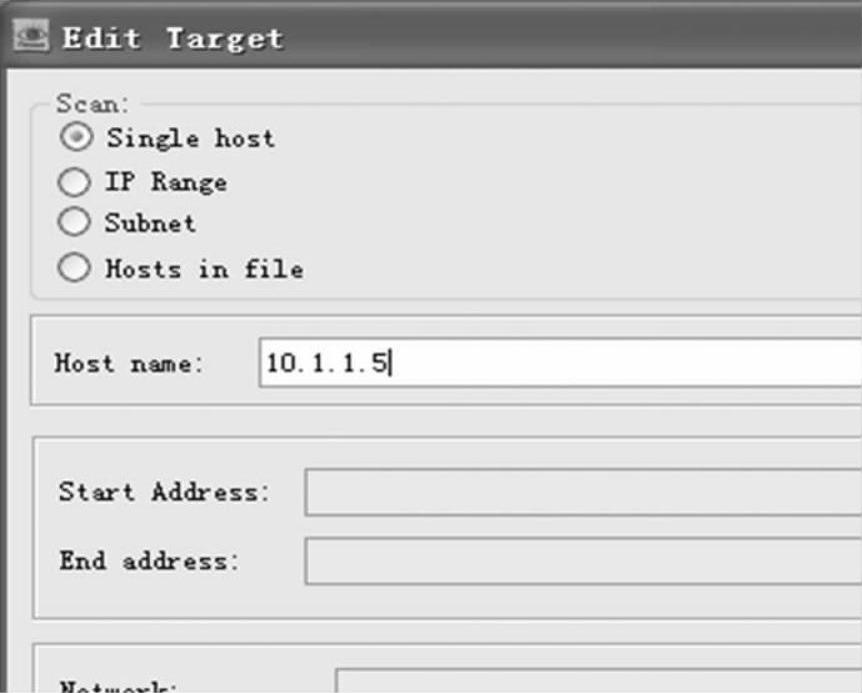

4)选择左侧扫描网络框中的“+”号按钮,添加扫描对象,如图8-10所示。这里有四个扫描选项,其中“Single host”是指扫描单个主机,“IP Range”是指扫描一个指定IP地址范围内中的所有主机,“Subnet”是指扫描指定网络号的一个子网络,“Hosts in file”是指导入一个包含主机地址数据的文件,对其中的主机进行扫描。这里以扫描单个主机为例简述扫描的操作过程,其他扫描选项与此类似。单击“Save”按钮保存后,要扫描主机的数据出现在左侧的网络扫描框中。

图8-9 连接Nessus服务端后的界面

图8-10 确定扫描主机对象

5)选择图8-9右侧的扫描策略后,就可以对目标主机进行扫描。选择“Default scanpol-icy”选项,也可以单击“Edit”按钮对所选项进行编辑,制定自己的扫描策略。单击“Scan now”按钮开始扫描主机。

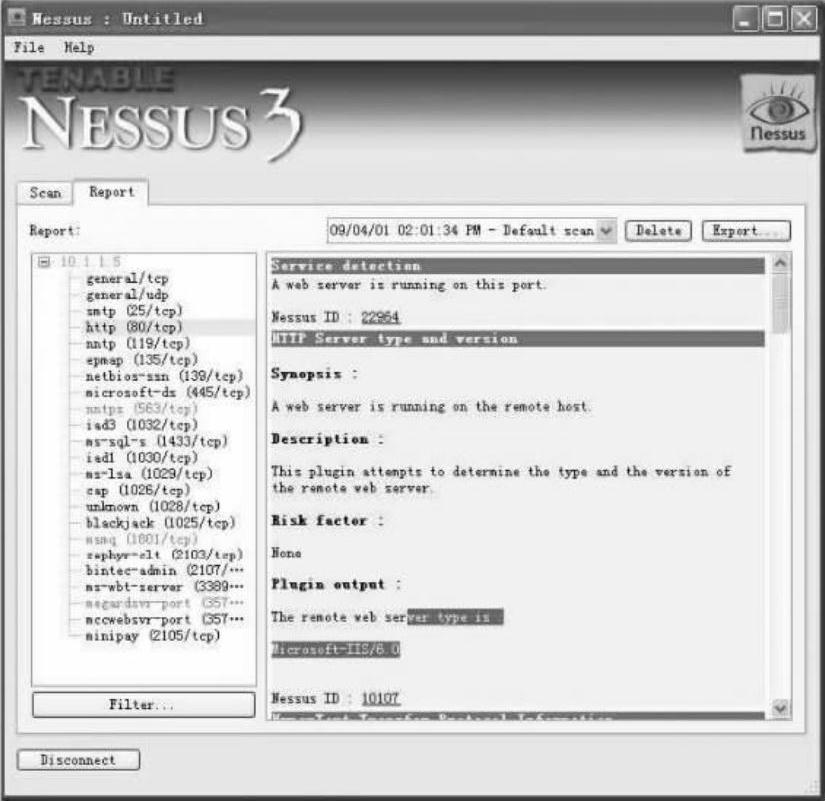

6)经过一段时间的扫描,扫描结果如图8-11所示。扫描的信息按照服务(端口)在左侧窗口树状排列,单击相应的服务(端口)即可查看该项目的详细信息。如本次扫描结果,目标主机开放了多个端口,提供了多种服务。如Web服务,单击左侧的http(80/tcp),在右侧窗口有其详细的信息显示。

7)单击“Export”按钮将扫描结果导出为HTML格式的文件存档并查看。打开该HTML文档,最上端是HOST LIST(主机列表),显示被扫描的主机的IP地址。本次扫描只有一个主机“10.1.1.5”,单击该主机会显示其具体的扫描结果。首先是本次扫描的概要信息,如图8-12所示。

详细信息如下:(https://www.xing528.com)

Start time(开始时间)Wed Apr 0114∶01∶472009,End time(结束时间)Wed Apr 0114∶16∶492009

Number of vulnerabilities:(弱点的数目)

Open ports(开放的端口):21

Low(低危险):40

Medium(中等危险):1

High(高危险):0

Information about the remote host:(远程主机的信息)

Operating system:Microsoft Windows Server 2003 Service Pack 2(操作系统)

NetBIOS name:WEB-SERVER(主机名)

DNS name:WEB-SERVER.(DNS名)

图8-11 Nessus扫描结果

图8-12 HTML格式扫描报告

8)另外,该文档会按照端口分项详细列出扫描结果。在这里以危险性为中等的弱点举例说明如何查看、分析扫描报告。

Private IP address leaked in HTTP headers(弱点名称:在HTTP头私有IP地址泄露)

Synopsis:(摘要)

This web server leaks a private IP address through its HTTP headers.(这个web服务通过他的HTTP报头导致泄露私有IP地址)

Description:(描述)

This may expose internal IP addresses that are usually hidden or masked behind a Network Ad-dress Translation(NAT)Firewall or proxy server.

There is a known issue with IIS 4.0 doing this in its default configuration.(这会暴露内部IP地址,这些IP地址通常是被隐藏在使用NAT技术的防火墙或代理服务之后,这是一个已知的IIS4.0默认配置弱点)

See also:(参看,给出厂商有关这个问题的详细描述)

http://support.microsoft.com/support/kb/articles/Q218/1/80.ASP

See theBugtraq reference for a full discussion.

Risk factor:(威胁因素)

Medium/CVSS Base Score:5.0(中)

(CVSS2#AV:N/AC:L/Au:N/C:P/I:N/A:N)

Plugin output:(输出信息)

This web server leaks the following private IP address:/10.1.1.5

CVE:CVE-2000-0649

BID:1499

Other references:OSVDB:630

Nessus ID:10759(Nessus知识库的ID,可以点击该ID连接到Nessus主页查看该弱点的描述)

通过以上内容可以知道这个弱点的详细信息,知道它的威胁性为中等;通过See also给出的URL(http://support.microsoft.com/support/kb/articles/Q218/1/80.ASP),可以访问该链接,这是厂商针对此问题的详细描述;在“RESOLUTION”中是有关此问题的详细解决方案,按要求实施即可解决这个弱点。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。