1.修改管理员账号和创建陷阱账号

Windows操作系统默认安装用Administrator作为管理员账号,黑客也往往会先试图破译Administrator账号密码,从而开始进攻系统。所以系统安装成功后,应重命名Administrator账号。方法如下:

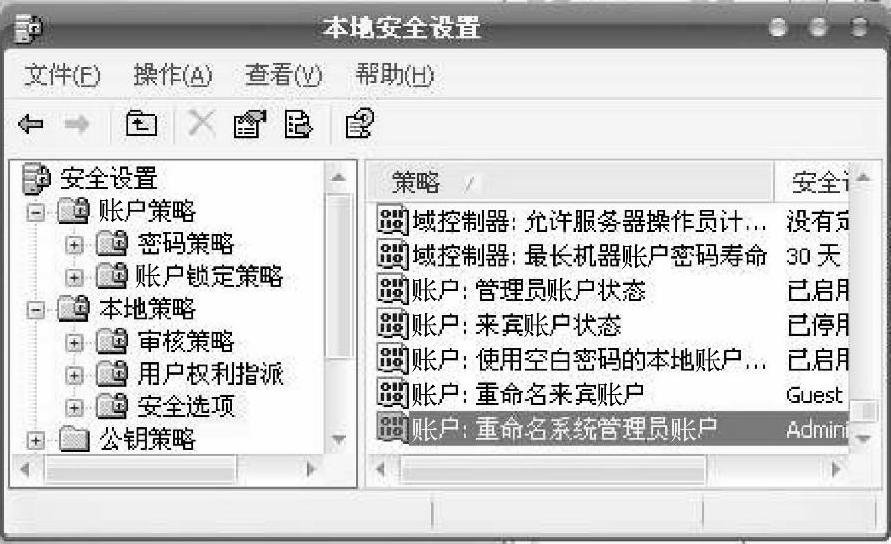

1)打开“本地安全设置”对话框,选择“本地策略”→“安全选项”,如图5-1所示。

2)双击“账户:重命名系统管理员账户”策略,给Administrator重新设置一个平常的用户名,如user1,然后新建一个权限最低的、密码极复杂的Administrator的陷阱账号来迷惑黑客,并且可以借此发现他们的入侵企图。

图5-1 重命名系统账户

2.清除默认共享隐患

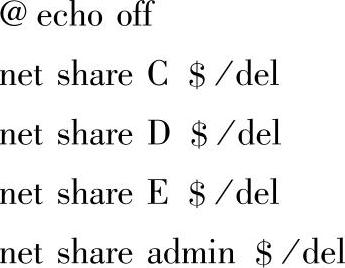

Windows Server 2003系统在默认安装时,都会产生默认的共享文件夹,如图5-2所示。如果攻击者破译了系统的管理员密码,就有可能通过“\\工作站名\共享名称”的方法,打开系统的指定文件夹,因此应从系统中清除默认的共享隐患。

(1)删除默认共享

以删除图5-2中的默认磁盘及系统共享资源为例,首先打开“记事本”,根据需要编写如下内容的批处理文件:

图5-2 共享资源管理

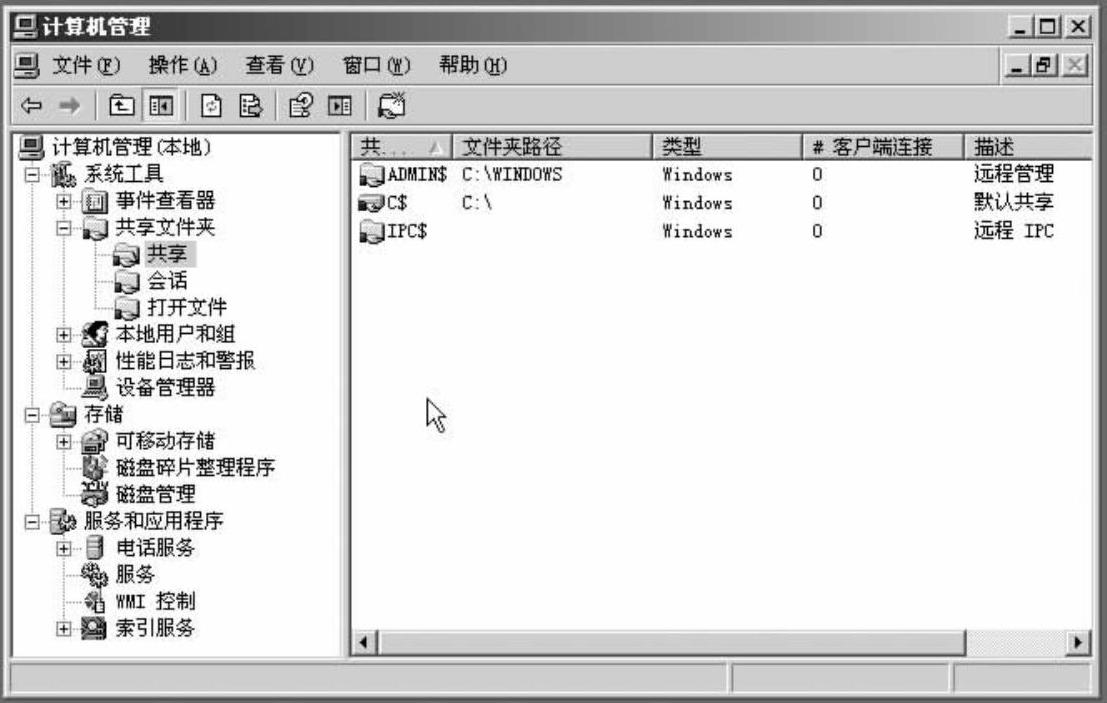

文件保存为delshare.bat,存放到系统所在文件夹下的system32\GroupPolicy\User\Scripts\Logon目录下。选择“开始”菜单→“运行”,输入gpedit.msc,按<Enter>;键即可打开组策略编辑器。单击“用户配置”→“Windows设置”→“脚本(登录/注销)”→“登录”,如图5-3所示。

图5-3 组策略编辑器

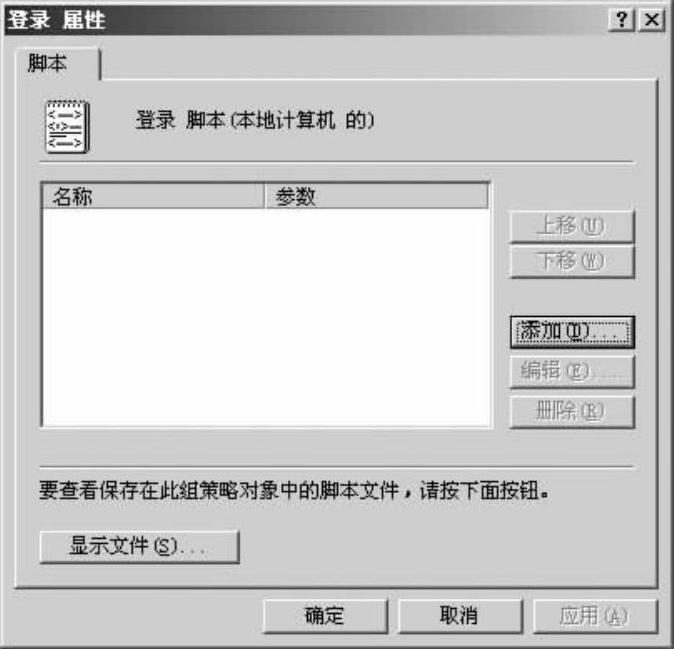

图5-4 登录属性

图策

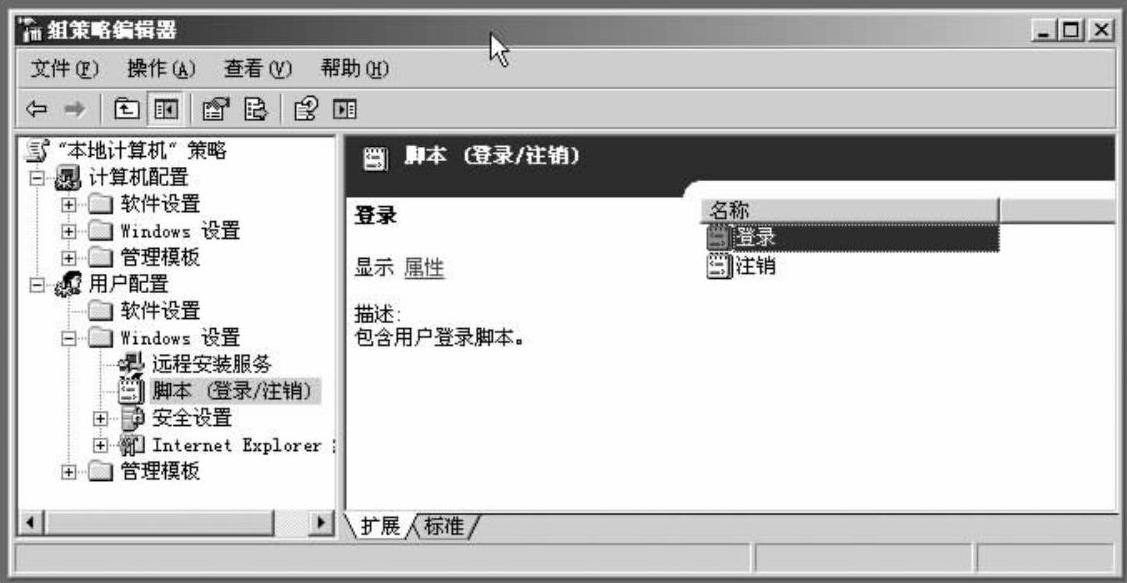

在“登录属性”窗口中单击“添加”,会出现“添加脚本”对话框,在该窗口的“脚本名”栏中输入delshare.bat,然后单击“确定”按钮即可,如图5-4所示。

重新启动计算机系统,就可以自动将系统所有的隐藏共享文件夹全部取消了。

(2)禁用IPC连接

IPC是Internet Process Connection的缩写,也就是远程网络连接,是共享“命名管道”的资源,它是为了进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方计算机即可以建立安全的通道,并以此通道进行加密数据的交换,从而实现对远程计算机的访问,是Windows NT/2000/XP/2003特有的功能。

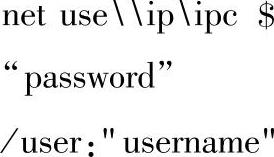

打开CMD后输入如下命令即可进行连接:

其中:ip为要连接的远程主机的IP地址,“username”和“password”分别是登录该主机的用户名和密码。

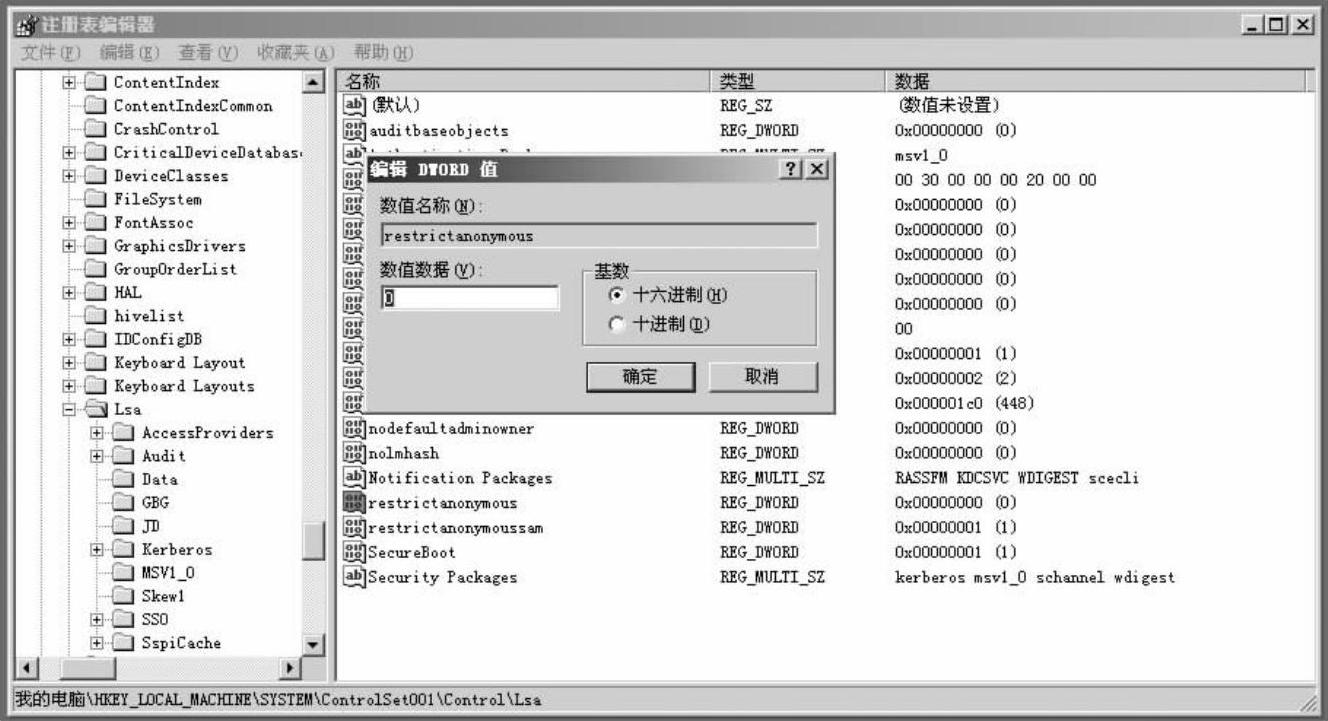

默认情况下,为了方便管理员的管理,IPC是共享的,但也为IPC入侵者提供了方便,导致了系统安全性能的降低,这种基于IPC的入侵也常常被简称为IPC入侵。如果黑客获得了远程主机的用户名和密码就可以利用IPC共享传送木马程序到远程主机上,从而控制远程主机。防止IPC共享安全漏洞可以通过修改注册表来禁用IPC连接,方法:用Regedit打开注册表编辑器,找到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa中的restrictanonymous子键,将其值改为1即可禁用IPC连接,如图5-5所示。

3.清空远程可访问的注册表路径

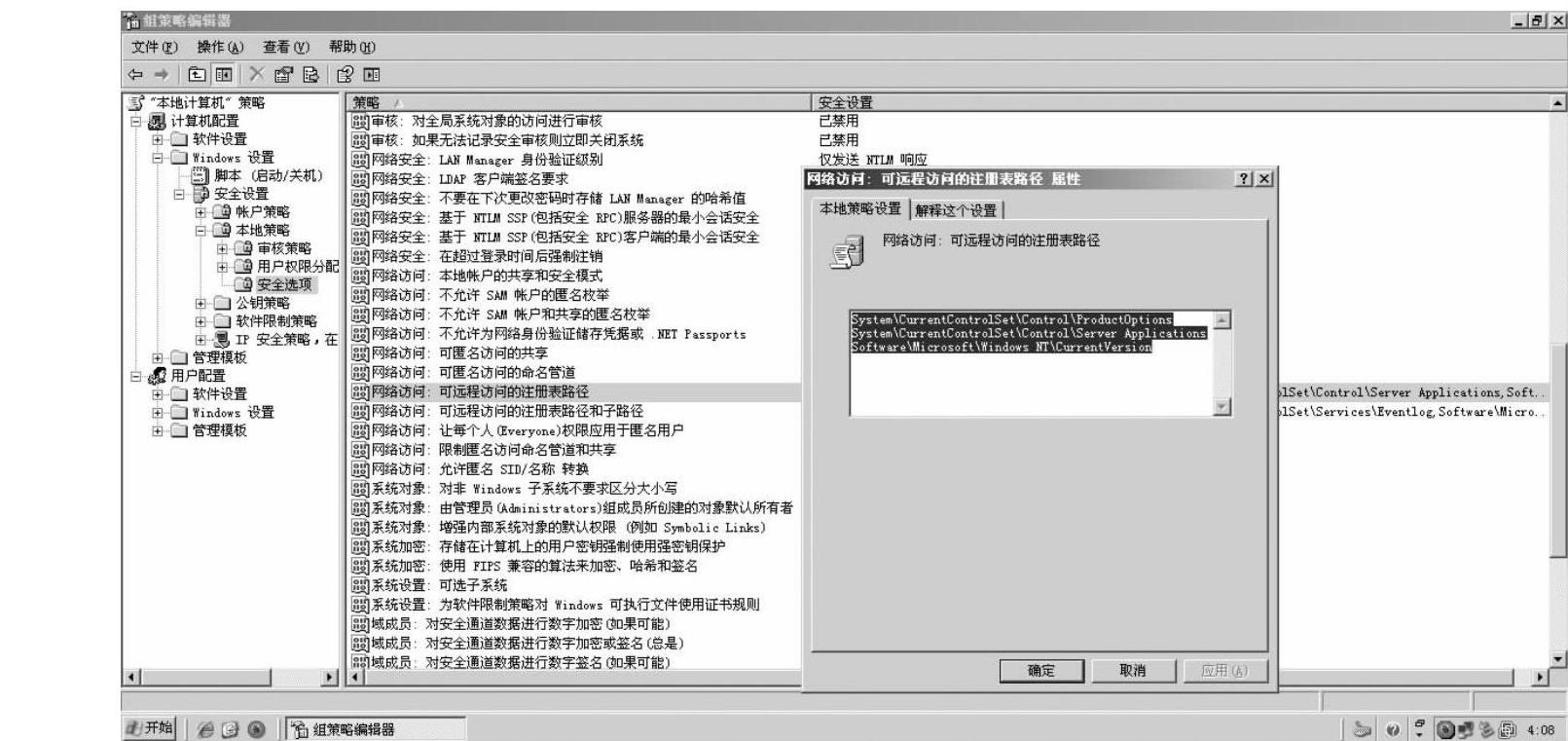

Windows Server 2003提供了注册表的远程访问功能,黑客利用扫描器可通过远程注册表读取计算机的系统信息及其他信息,因此只有将远程可访问的注册表路径设置为空,这样才能有效地防止此类攻击。

单击“开始”菜单→“运行”,输入gpedit.msc,“Enter”键打开组策略编辑器,选择“计算机配置”→“Windows设置”→“安全设置”→“本地策略”→“安全选项”,在右侧窗口中找到“网络访问:可远程访问的注册表路径”,然后在打开的窗口中,将可远程访问的注册表路径和子路径内容全部设置为空即可,如图5-6所示。

图5-5 注册表编辑器

图5-6 组策略编辑器

4.关闭不必要的端口和服务

Windows Server 2003安装好后会默认安装一些服务,从而打开端口,黑客利用开放的端口可以对系统进行攻击,因此应关闭掉无用的服务及端口。

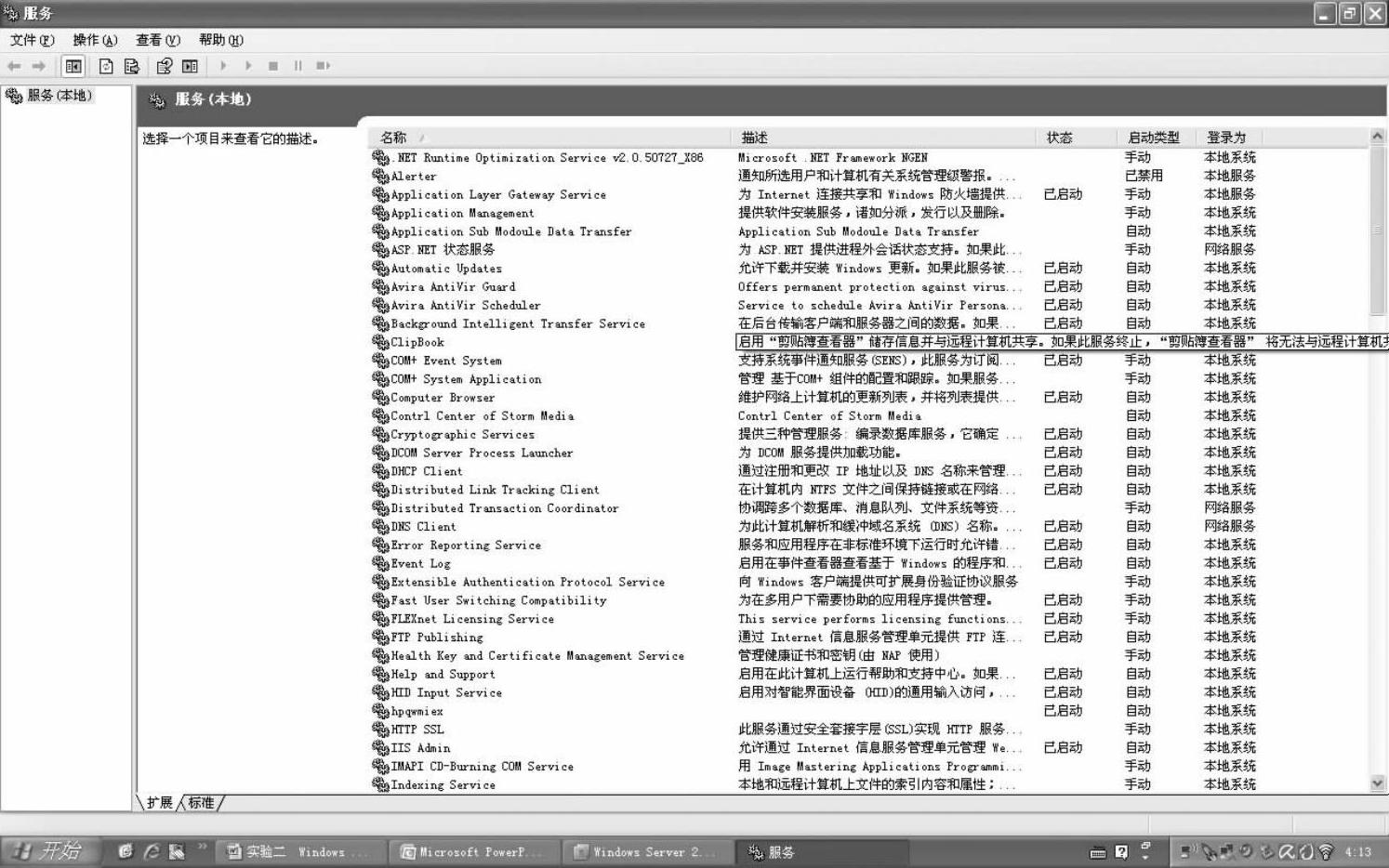

关闭无用的服务可以在如图5-7所示“计算机管理”界面的“服务”窗口中双击某项服务,将其“启动类型”设置为“禁止”。

禁用不需要的和危险的服务,以下列出的服务都需要禁用。

Alerter:发送管理警报和通知;

图5-7 服务管理

Computer Browser:维护网络计算机更新;

Distributed File System:局域网管理共享文件;

Distributed link tracking client:用于局域网更新连接信息;

Error reporting service:发送错误报告;(https://www.xing528.com)

Remote Procedure Call(RPC)Locator:Rpc Ns*远程过程调用(RPC);

Remote Registry:远程修改注册表;

Removable storage:管理可移动媒体、驱动程序和库;

Remote Desktop Help Session Manager:远程协助;

Routing and Remote Access:在局域网以及广域网环境中为企业提供路由服务;

Messenger:消息文件传输服务;

Net Logon:域控制器通道管理;

NTLM Security support provide:Telnet服务和Microsoft Search用的;

Print Spooler:打印服务;

Telnet:Telnet服务;

Workstation:泄漏系统用户名列表。

对于服务列表中没有列出的服务端口,则需要通过其他的设置来关闭,如关闭139端口。139端口是NetBIOS协议所使用的端口,它的开放意味着硬盘可能会在网络中共享,而黑客也可通过NetBIOS窥视到用户计算机中的内容。在Windows Server 2003中彻底关闭139端口的具体步骤如下:

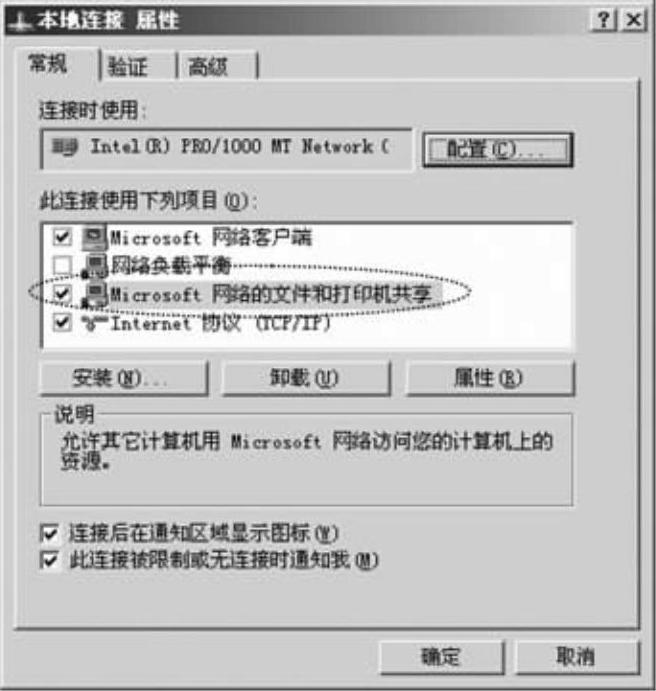

1)打开“本地连接属性”界面,取消“Microsoft网络的文件和打印机共享”前面的“√”,如图5-8所示。

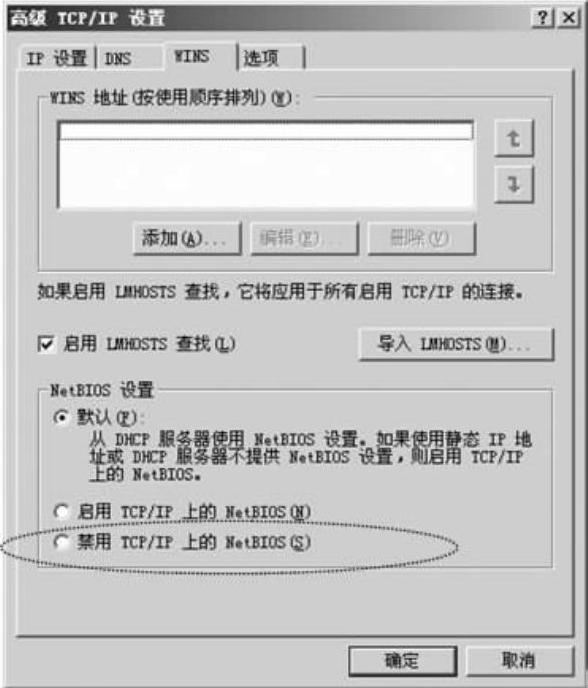

2)选中“Internet协议(TCP/IP)”,单击“属性”→“高级”→“WINS”,选中“禁用TCP/IP上的NetBIOS”选项,从而彻底关闭139端口,如图5-9所示。

图5-8 本地连接属性

图5-9 高级TCP/IP设置

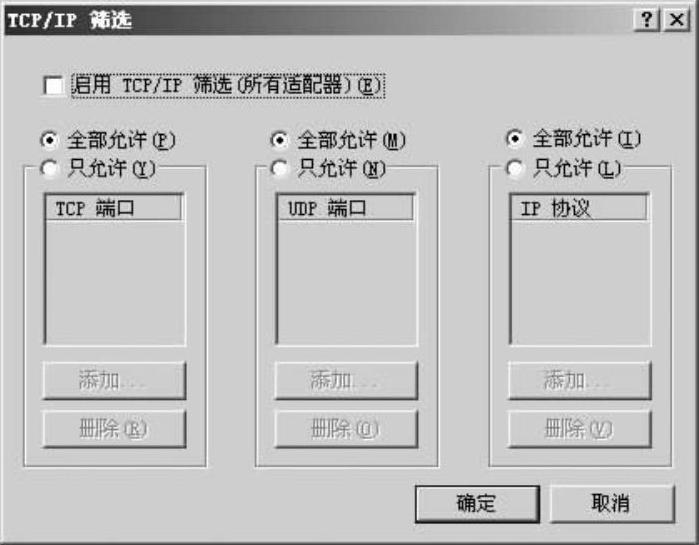

图5-10 TCP/IP筛选

Windows系统中还可以设置端口过滤功能来限定只有指定的端口才能对外通信。在图5-9所示的“高级TCP/IP设置”界面中单击“选项”→“TCP/IP筛选”→“属性”,选中“启用TCP/IP筛选(所有适配器)”复选框,然后根据需要进行配置,如图5-10所示。如只打算浏览网页,则只需开放TCP端口80。在“TCP端口”上方选择“只允许”,然后单击“添加”按钮,输入80再单击“确定”按钮即可。

另外也可以按下列方法来实现端口安全:

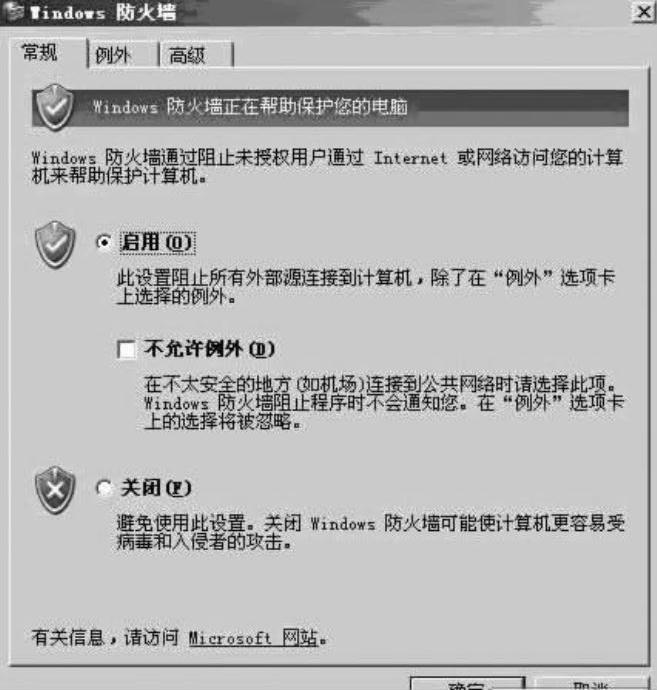

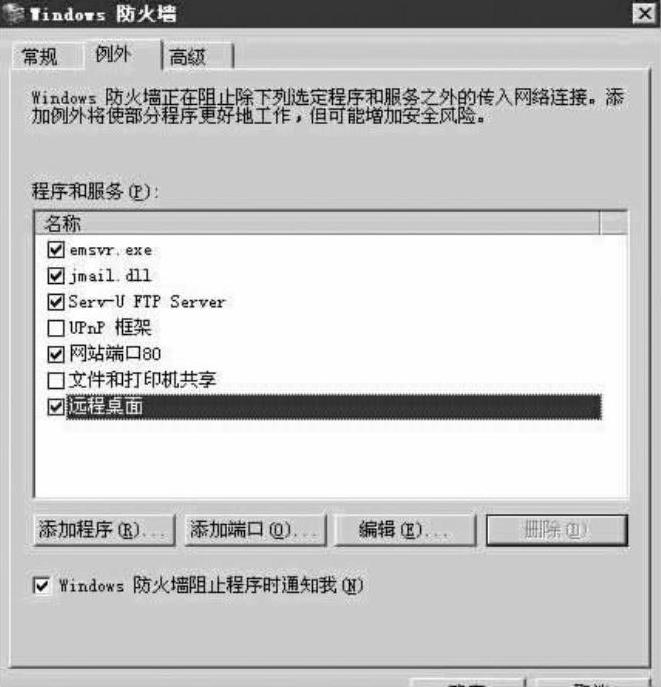

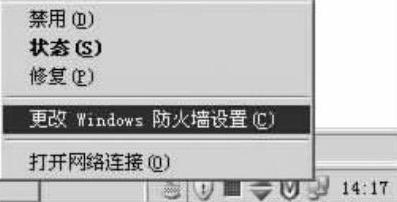

启用Windows自带防火墙,只保留有用的端口,比如远程和Web,Ftp(3389,80,21)等,有邮件服务器的还要打开25和130端口。如图5-11和图5-12所示界面。

图5-11 启用Windows自带防火墙

图5-12 设置例外

5.杜绝非法访问应用程序

根据不同用户的访问权限来限制他们调用应用程序,可以防止由于登录的用户随意启动服务器中的应用程序,给服务器的正常运行带来的麻烦,因此应对访问应用程序进行设置。方法如下:

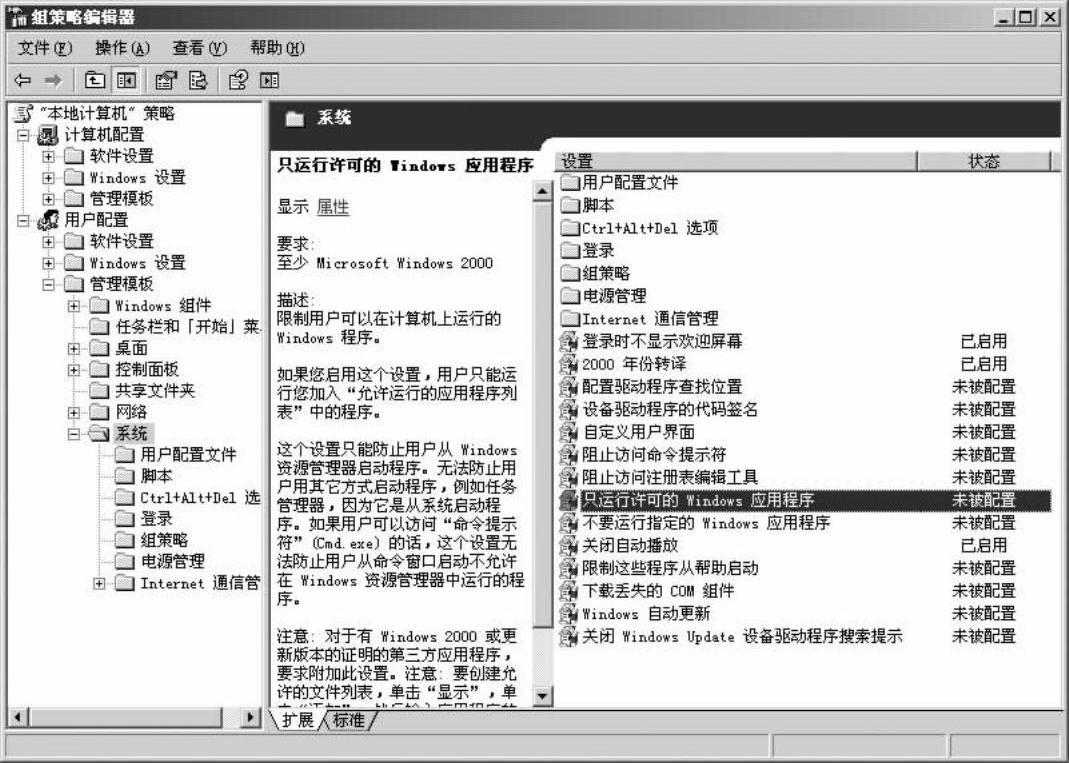

在“运行”中输入“gpedit.msc”,打开“组策略编辑器”界面,选择“用户配置”→“管理模板”→“系统”,双击“只运行许可的Windows应用程序”,选中“已启用”→单击“允许的应用程序列表”边的“显示”按钮,弹出一个“显示内容”对话框,单击“添加”按钮,添加允许运行的应用程序,使一般用户只能运行“允许的应用程序列表”中的程序,如图5-13所示。

图5-13 添加允许的应用程序

6.磁盘安全设置

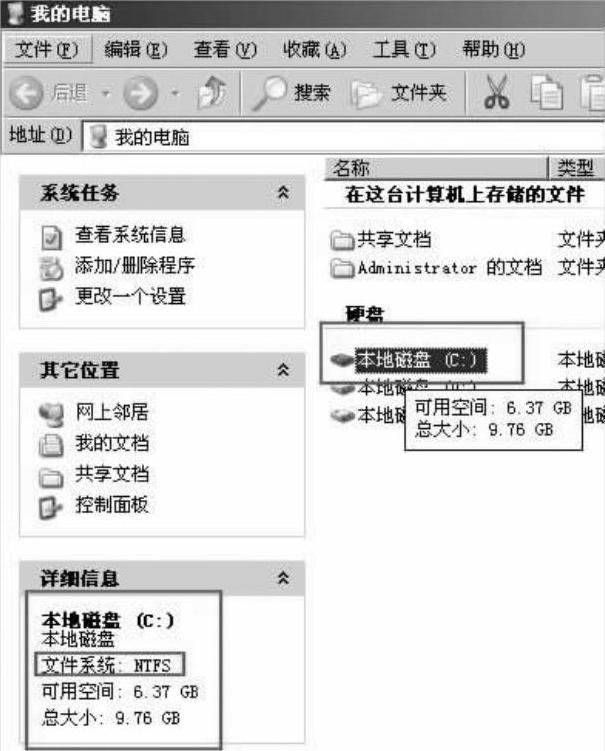

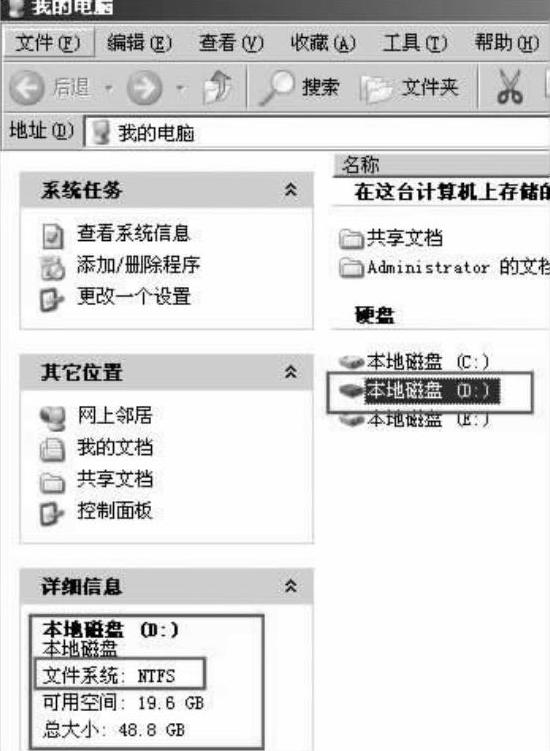

1)系统盘和站点放置盘必须设置为NTFS格式,方便设置权限。如图5-14和图5-15所示。

图5-14 系统盘

图5-15 站点放置盘

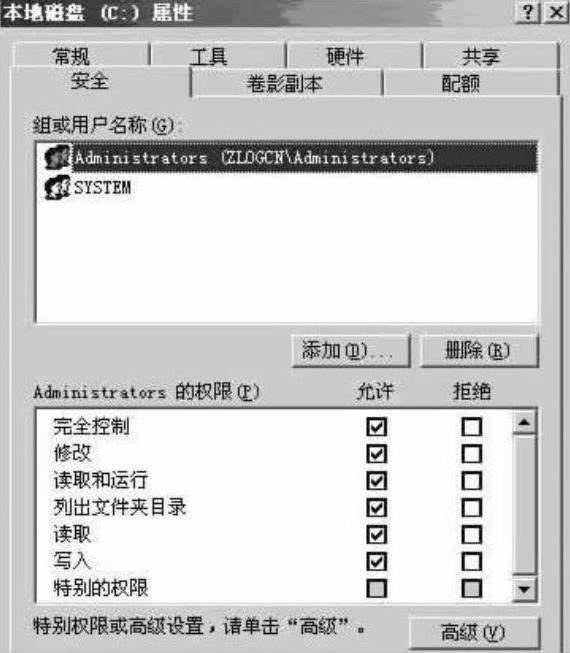

2)对于系统盘和站点所在盘,除Administrators和System之外的用户权限全部去除。如图5-16和图5-17所示。

图5-16 属性

图5-17 更改Windows防火墙设置

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。