对交换机的安全设置主要从配置访问控制列表安全策略、禁用SNMP和使用SSH进行远程管理几个方面进行。

1.VLAN的规划、组建与测试

(1)VLAN的规划

为提高该办公网络的安全性,针对公司的五个部门:A办公室(3人)、B人事部(3人)、C财务部(4人)、D市场经销部(12人)、E产品研发部(28人),特别是财务部、产品研发部(其网络上的信息不想让太多人访问),可采用构建VLAN方法来实施,具体规划如下。

子网1(VLAN2):办公室A区、人事部B区、市场经销部D区,共18个用户。

子网2(VLAN3):财务部C区,共4个用户。

子网3(VLAN4):产品研发部E区,共28个用户。

网络基本结构:整个网络骨干部分采用两台Catalyst 1900网管型交换机(分别命名为:SwitchA和SwitchB,各交换机根据需要下接若干个集线器,主要用于非VLAN用户,如行政文书、临时用户等)、一台Cisco 2514路由器,整个网络都通过路由器Cisco 2514与外部互联网进行连接。

所连的用户主要分布于三个部分,即:办公室A区、人事部B区、市场经销部D区这三个区合为一部分,财务部和产品研发部。主要对这三个部分用户单独划分VLAN,以确保相应部门网络资源不被盗用或破坏。

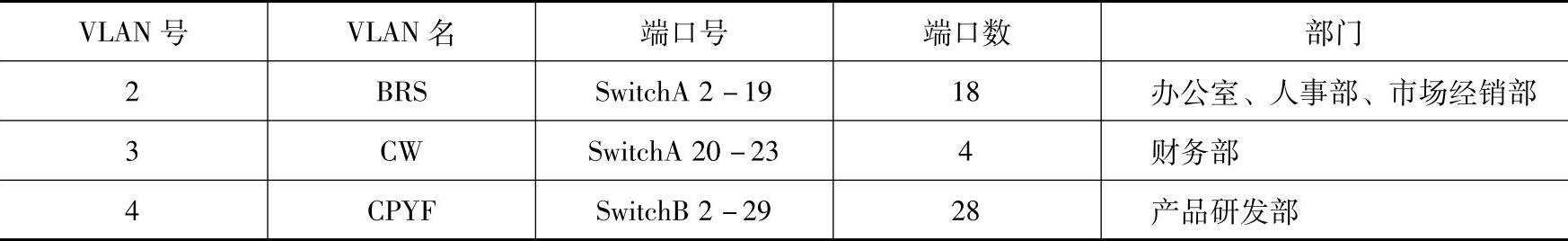

公司为了部分网络资源,特别是对于像财务部、人事部这样的敏感部门的安全性需要,采用了VLAN的方法来解决安全问题。通过VLAN的划分,可以把公司主要网络划分的三部分建立三个VLAN,对应的VLAN组名为:BRS、CW、CPYF,各VLAN组所对应的网段如表4-7所示。

表4-7 VLAN号、VLAN名、端口号、部门

注意:交换机的VLAN号从“2”号开始,是因为交换机有一个默认的VLAN,即“1”号VLAN,它包括所有连在该交换机上的用户。

(2)组建VLAN

VLAN的配置过程大致分两步进行,首先为各VLAN组命名,然后把相应的VLAN对应到交换机端口。

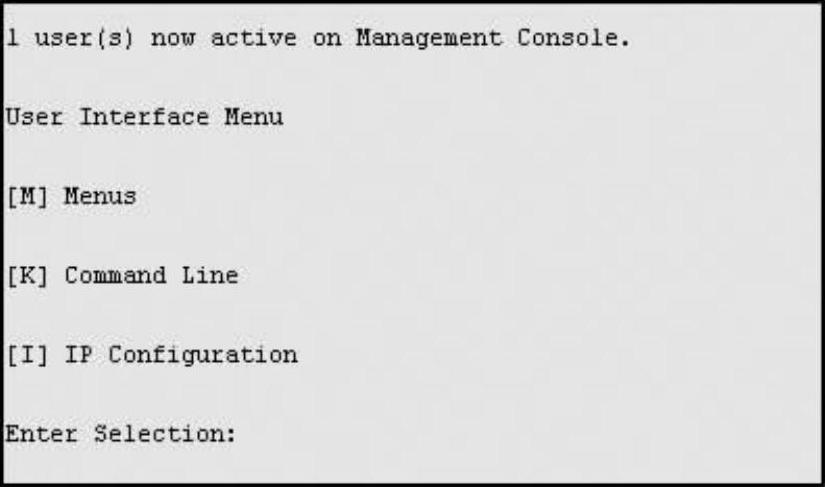

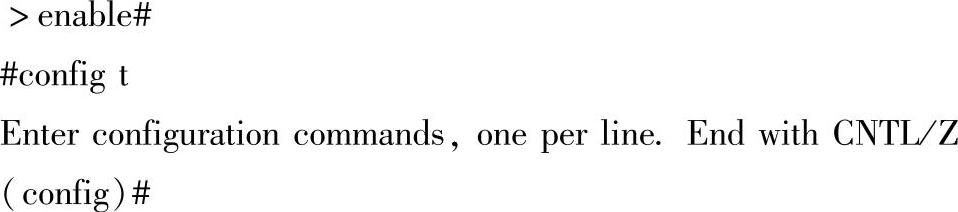

第1步:设置好超级终端,连接好交换机(以下以Cisco1900型为例进行),通过超级终端配置交换机的VLAN,连接成功后出现如图4-3所示的主配置界面。

图4-3 超级终端配置交换机的初始界面

说明:超级终端是利用Windows系统自带的“超级终端”(Hypertrm)程序进行的。

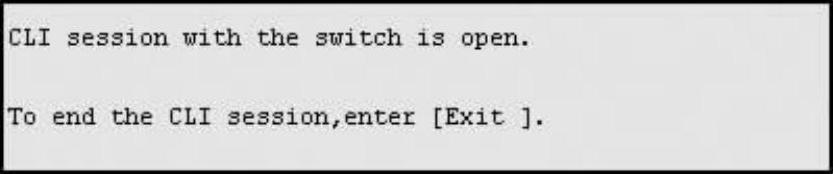

第2步:单击“K”按键,选择主界面菜单中“[K]Command Line”选项,进入如图4-4所示的命令行配置界面。

图4-4 提示框

说明:进入交换机的普通用户模式,该模式只能查看配置,不能更改配置,需要进入“特权模式”。

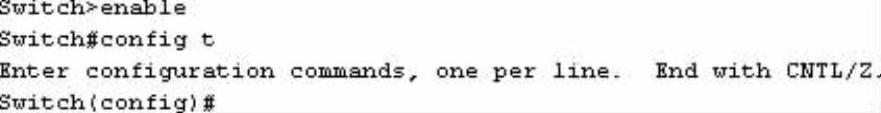

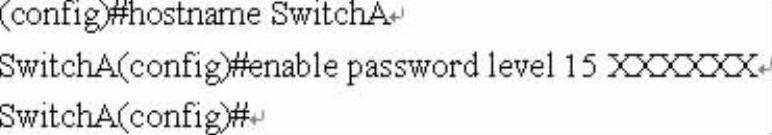

第3步:输入“enable”命令进入“特权模式”,此时交换机的提示符为#,如图4-5所示。

图4-5 进入特权模式和全局配置模式

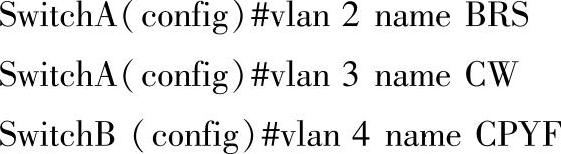

第4步:为两个交换机命名,并且设置特权模式的登录密码。仅以SwitchA为例进行介绍,如图4-6所示。

图4-6 重命名及合登录密码配置

注:特权模式密码必须是4~8位字符,这里所输入的密码是以明文形式直接显示的,要注意保密。交换机用level级别的大小来决定密码的权限。Level 1是进入命令行界面的密码,也就是说,设置了level 1的密码后,用户在下次连上交换机并输入K后,就会提示用户输入密码,这个密码就是level 1设置的密码。而level 15是用户输入了“enable”命令后让用户输入的特权模式密码。

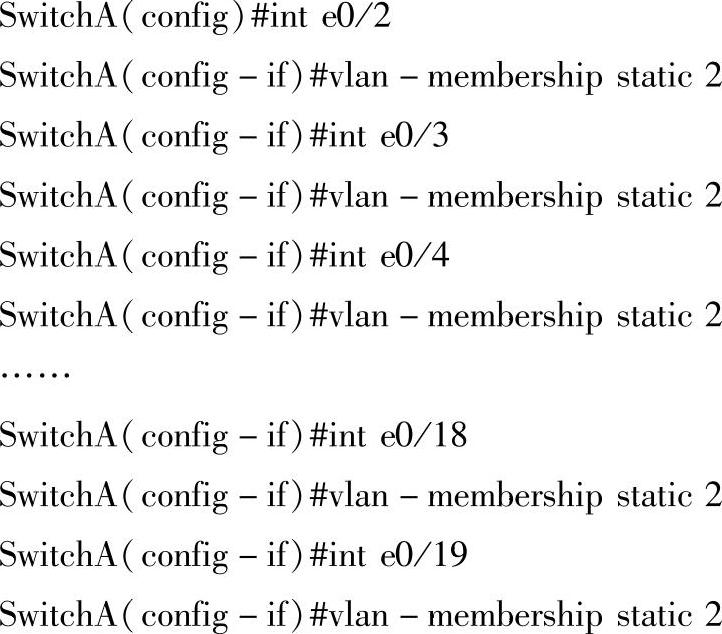

第5步:设置VLAN名称。因三个VLAN分属于二个不同的交换机,VLAN命名的命令格式 为“vlan vlan号name vlan名称”,在SwitchA、SwitchB交换机上配置2、3、4号VLAN的代码为:

第6步:配置VLAN端口号。(https://www.xing528.com)

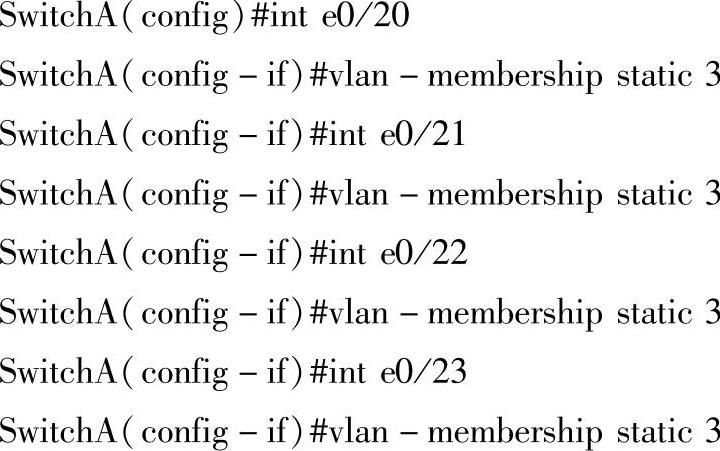

名为“SwitchA”的交换机的VLAN端口号配置如下:

名为“SwitchA”的交换机的VLAN端口号配置如下:

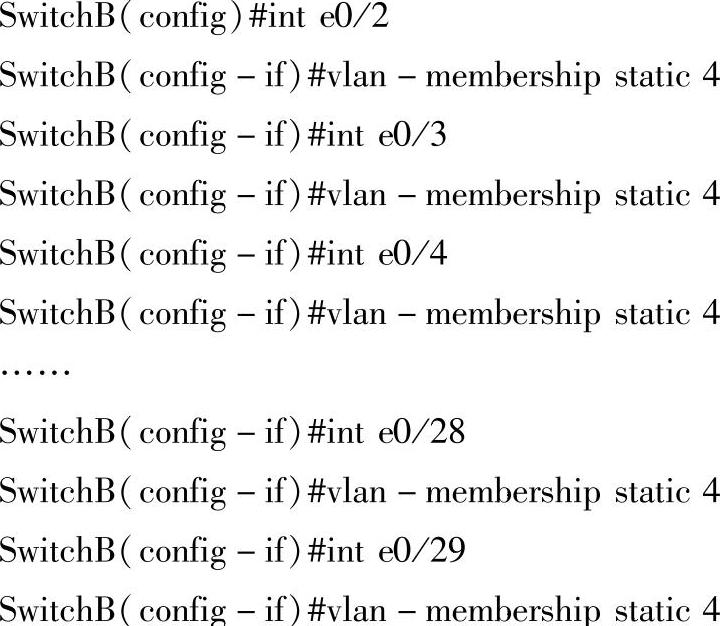

名为“SwitchB”的交换机的VLAN端口号配置如下:

(3)VLAN的测试

在特权模式使用“show vlan”命令显示出刚才所做的配置,检查是否正确。

说明:其他型号的交换机VLAN配置方法基本类似,请参照有关交换机说明书。

2.配置访问控制列表安全策略

通过配置交换机的访问控制列表(ACL)可以对经过交换机的数据包进行过滤,对经过交换机的流量进行限制,对经过交换机的流量进行统计等。通过对交换机的相关安全设置,从而允许或拒绝基于网络、子网或主机IP地址的所有通信流量通过交换机的出口,实现网络的安全的目的。下面以S3026E交换机端口限速配置为例说明。

(1)SwitchA配置流程

1)设置允许192.168.1.0网络的主机访问:

[SwitchA]#access-list 1 permit 192.168.1.00.0.0.255

2)设置禁止192.168.2.0网络的主机访问:

[SwitchA]#access-list 2 deny 192.168.2.00.0.255.255

3)设置允许所有IP的访问:

[SwitchA]#access-list 1 permit0.0.0.0255.255.255.255

4)对端口E0/1的出方向报文流量限速到3 Mbit/s:

[SwitchA-Ethernet0/1]line-rate 3

5)对端口E0/1的入方向报文流量限速到1 Mbit/s:

[SwitchA-Ethernet0/1]traffic-limit inbound link-group 40001 exceed drop

3.禁用SNMP

为避免SNMP服务为网络带来的安全风险,可禁用SNMP服务。对于Cisco的网络硬件,在全局配置模式下执行“no SNMP-server”命令禁用SNMP服务。如果要检查SNMP是否关闭,可执行“show SNMP”命令。这些命令只适用于运行Cisco IOS的平台,对于非IOS的Cisco设备,请参考随机文档。

4.使用SSH进行远程管理

(1)配置访问控制规则只允许192.168.1.0/24网段登录

[SwitchA]acl number 2000

[SwitchA-acl-basic-2000]rule deny source any

[SwitchA-acl-basic-2000]rule permit source 192.168.1.00.0.0.255

(2)配置只允许符合ACL2000的IP地址登录交换机

[SwitchA-ui-vty0-4]acl 2000 inbound

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。