1.在虚拟机上安装“Cain&Abel”软件

在虚拟机上安装“Cain&Abel”。双击“ca_setup.exe”文件,开始安装,安装接近结束时,会提示需要安装“WinPcap 4.0”,选择“Install”,开始安装WinPcap 4.0。

2.运行“Cain&Abel”软件

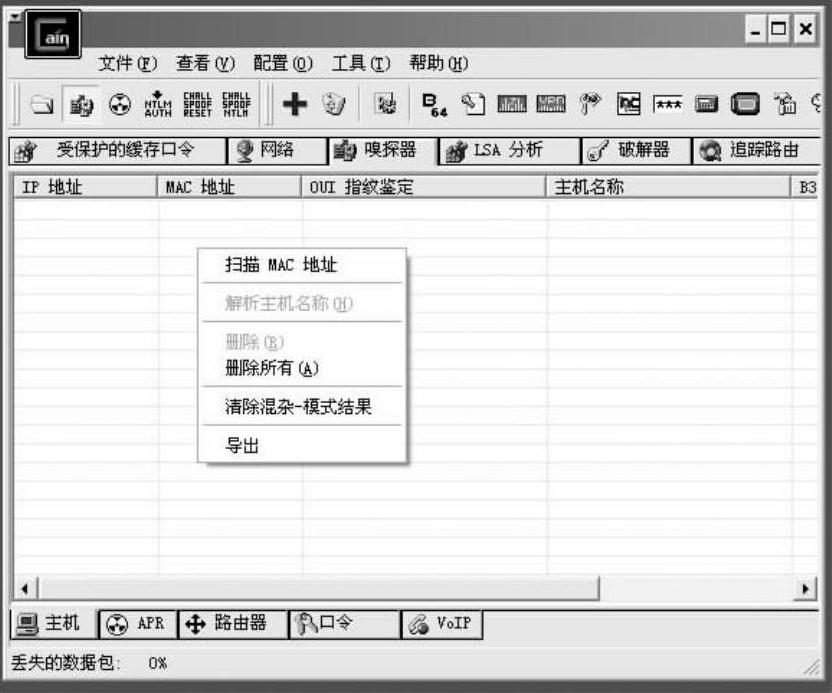

1)运行Cain&Abel。双击桌面上的“Cain”图标,打开Cain&Abel的管理界面,单击管理界面中的“Start/Stop Sniffer”图标启用嗅探,如图1-38所示,开始抓包。

图1-38 启用嗅探

2)选择要嗅探的网卡,如图1-39所示。

3)扫描网段上的所有主机的MAC地址,如图1-40所示。其结果如图1-41所示。

图1-39 选择要嗅探的网卡

图1-40 扫描网段上的所有主机的MAC地址

图1-41 扫描网段上的所有主机MAC地址的结果

4)进入APR页面,左边的框里添加要进行ARP欺骗的主机地址,在右边的框里选择那台主机的网关。如图1-42所示。

5)最后启用APR,如图1-43所示。

(https://www.xing528.com)

(https://www.xing528.com)

图1-42 进入APR页面

图1-43 启用APR

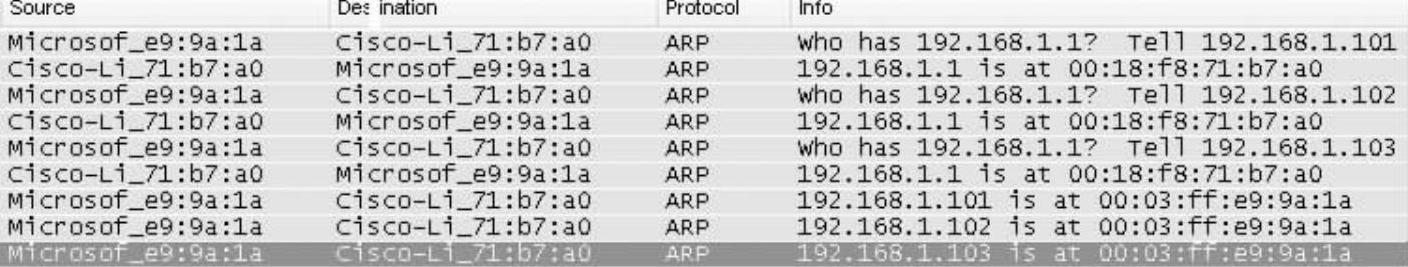

这时,APR会向那台主机及其网关发送ARP响应,告诉它们APR主机的MAC地址(e9:9a:1a)就是响应的MAC地址,如图1-44所示。

图1-44 发送欺骗的ARP响应

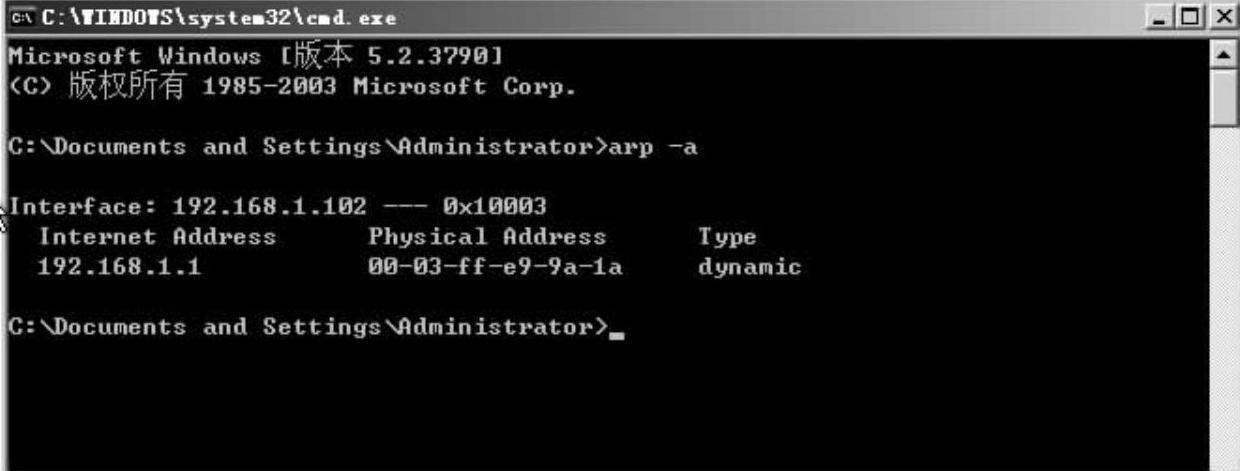

6)再查看目标主机的ARP表,如图1-45所示。可以看到,网关的MAC地址已经变成了APR主机的MAC地址,而不是路由器的MAC地址(71:7b:a0),说明欺骗成功。

图1-45 ARP欺骗成功

这样,APR主机会拦截主机到网关或网关到主机的数据包,使它们先经过APR主机,再转发给对端,这样就可以在APR主机上进行抓包,查看它们间的通信内容、密码等资料。如图1-46所示。

图1-46 抓包

3.如何判断正在遭受ARP攻击

上面介绍的ARP欺骗攻击不会造成网络阻塞,但却会发生泄密,接下来介绍解决的办法。判断是否存在第一种ARP攻击的方法比较简单,步骤如下。

持续ping不能访问的IP地址。在出现问题计算机(虚拟机1)的DOS窗口中输入“ping 192.168.1.200-t”,用来测试网络的连通性;“192.168.1.200”是不能正常通信的计算机(这里是真实机),实际工程中换成不能访问的同一网段的目标计算机的IP地址。如果正在遭受ARP攻击,屏幕将会提示“Request time out”。

在受害计算机(虚拟机1)上开启另外一个DOS窗口,输入“arp-d”,arp是一个DOS命令,能解析出IP地址对应的网卡MAC地址,-d用来清除本机缓存的所有IP和MAC地址的对应。如果发现Step 1中的窗口的内容变成持续的“Reply from……”,则表示曾遭受过ARP攻击,现在已经正常了;如果仅出现了一个“Reply from……”包,后面又变成了“Request time out”包,则表明该计算机正在遭受持续不断的ARP攻击。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。