在组建网络时,最常用的保护网络安全的方法是在内部网络与外部网络之间部署防火墙,以保护内网安全。当前,防火墙产品作为一种安全设备被广泛地部署在各种网络中。虽然在网络中已部署了防火墙,但是,在网络的运行维护中,网络管理人员仍然发现网络的带宽利用率居高不下、应用系统的响应速度越来越慢的现象较为普遍。而目前部署的防火墙不具有对数据流进行综合、深度监测的能力,自然就无法有效识别伪装成正常业务的非法流量,结果蠕虫、攻击、间谍软件、点到点应用等非法流量轻而易举地通过防火墙开放的端口进出网络。这说明部署防火墙,仍然不能避免遭受入侵以及蠕虫、病毒、拒绝服务攻击的困扰。

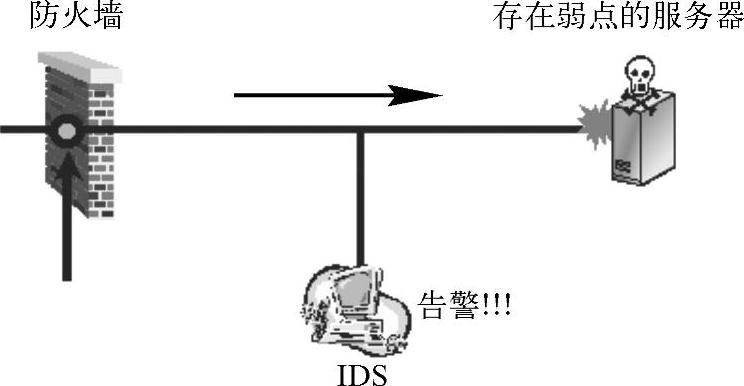

由于已经部署的防火墙从能力和性能上都不具备对大量流量进行综合、深入分析的能力,自2000年开始,许多用户在网络中部署了入侵检测系统。入侵检测系统确实为防止入侵和控制非法流量具有开创意义,然而,在实际的应用中,入侵检测系统也存在不足,它是一个被动的监听者,而不能采取有效的行动立即阻止针对系统漏洞的攻击、屏蔽蠕虫和病毒、防御DOS攻击以及限制P2P等非法应用,当入侵检测系统发出报警的时候,攻击已经发生而损失已不可避免,如图7-5所示。

为了弥补入侵检测系统的先天不足,一种称为入侵检测系统和防火墙联动的方案出现了,但在实际应用中,从入侵检测系统发现问题到通过开放接口向防火墙发送策略更新信息,再到最终防火墙激活新的策略所耗费的时间仍无法满足用户对高安全性的要求,特别是在攻击流量激增的情况下,这种方案几乎无法奏效,所以其可行性存在很大问题。

图7-5 入侵穿透防火墙后IDS发生告警(https://www.xing528.com)

入侵检测系统也存在误报和漏报问题,已有的入侵检测系统实现方法都是采用检测软件运行在通用或专用主机上的体系结构。这种架构的问题在于当网络的流量较大时,入侵检测系统的处理能力无法完成对所有流量的综合和深入分析,从而出现较多的漏报。除由于性能原因产生漏报外,由于运行入侵检测系统的主机的网卡工作在杂收模式,采用诸如AntiSniff的技术可以发现网络中入侵检测系统的存在,攻击者随后可以采用隐秘攻击技术躲过入侵检测系统的监测,这是因为入侵检测系统采用主机架构并使用简单模式匹配技术,如著名的Snort,这种方法对检测病毒是很有效的,因为病毒的特征基本固定,但隐秘攻击技术能够实现同样的攻击目的却不出现入侵检测系统可识别的攻击的特征,即并不在攻击代码中出现某些特殊的字符的特点,这样就欺骗了入侵检测系统。另外一个问题是误报,入侵检测系统有时会将正常的访问识别为攻击并进行报警。

传统的安全手段(如防火墙、入侵检测系统)都无法有效进行阻止。

防火墙加入侵检测系统的方案存在无法识别高层攻击、漏报和误报、响应速度慢、性能不高以及运行维护管理复杂等缺陷,显然这些问题使IT管理部门无法完成支持日益增长的安全需求的关键任务。在这种充满挑战的环境下,IT管理部门急需能够保护应用系统、网络基础设施和性能的利器,而能够帮助IT管理部门实现这些关键任务的解决方案只有主动式入侵防御系统(Intrusion Prevention System,IPS)。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。