为了进一步提高网络服务的安全性,可以考虑以下几个方面。

(一)密码管理

黑客经常窃听获取root密码,或使用一些常用词典来暴力破解并测试root密码。因此,在使用系统时要注意密码的管理。使用的密码太简单,是用户受到攻击的主要原因之一。

密码长度一般不应少于8个字符。密码的组成应与不规则的大写和小写字母,数字和符号组合。严格避免使用英文单词或短语,生日,电话等设置密码,每个用户的密码应养成定期更换的习惯。此外,密码保护还涉及保护/etc/passwd和/etc/shadow文件,这些文件只能由系统管理员访问。可以通过/etc/login编辑。使用defs文件中的以下参数修改密码的默认配置:

#Password老化控制;

#PASS_MAX_DAYS//密码有效期设置为9999,实际上会关闭密码老化功能。

#PASS_MIN_DAYS//表示上次密码更改后的天数,允许用户更改密码。

或者,您可以编辑/etc/default/useradd文件以查找INACTIVE和EXPIRE关键字。

#PASS_MIN_LEN//密码的最小长度

#PASS_WARN_AGE//表示密码过期前几天,将通知用户密码即将过期。

#PASS_MAX_DAYS 9999

#PASS_MIN_DAYS 0

#PASS_WARN_AGE 7

或者,您可以编辑/etc/default/useradd文件以查找INACTIVE和EXPIRE关键字。

#useradd默认文件

GROUP=100

HOME=/回家

INACTIVE=14

//设置密码已过期且用户多日未更改密码,用户帐户将被锁定为不可用并锁定,上述设置为14天,EXPIRE=

//直接指示新用户密码的到期日期,格式为YYYY-MM-DD。

SHELL=/斌/庆典

以上设置仅对修改配置后创建的新用户有效。如果要更改已创建的用户配置,可以使用chage工具将用户tom的PASS_MAX_DAYS设置为60天,并相应地更新影子文件。您可以使用以下命令:

[根@ rhe14~]#CHAGE-M60tom

使用-1选项查看有关用户密码老化的信息,-m设置PASS MIN DAYS,-W设置PASS_WARN_AGE等。chage工具允许用户为密码老化设置各种参数。以下是chage的详细参数信息。

用法:更改[options]用户名

选项:

-d,-lastday latest date将最后一次密码设置时间设置为“Recent date”

-E,-expiredate到期日期将账户到期时间设置为“到期日期”

-h,-help显示此帮助并退出

-I,-inactive invalid password将到期时过期的密码设置为“dead password”

-l,-list显示账户年龄信息

-m,-mindays最小天数设置将密码更改为“最小天数”之间的最小天数

-M,-maxdays最大天数设置两次更改密码到“最大天数”之间的最大天数-W,-warndays warning days将到期警告天数设置为“Warning days”

此外,可以安装密码过滤工具(如npasswd)来检查密码是否可以抵御攻击。如果阅读器是系统管理员并且系统中未安装密码过滤工具,请立即检查是否可以用尽搜索所有用户的密码,即对/etc/passwd文件执行详尽的搜索攻击。

(二)部门管理

潜在的攻击将首先尝试缓冲区溢出。在过去几年中,缓冲区溢出类型的安全漏洞是最常见的形式。黑客经常使用缓冲区溢出来手动入侵系统。缓冲区溢出漏洞占绝大多数远程网络攻击,这很容易让匿名Internet用户有机会获得对主机的部分或全部控制权。

为了防止此类攻击,您应该在安装系统时注意。如果使用根分区来记录数据(例如日志文件),则可能会因拒绝服务而导致大量日志或垃圾邮件,从而导致系统崩溃。因此,建议为/var打开一个单独的分区来存储日志和电子邮件,以避免根分区溢出。最好为特定应用程序打开一个单独的分区,尤其是对于可以生成大量日志的程序。还建议为/home分隔一个分区,使其无法填充/分区,从而避免Linux分区的某些溢出。恶毒的攻击。

(三)文件属性和权限管理

黑客还使用系统中的SUID和SGID属性来增加用户的root权限。因此,密切关注文件属性和权限设置是确保主机文件系统完整性的关键操作。两个特殊的文件访问权限是SUID(4000为A)和SGID(2000为八进制)。设置这两个权限文件将在其他用户执行时为其授予所有者权限。也就是说,如果设置为SUID的程序即使对于普通用户也被用作root。因此,SUID/SGID文件存在安全风险。

要防止SUID和SGID攻击方法,应严格审查系统内的文件权限。您可以在系统中找到使用SUID/SGID的文件,列出列表并保存。命令如下:

[root @ gdlc~]#find/-type f-perm+6000-ls/more

[root @ gdlc~]#find/-type f-perm+6000> Suid-Sgid.txt

对于某些必须设置为SUID的程序,可以在组中管理它们。但是,绝对不允许在用户的主目录中安装SUID程序。(https://www.xing528.com)

确保重要的SUID脚本不可写,命令如下:

[root @ gdlc~]#find/-perm 2!型1-ls

对于绝对需要设置为SUID的程序,他们应该更改其访问权限或卸载程序,命令如下:

[根@ GDLC~]#搭配chmod-S [程序]

查找系统中不属于任何用户和组的所有文件,因为这些文件很容易被利用来访问主机,从而构成潜在威胁。命令如下:

[根@ GDLC~]#查找/-nouser邻nogroup

(四)港口管理

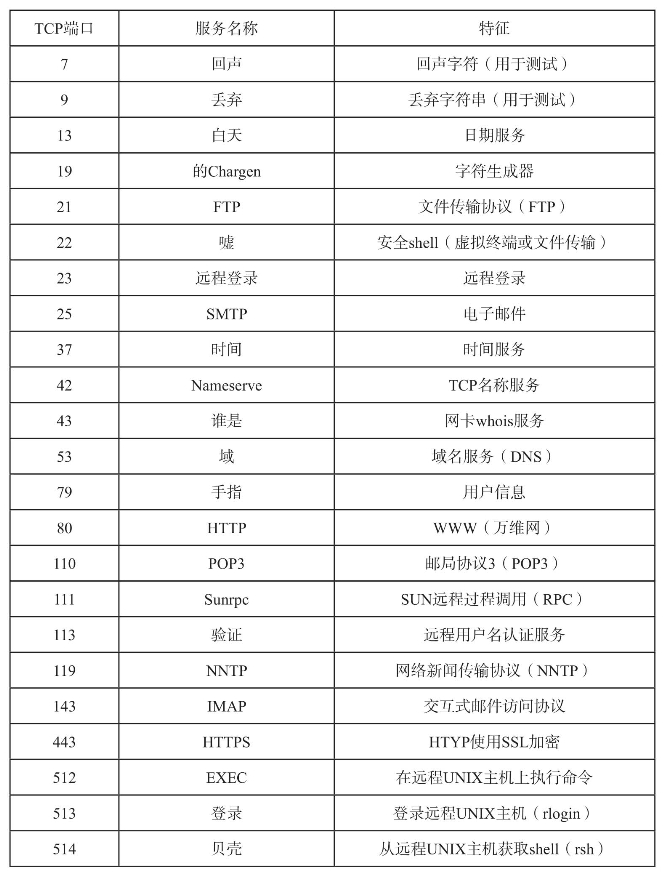

通过打开的应用程序端口实现任何网络连接。如果计算机尽可能少地打开,攻击者成功的可能性就会大大降低。公共端口服务如表6-1所示。

表6-1 常用TCP服务端口

可以使用以下命令查看网络端口:

[根@ GDLC~]#netstat的-ntlp/grep的:21

Tcp 0 0.0.0.0.0:21 0.0.0.0:* LISTEN 3050/vsftpd

使用lsof -i:port查看在指定端口上运行的程序,以及当前连接:

[根@ GDLC~]#lsof的-I:21

命令PID用户FD类型设备节点名称

Vsftpd 3050 root 3u IPv4 101432 TCP *:ftp(LISTEN)

Vsftpd 3084 nobody 0u IPv4 101433 TCP 192.168.0.10:ftp->192.168.0.104:1681(ESTABLISHED)

还建议使用更安全的ssh而不是telnet服务,然后终止xinetd进程,以便xinetd不再监视计算机上的守护进程,从而阻止某人使用它来窃取应用程序端口。

使用端口扫描仪扫描系统是个好主意。如果找到未知的开放端口,请找到正在使用它的进程并确定是否要关闭它们。

(五)软件包管理

在规划系统时,一般原则是删除不必要的服务。默认的Linux是一个运行大量服务的强大系统。但是,有许多服务不需要,很容易造成安全风险。因此,您可以删除不需要的包。

(六)日志管理

日志文件始终记录系统的操作。当黑客是暂时的,他无法逃脱日志的目光。因此,黑客经常在攻击期间修改日志文件以隐藏跟踪。因此,应限制对/var/log文件的访问,禁止具有正常权限的用户查看日志文件。

完整的日志管理应包括网络数据的正确性,有效性和合法性。分析日志文件还可以防止入侵。例如,几小时内用户的20次注册失败记录可能表明入侵者正在尝试用户的密码。

(七)系统检查

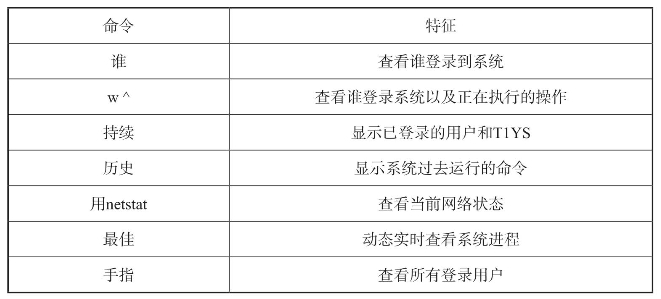

定期检查系统中的日志,文件,时间和进程信息。例如:检查/var/log/messages日志文件;检查外部用户的登录状态;检查用户目录中/home/username的登录历史文件(例如:.history文件);检查用户目录中的主页/用户名。.rhosts文件。转发远程登录文件;使用“find/-ctime.2.ctime+1-ls”命令查看在不到两天内修改的文件;使用“ls-lac”命令查看文件的实际修改时间;使用“cmp”file1 file2“命令比较文件大小的变化等等。表6-2显示了系统中内置的一些可用于一般系统检查的系统测试命令。

表6-2 检测系统的命令

当然,为了保证系统的绝对安全,除了做好预防和安全检查外,还要养成保证系统和网络安全的好习惯。通过完整数据备份,您可以在发生攻击或系统故障时快速恢复系统。

(八)防止嗅闻

嗅探器是一种捕获网络消息的工具。Sniffer是一个嗅探器,一个bug,在网络底部工作并记录所有用户的秘密。使用嗅探器程序监控网络数据包并从Telnet,FTP和Rlogin开始捕获会话信息,您可以拦截root密码,因此嗅探器是当今非法Internet入侵的主要原因之一。

可以使用以下方法来检测嗅探器。

(1)使用可以检测混杂模式网卡的工具。

(2)通过一些网络管理软件,可以看到数据包传输情况,最简单的是ping命令。由于嗅探器拦截数据包,会发现数据包可能被丢弃或网络带宽可能异常。

(3)选择安全拓扑,网络分段工作越精细,嗅探器可以收集的信息越少。比如划分VLAN。

(4)加密会话,例如使用SSH。

(5)将动态ARP或IP-MAC对应表替换为静态ARP或IP-MAC对应表。

(九)构建网络防火墙

网络安全的关键是防火墙的选择和配置。配置有效的防火墙是管理员掌握的非常重要且非常有效的必修课程。应该定制防火墙的构建,并且应该从企业自身的特征和要求的特征来考虑所需的防火墙解决方案。不同规模和类型的企业对网络保护的要求也存在显著差异。

此外,选择稳定,安全,可靠的操作系统软件版本,并定期从操作系统制造商处获取安全补丁是最重要的选择。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。