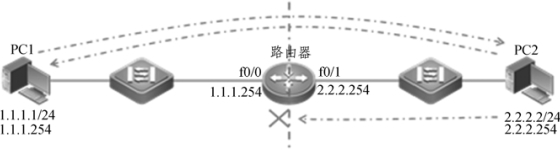

企业进行安全策略设置时,除了使用标准、扩展ACL匹配IP数据包外,还可能会遇到单向访问的需求。例如,只有当一边网络主动发起访问时,才能允许对端的响应数据包通过,如果对端主动发起访问,则被ACL拒绝。例如,图11-2中,只有PC1发起与PC2的通信时,PC2的应答数据包才能穿过路由器到达PC1,如果PC2主动向PC1发起通信,会被路由器过滤。一个明显的例子就是PC1能够“ping”通PC2,而PC2无法“ping”通PC1。

图11-2 自反访问控制列表应用

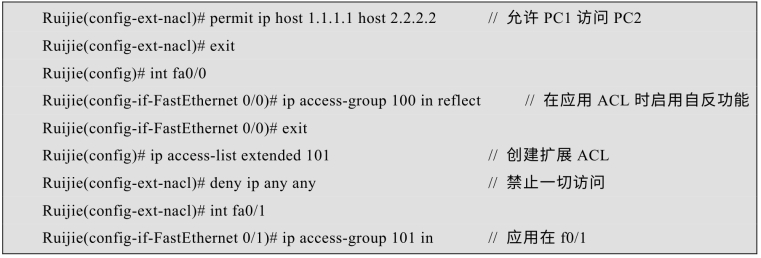

在两台PC上配置图中所示IP地址,在路由器上配置下列指令,即可完成PC1能“ping”通PC2,而PC2无法“ping”通PC1的效果。

(https://www.xing528.com)

(https://www.xing528.com)

从以上指令中可以看到,自反ACL与正常的ACL的区别只有一个:“reflect”指令,但原理却有很大区别。如果在路由器的接口F0/0应用100号ACL时不指定“reflect”,即应用指令“ip access-group 100 in”,那么当PC1发出的ICMP请求报文从路由器F0/0接口进入时满足100号ACL的表项,则可以通过,到达PC2后,PC2返回的数据包从路由器F0/1接口进入时满足101号ACL的表项,则被拒绝。PC1无法“ping”通PC2,PC2当然也无法“ping”通PC1。

如果指定“reflect”,即应用指令“ip access-group 100 in reflect”在路由器的F0/0接口,那么当数据包从F0/0接口通过的时候,路由器根据进入数据包的第三层和第四层信息自动生成一个临时性的访问控制列表,这个临时性的访问控制列表依据下列原则创建:协议类型不变,源IP地址与目的IP地址对调,源端口与目的端口对调,对于不含端口号码的协议(如ICMP和IGMP)会指定应答协议类型等其他参数。从PC2返回的数据包刚好满足这个临时性访问表,因此,允许进入路由器返回PC1。而PC2主动发出的数据包不能匹配临时访问控制列表,会被ACL101过滤。

自反ACL是应用在企业网络的一种比较聪明的安全手段,当内网用户访问了外网后才允许回程的访问(按需生成的临时访问控制列表)。利用自反ACL可以很好地保护企业内部网络,免受外部非法用户的攻击。一般部署在边界设备上,如防火墙路由器、核心汇聚交换机等。配置自反ACL之后,外网用户主动发起的请求报文不能进入内部网络,无法主动访问内网用户。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。