【摘要】:扩展访问控制列表能够提供比标准访问控制列表更加具体的访问控制能力,标准ACL只匹配源IP地址,扩展ACL可以从源IP地址、目的IP地址、源端口、目的端口、协议号5个方面匹配数据流。在PC5上测试与3.3.3.3的数据通信,结果是不能够访问它的web服务,但是可以“ping”通,在F0/0接口使用“no ip access-group 120 in”指令取消ACL后再测试,结果显示可以访问,说明扩展访问列表生效。扩展访问控制列表通常部署在离源网络较近的位置。

扩展访问控制列表能够提供比标准访问控制列表更加具体的访问控制能力,标准ACL只匹配源IP地址,扩展ACL可以从源IP地址、目的IP地址、源端口、目的端口、协议号5个方面匹配数据流。标准ACL过滤数据包没有扩展ACL这么精细,扩展ACL的应用范围更广一些。

扩展ACL的编号范围为100~199和2000~2699。同样具有一条隐含拒绝一切(deny any)的ACE条目,会拒绝所有流量。若是禁止某网段访问,其他网段均开通,则应该在拒绝流量的ACE配置完成后,再加一条permit any的ACE条目,用来放行其他流量。

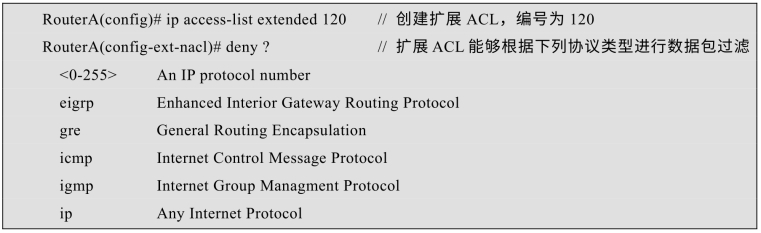

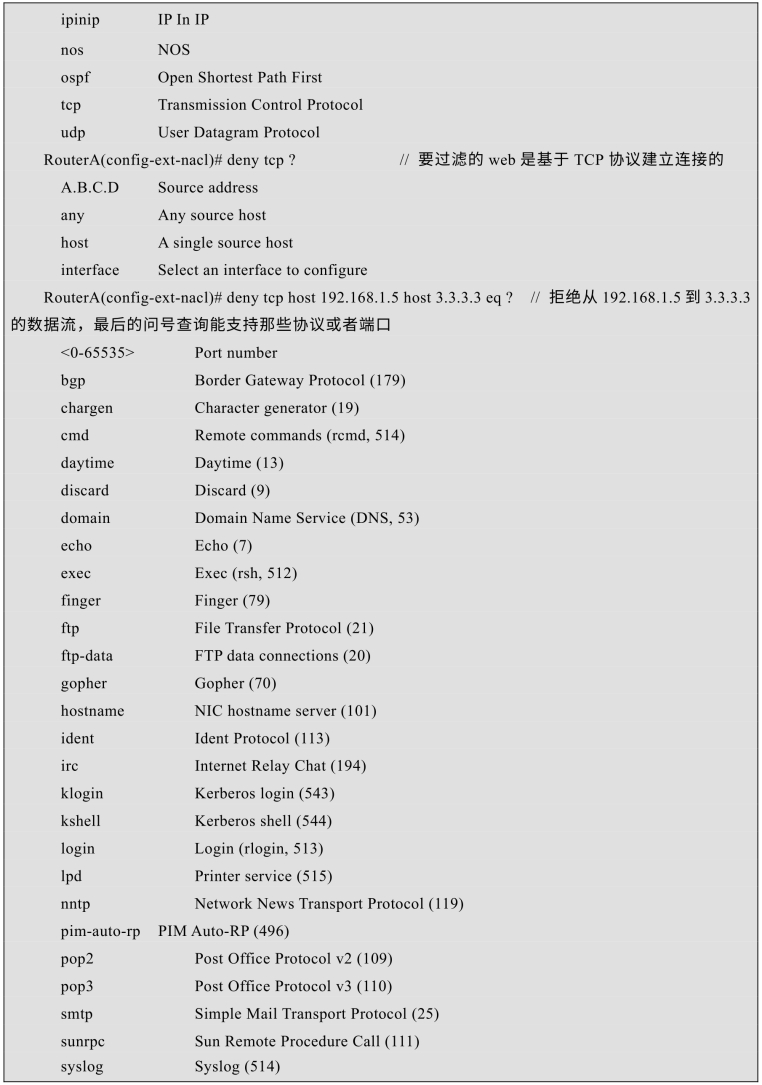

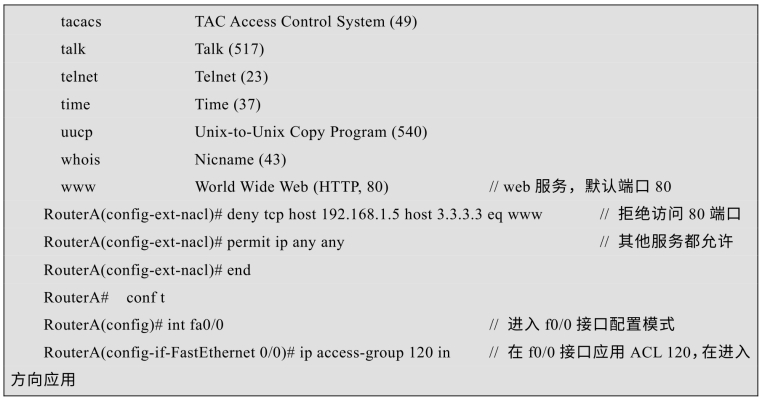

在路由器A的F0/0接口配置下列指令能够拒绝PC5访问3.3.3.3的80端口(Web服务),而不会影响其他端口与服务的访问。

(https://www.xing528.com)

(https://www.xing528.com)

在PC5上测试与3.3.3.3的数据通信,结果是不能够访问它的web服务,但是可以“ping”通,在F0/0接口使用“no ip access-group 120 in”指令取消ACL后再测试,结果显示可以访问,说明扩展访问列表生效。

标准访问控制列表通常部署在离目的网络最近的网络设备和接口上,例如,图11-1中使用标准ACL限制PC5访问2.2.2.0/24,如果将其应用在路由器A的F0/0接口也能生效并且能成功限制,但产生的副作用是PC5连1.1.1.0/24、12.12.12.0/24、3.3.3.0/24等网段都不能访问了。

扩展访问控制列表通常部署在离源网络较近的位置。因为它能够根据源IP、目的IP、端口号、协议类型等条件精确限制数据流,不需要使数据包到达目的网络才应用过滤规则。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。