1.安装防火墙之前必须注意的几个问题

1)路由走向(包括防火墙及其相关设备的路由调整),即确定防火墙的工作模式。

2)IP地址的分配(包括防火墙及其相关设备的IP地址分配),即根据确定好的防火墙的工作模式给防火墙分配合理的IP地址。

3)数据应用和数据流向(各种应用的数据流向及其需要开放的端口号或协议类型)

4)要达到的安全目的(即要做什么样的访问控制)。

本书以天融信的网络卫士防火墙4000为例对防火墙的配置进行介绍。

2.防火墙的管理方式

(1)串口(Console)管理方式

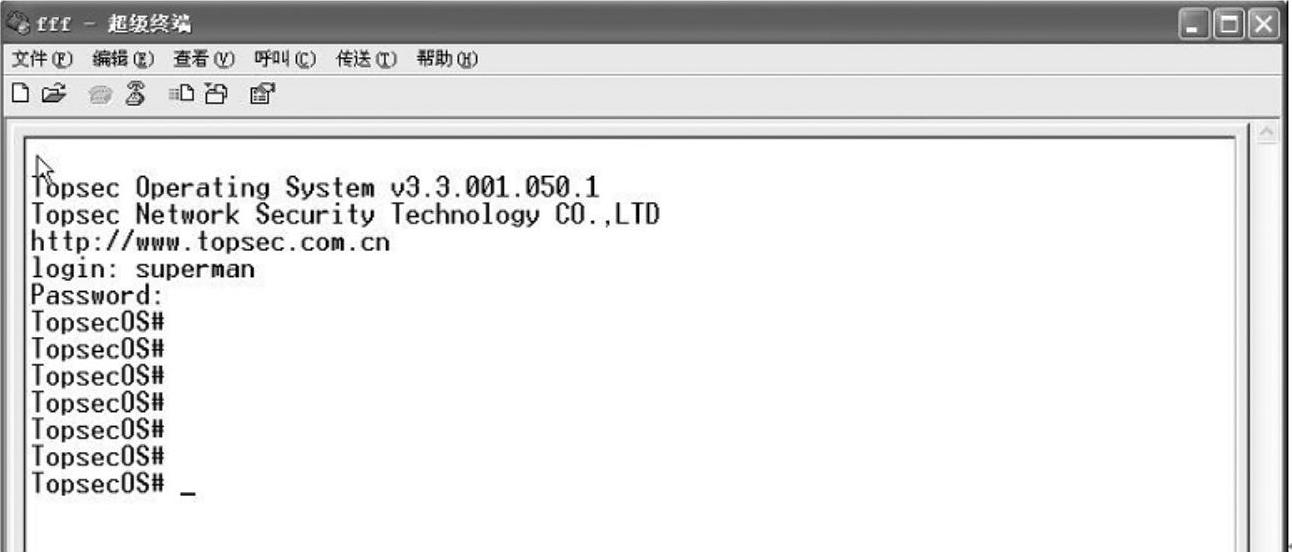

管理员用户名为superman,初始密码为talent,用“passwd”命令可修改管理员密码,请牢记修改后的密码,其窗口如图6-17所示。

图6-17 网络卫士防火墙的Console管理方式

(2)WebUI管理方式(通过浏览器管理防火墙)

超级管理员:superman,密码:talent。

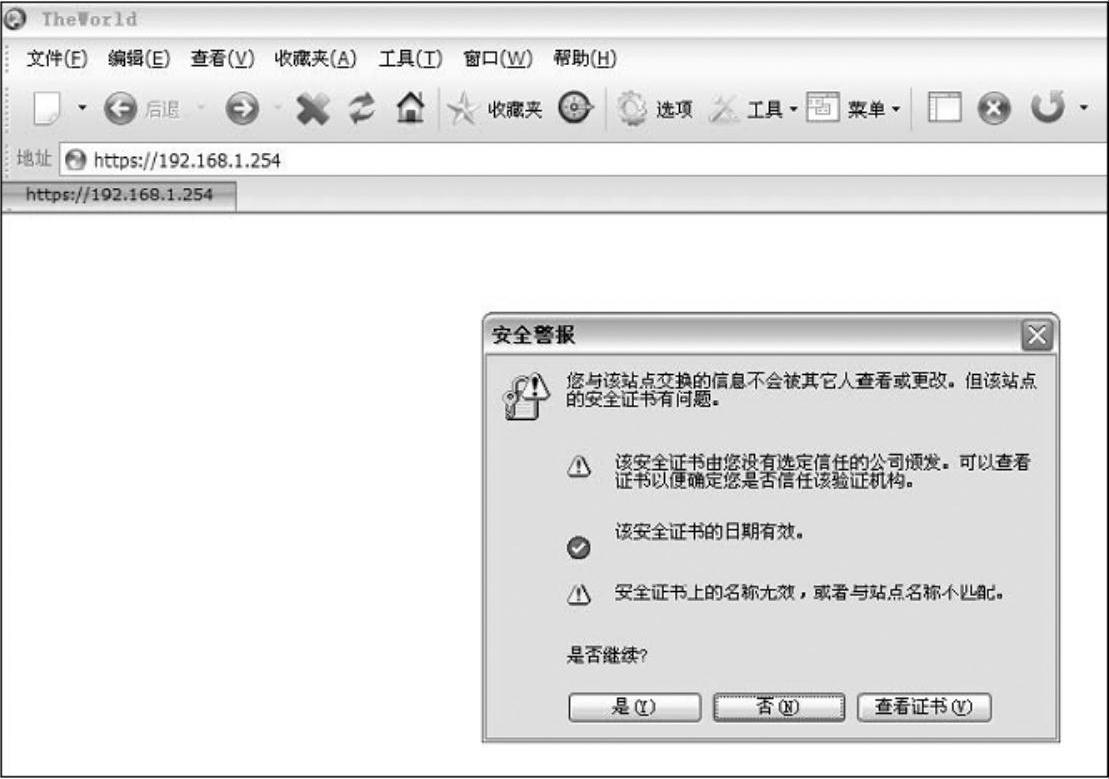

若防火墙的物理接口Eth0(或LAN口)的IP地址是192.168.1.254,则可在浏览器中输入“https://192.168.1.254”,然后会弹出“安全警报”对话框,单击“是”按钮即可,如图6-18所示。

图6-18 网络卫士防火墙的WebUI管理方式

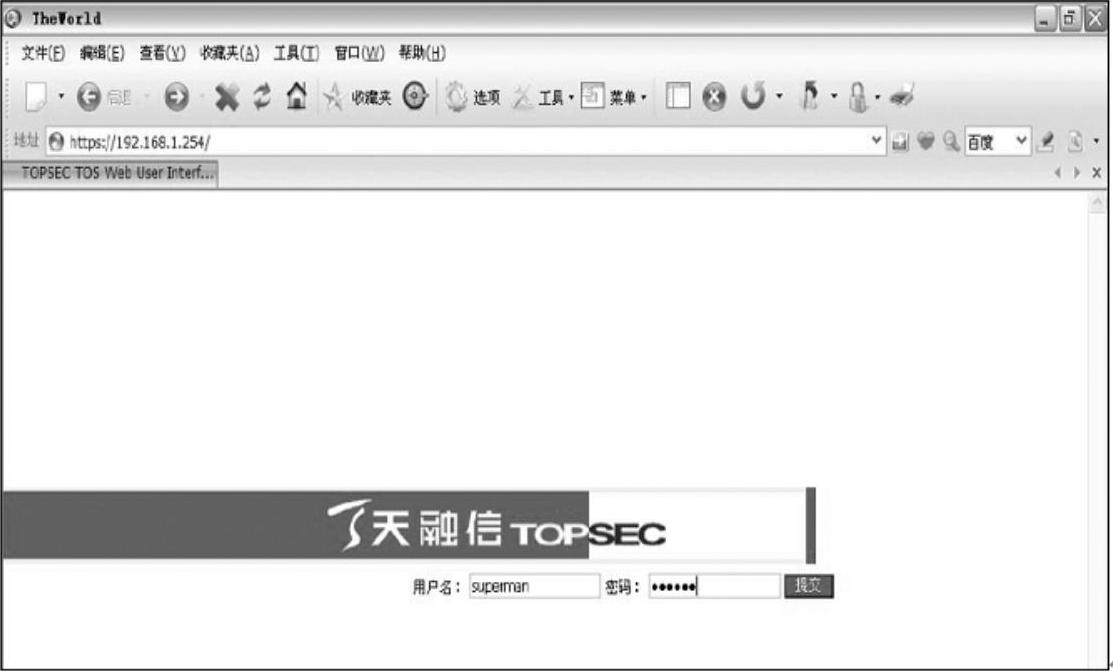

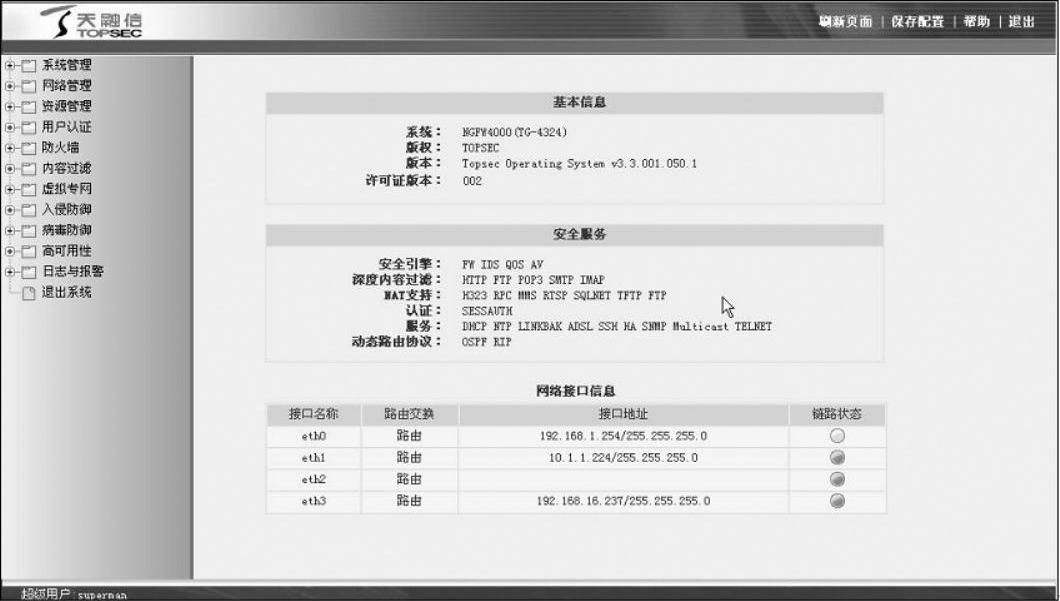

然后浏览器会打开如图6-19所示的登录页面,在“用户名”和“密码”后的文本框中分别输入用户名和密码后,单击“提交”按钮,打开如图6-20所示的网络卫士防火墙的主页面。

图6-19 网络卫士防火墙的登录页面

图6-20 网络卫士防火墙的主页面

3.防火墙的基本配置过程

1)配置防火墙接口IP地址及区域默认权限。

2)设置路由表及默认网关。

3)确定防火墙的工作模式。

4)定义网络对象。

5)制定访问控制策略。

6)制定地址转换策略。

7)保存和导出配置。

可以在串口(Console)管理方式下,通过命令的方式对防火墙进行配置。但推荐使用WebUI方式对防火墙进行各种配置。

【实现过程】

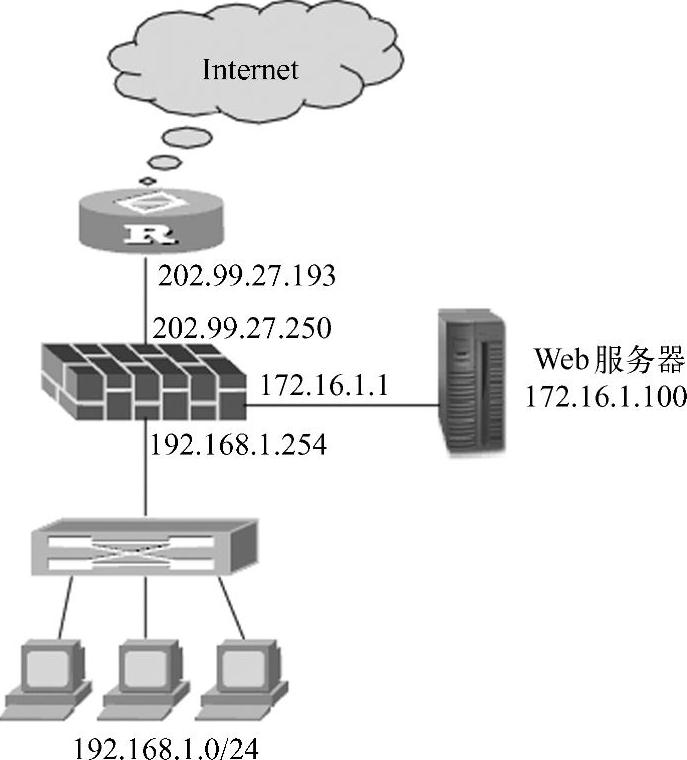

实现如图6-21所示的路由模式的配置。

图6-21 防火墙路由模式的配置案例

此案例的应用需求如下

●内网可以访问互联网。

●服务器对外网做映射,映射地址为202.99.27.249。

●外网禁止访问内网。

防火墙接口分配如下。

●eth0接Internet。

●eth1接内网。

●eth2接服务器区。

(1)定义网络接口

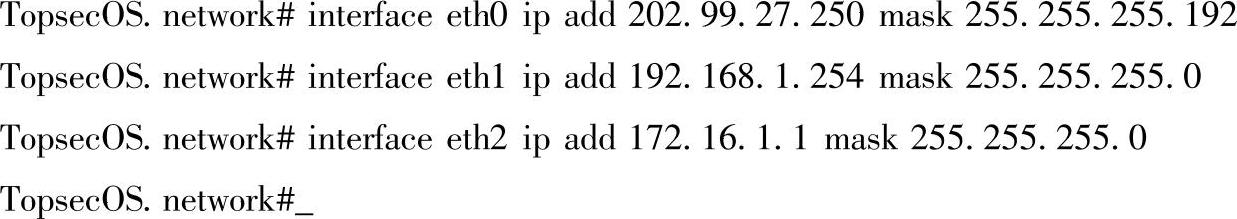

在Console下,定义接口IP地址。

输入“network”命令进入到“network”子菜单。定义防火墙每个接口的IP地址,注意正确输入子网掩码。

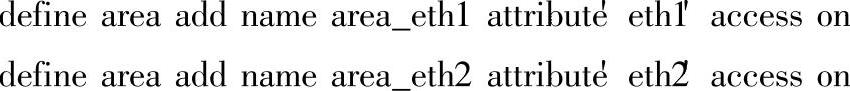

(2)定义区域及添加区域管理权限

系统默认只能从eth0接口(区域)对防火墙进行管理,若添加eth1接口为“area_eth1”区域,eth2接口为“area_eth2”区域,输入如下命令。

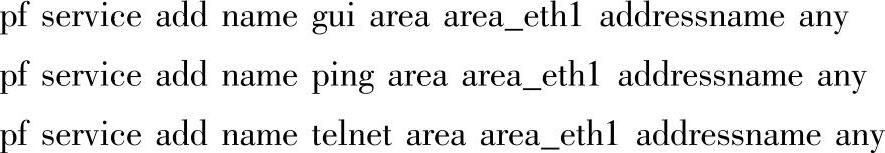

“area_eth1”区域添加对防火墙的管理权限(当然也可以对“area_eth2”区域添加)

(3)调整区域属性

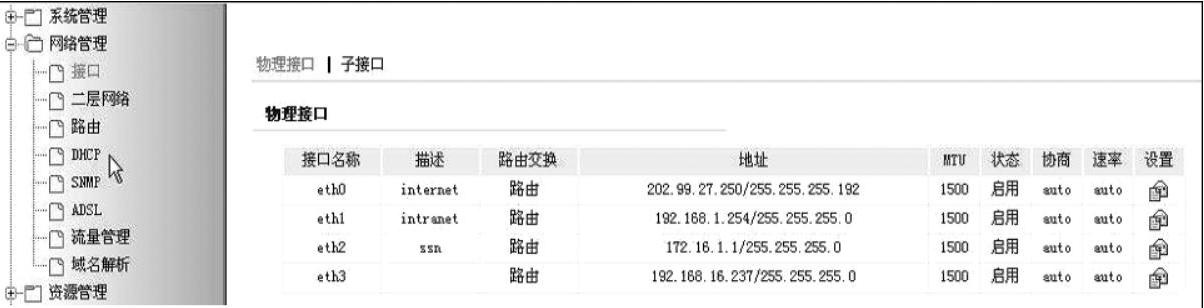

进入WebUI管理界面,选择“网络管理”→“接口”,可以看到物理接口定义的结果,如图6-22所示。单击每个接口的“设置”按钮可以修改每个接口的名称、地址、模式等。防火墙每个接口的默认状态均为“路由”模式。

图6-22 “接口”界面

(4)定义区域的默认权限

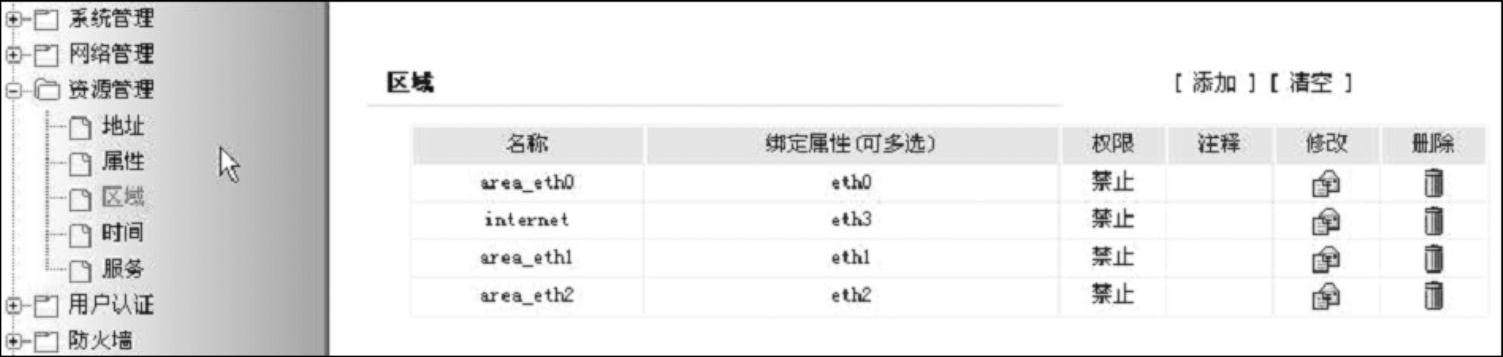

选择“资源管理”→“区域”,可在“区域”界面中定义防火墙3个区域(接口)的默认权限为“禁止”访问,如图6-23所示。

图6-23 “区域”界面

(5)定义区域的服务

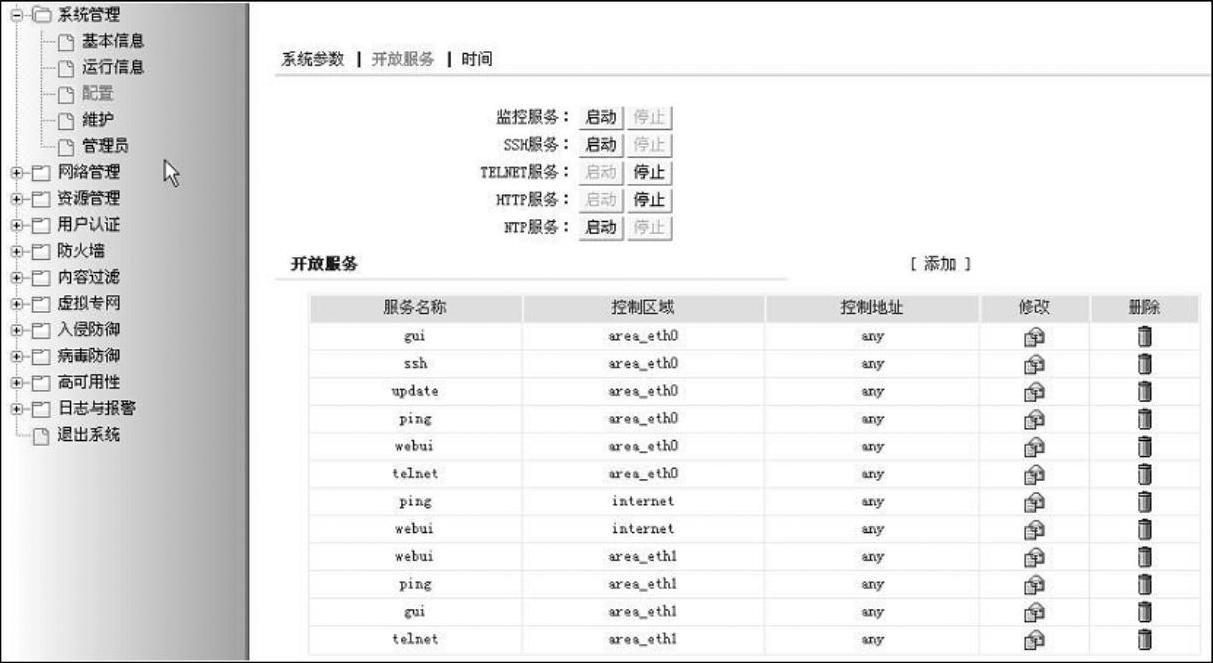

选择“系统管理”→“配置”→“开放服务”,在系统“配置”的“开放服务”界面中给区域定义服务,如图6-24所示。

图6-24 系统“配置”界面

(6)设置防火墙的默认网关

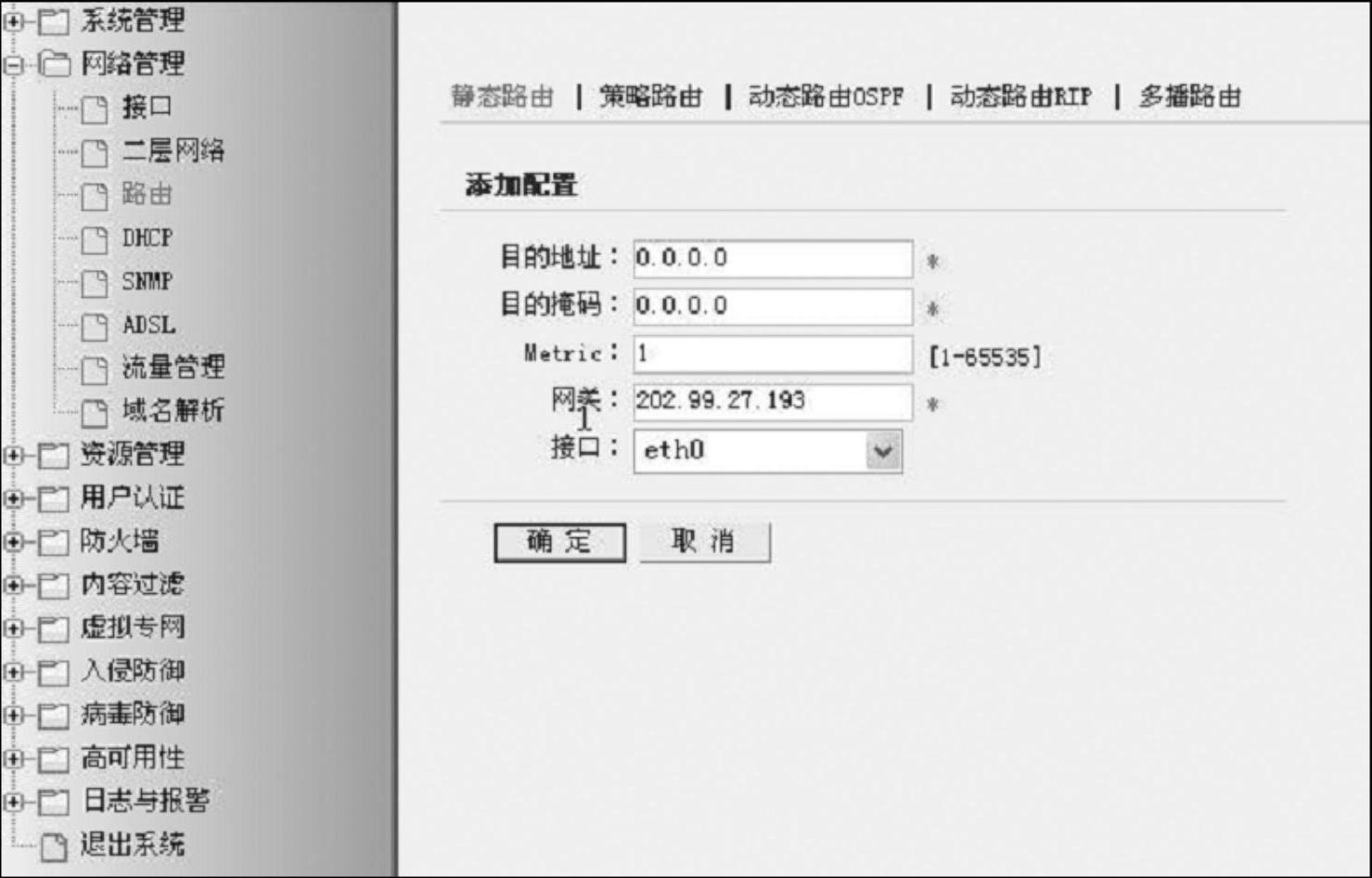

设置默认网关时,源IP和目的IP一般为全“0”。静态路由表,如图6-25所示。(https://www.xing528.com)

防火墙的默认网关在静态路由时,必须放到最后一条路由中。添加配置,如图6-26所示。

图6-25 “静态路由表”界面

图6-26 “添加配置”界面

(7)定义对象

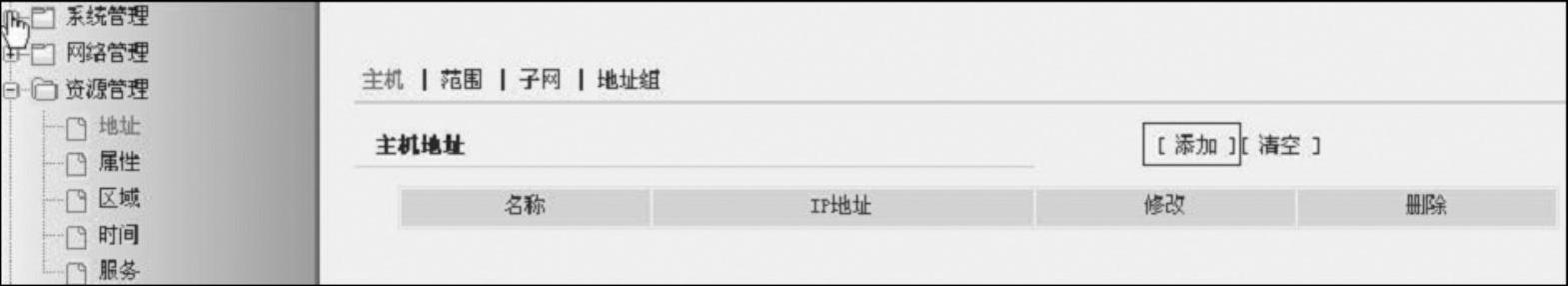

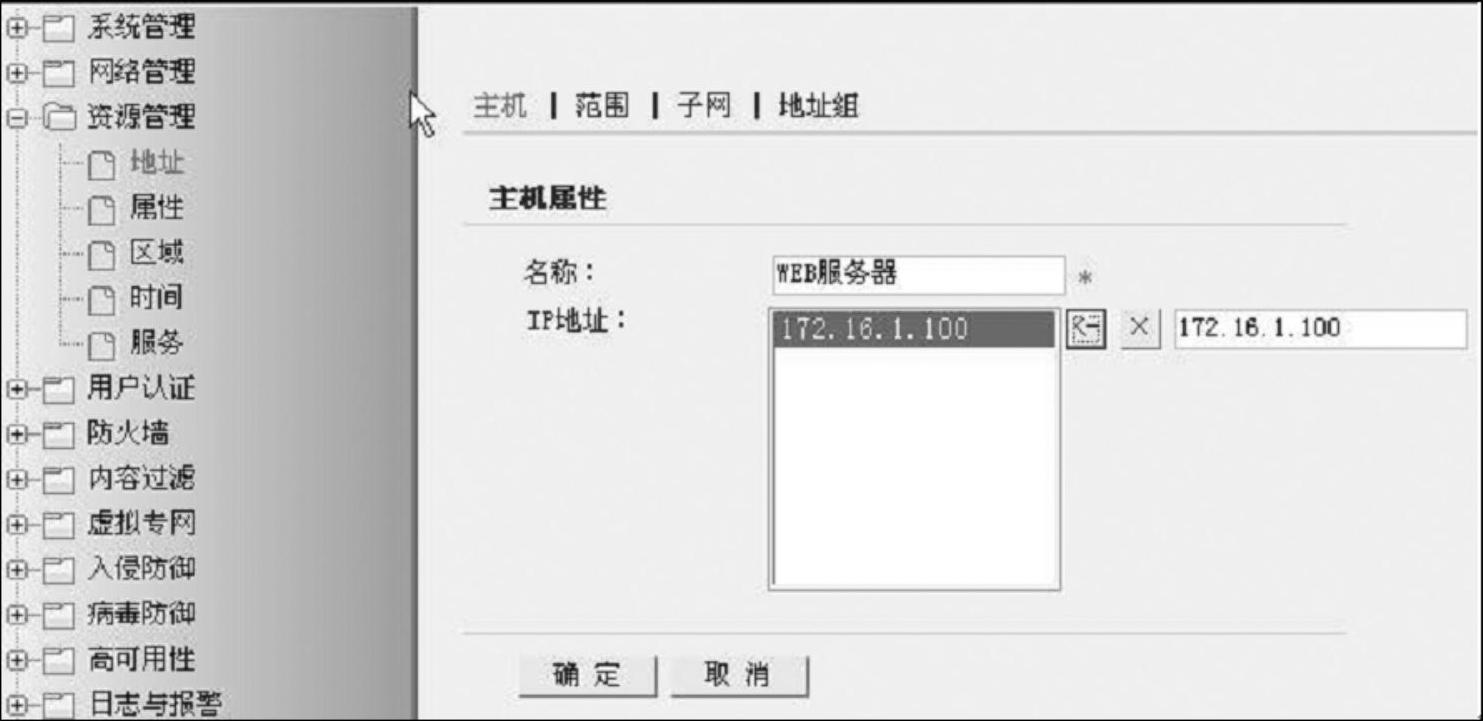

1)主机对象。选择“资源管理”→“地址”→“主机”,出现如图6-27所示的“主机地址”界面,然后单击右上角的“添加”按钮,出现如图6-28所示的“主机属性”界面,在此可以添加主机。

图6-27 “主机地址”界面

图6-28 “主机属性”界面

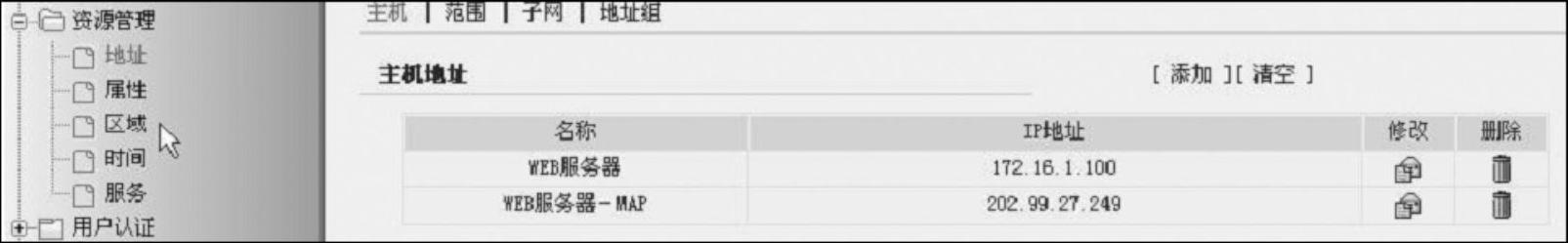

主机对象中可以定义多个IP地址,其结果如图6-29所示。

图6-29 添加主机后的结果界面

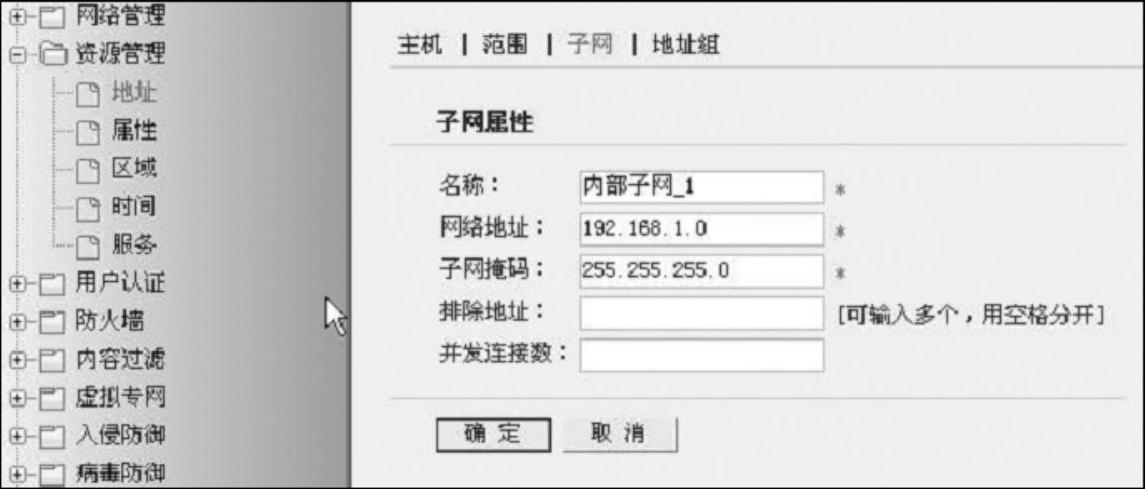

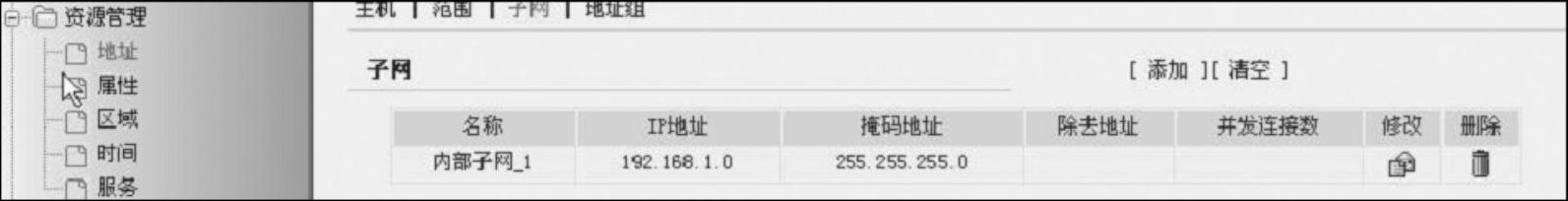

2)地址对象和子网对象。选择“资源管理”→“地址”→“子网”,出现“子网属性”界面,可在此输入子网名称、网络地址、子网掩码等,如图6-30所示,然后单击“确定”按钮。

图6-30 “子网属性”的界面

打开“子网”界面,如图6-31所示,显示的是刚刚添加的子网。

图6-31 添加子网后的结果界面

(8)制定访问控制规则

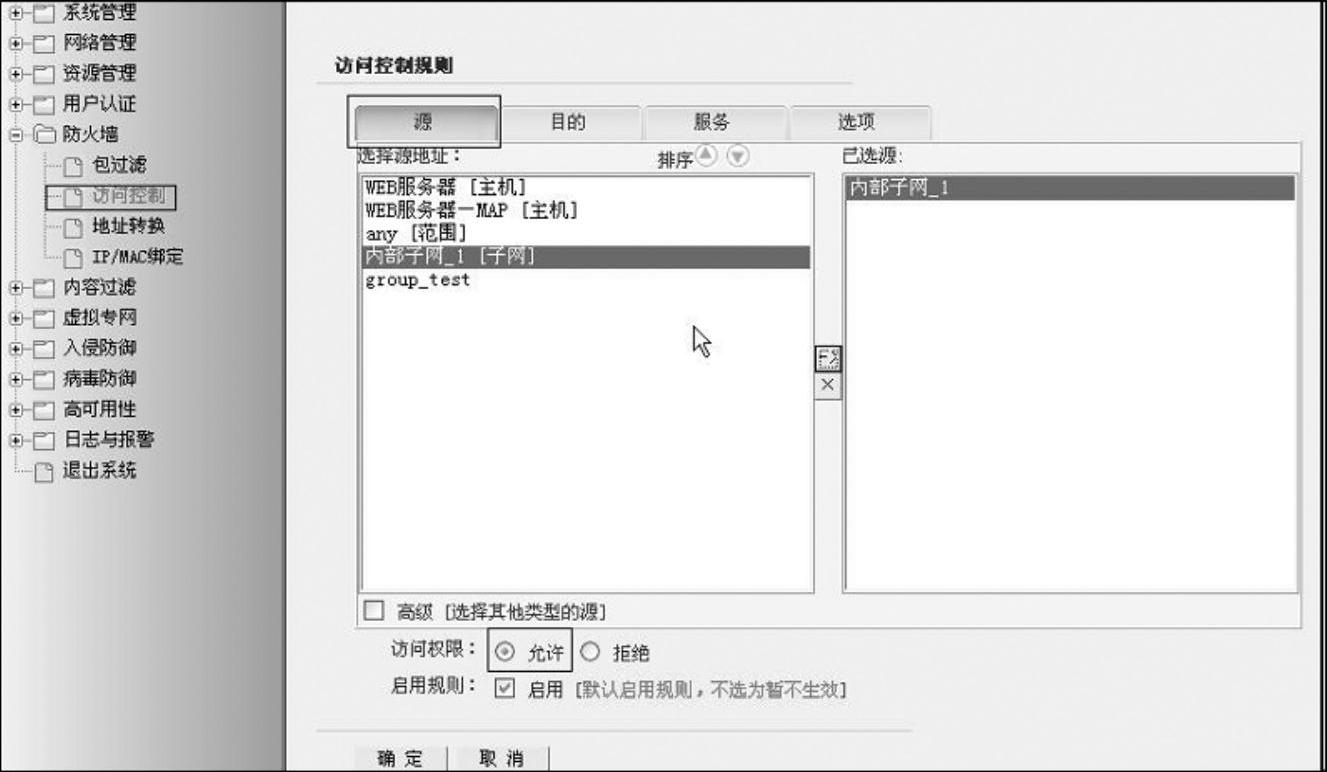

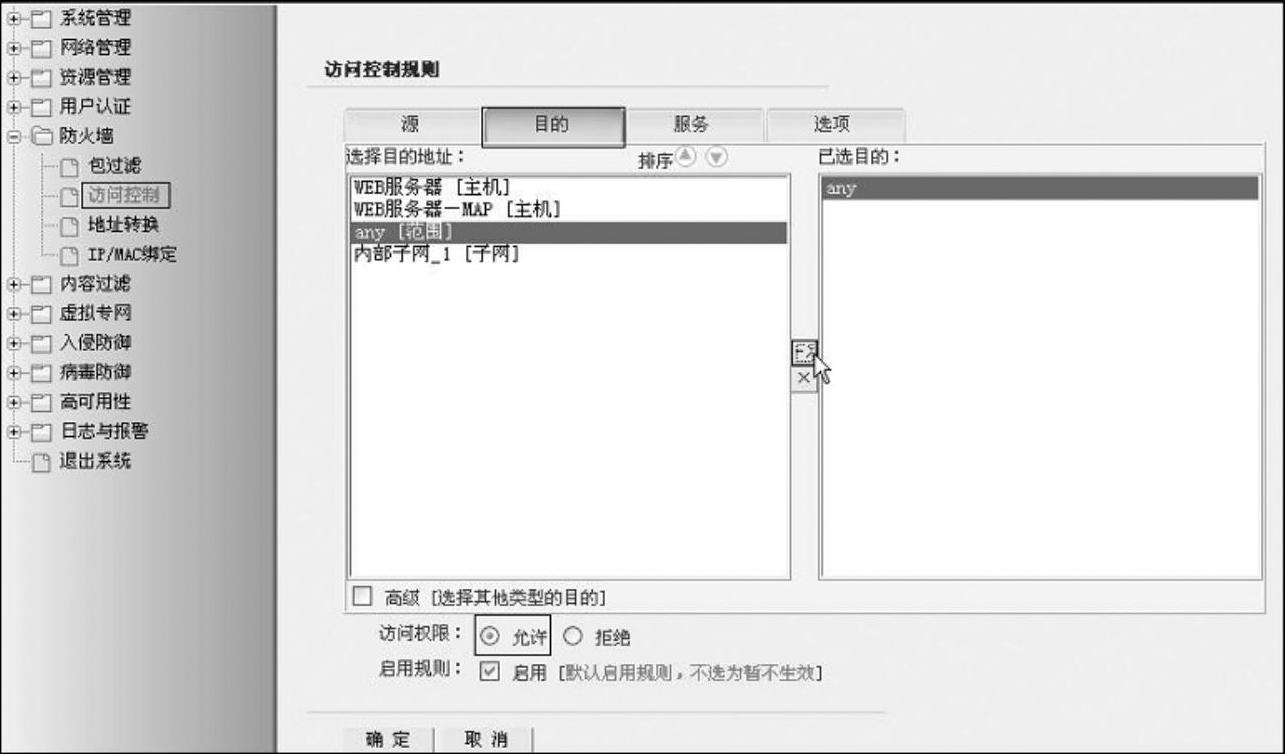

1)第一条访问控制规则定义“内网”可以访问互联网。选择“防火墙”→“访问控制”,出现“访问控制规则”页面,单击其中的“源”选项卡,在“选择源地址”下的列表框中选择“内部子网_1”,单击“访问权限”后的“允许”单选按钮,如图6-32所示;单击“目的”选项卡,在“选择目的地址”下的列表框中选择目的区域“aera_eth0”,也可以选择“any[范围]”,然后单击“访问权限”后的“允许”单选按钮,如图6-33所示。

图6-32 第一条访问控制规则的“源”

图6-33 第一条访问控制规则的“目的”

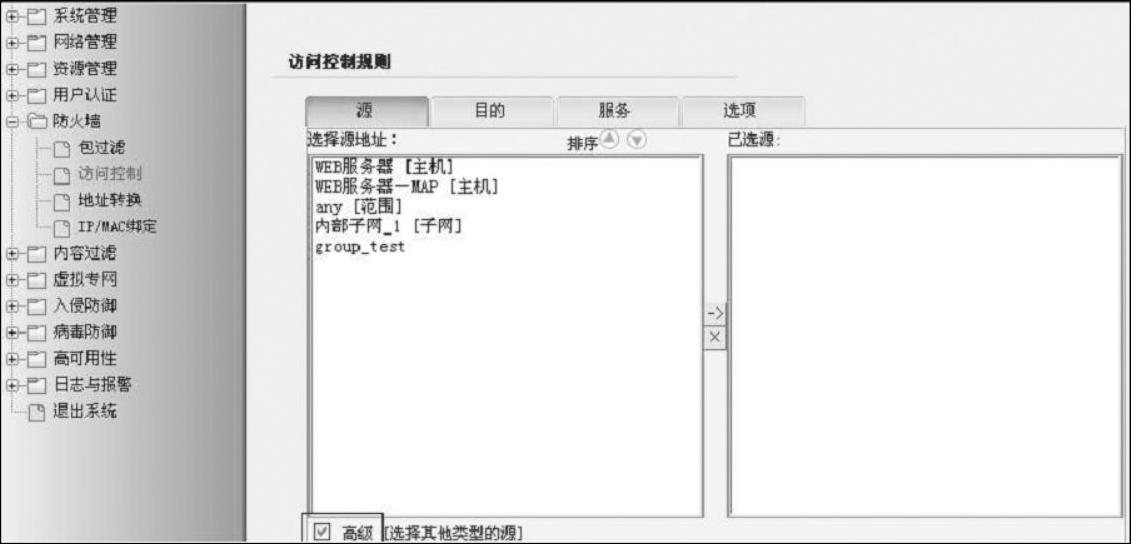

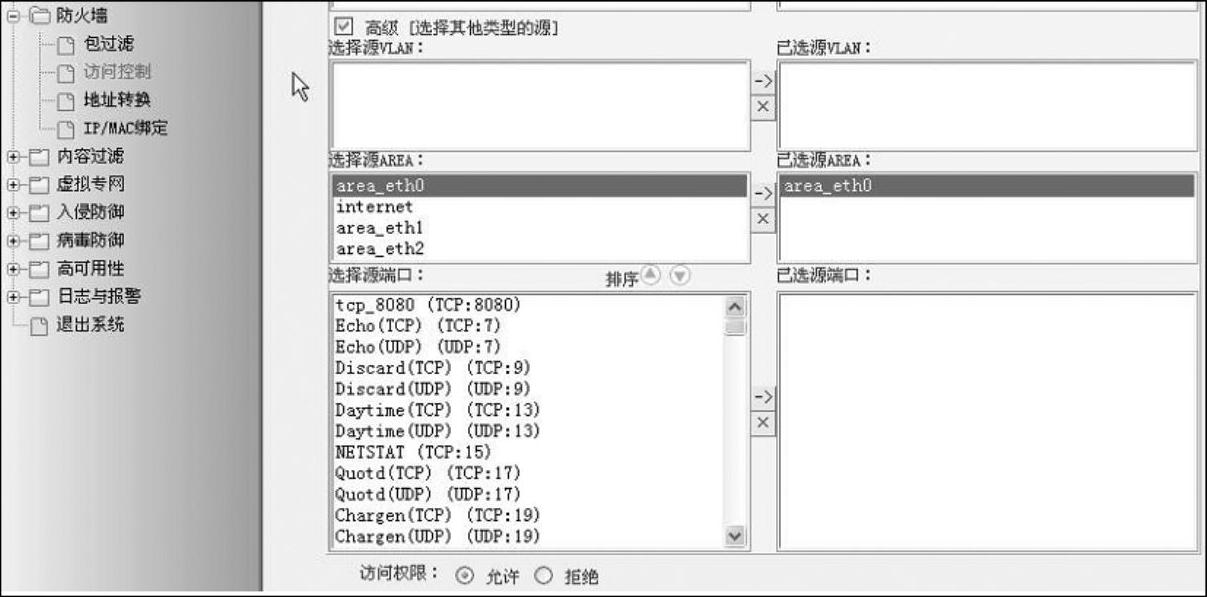

2)第二条访问控制规则定义外网可以访问Web服务器的映射地址,并只能访问TCP 80端口。源选择“aera_eth0”,目的选择“WEB服务器-MAP”地址,转换前目的选择“WEB服务器”(服务器真实的IP地址)。“源”选项卡,如图6-34所示,单击“高级”复选框继续。

图6-34 第二条访问控制规则的“源”

打开“源”的“高级”设置页面,在“选择源AREA”下的列表框中选择“area_eth0”,如图6-35所示。

图6-35 “源”的“高级”设置

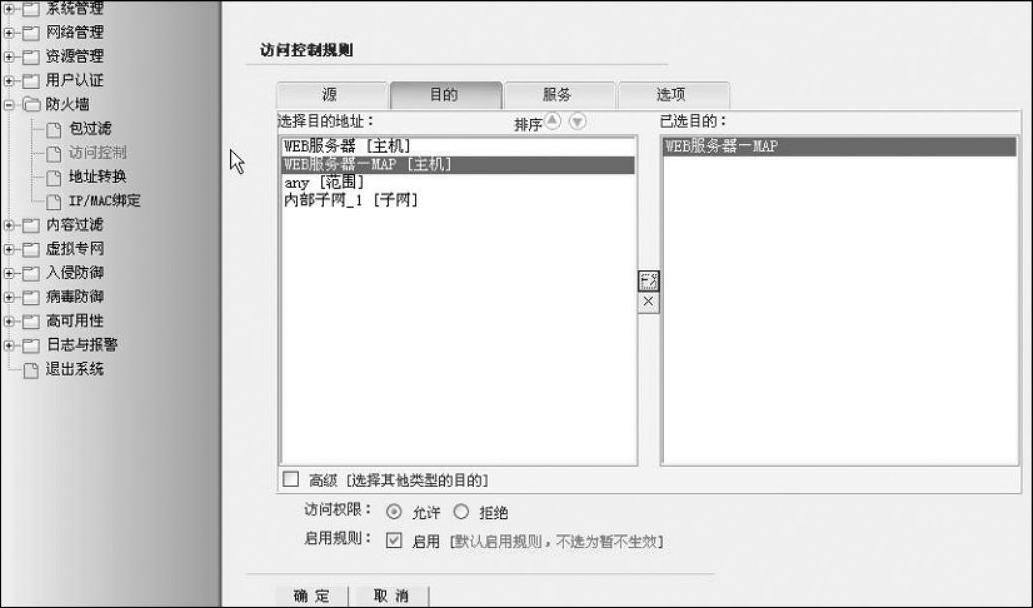

打开“目的”选项卡,在“选择目的地址”下的列表框中选择“WEB服务器-MAP”,如图6-36所示,单击“高级”复选框继续。

图6-36 第二条访问控制规则的“目的”

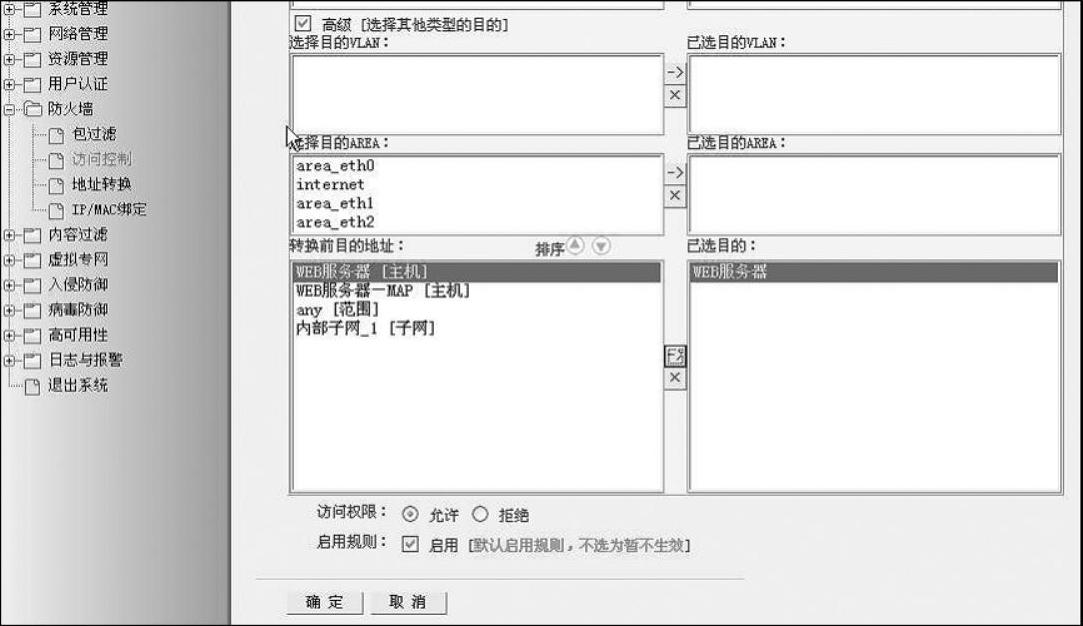

打开“高级”设置页面,在“转换前目的地址”下的列表框中选择“WEB服务器”,如图6-37所示。

图6-37 “目的”的“高级”设置

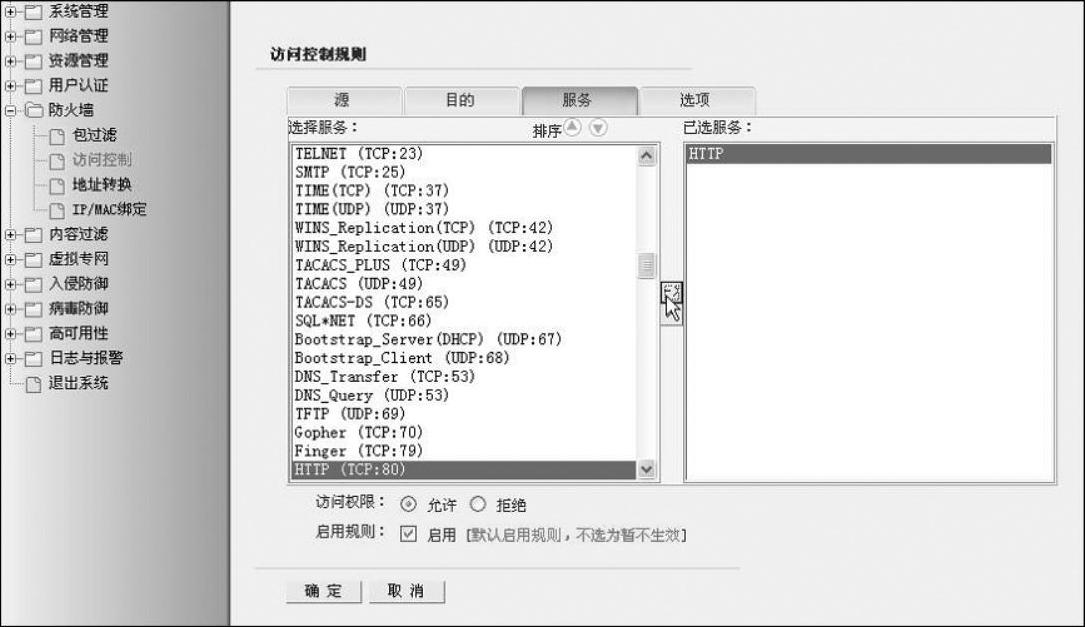

单击“服务”选项卡,在“选择服务”下的列表框中选择“HTTP(TCP:80)”,如图6-38所示。

图6-38 第二条访问控制规则的“服务”设置

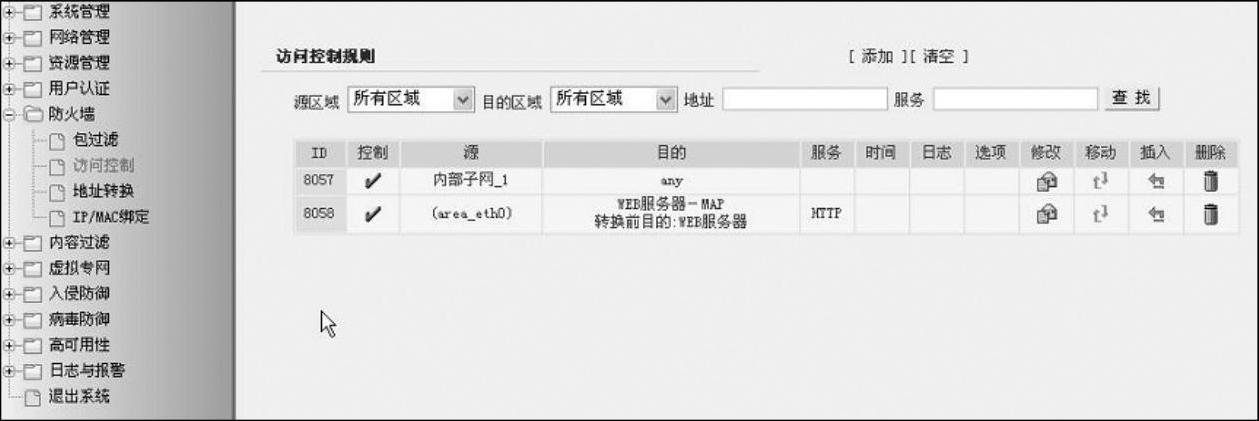

图6-39是“访问控制规则”设置,显示的结果中已有两条定义好的访问策略。

图6-39 “访问控制规则”的结果界面

(9)定义地址转换

根据前面的需求,如果内网要访问外网,则必须定义NAT策略;同样外网要访问Web服务器的映射地址,也要定义MAP策略。

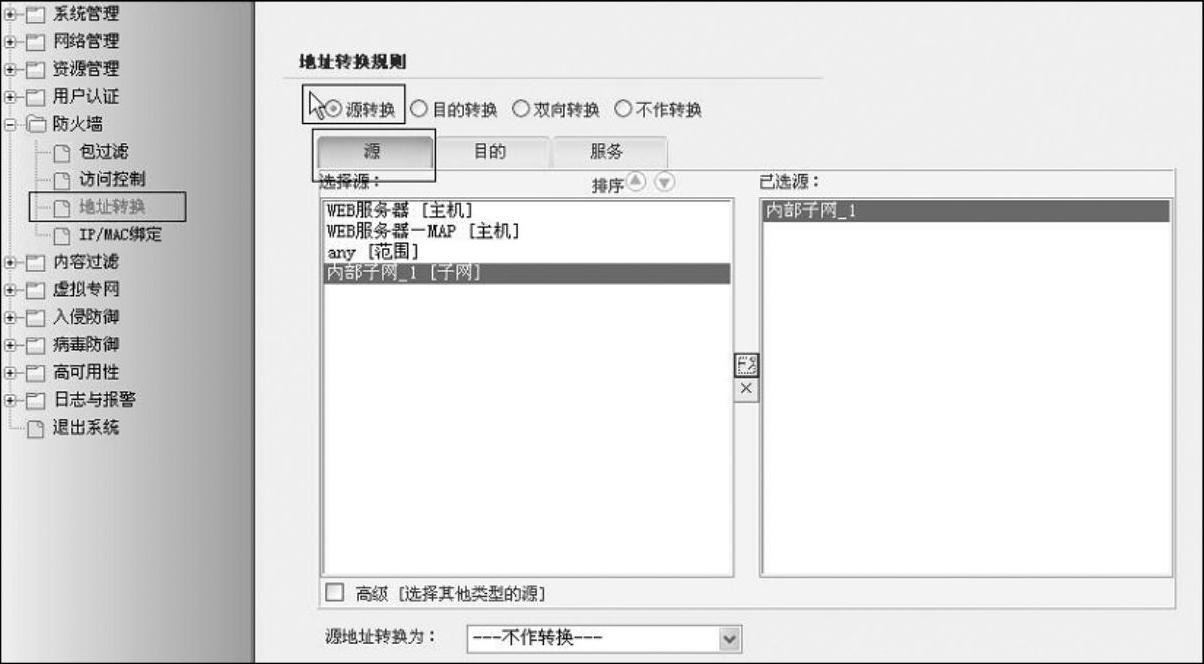

1)定义NAT策略,选择源为已定义的内部子网,目的为“aera_eth0”区域(即外网)。选择“防火墙”→“地址转换”,在“地址转换规则”中单击“源转换”单选按钮,然后单击“源”选项卡,在“选择源”下的列表框中选择“内部子网_1[子网]”,如图6-40所示。

图6-40 “地址转换规则”中“源转换”的“源”

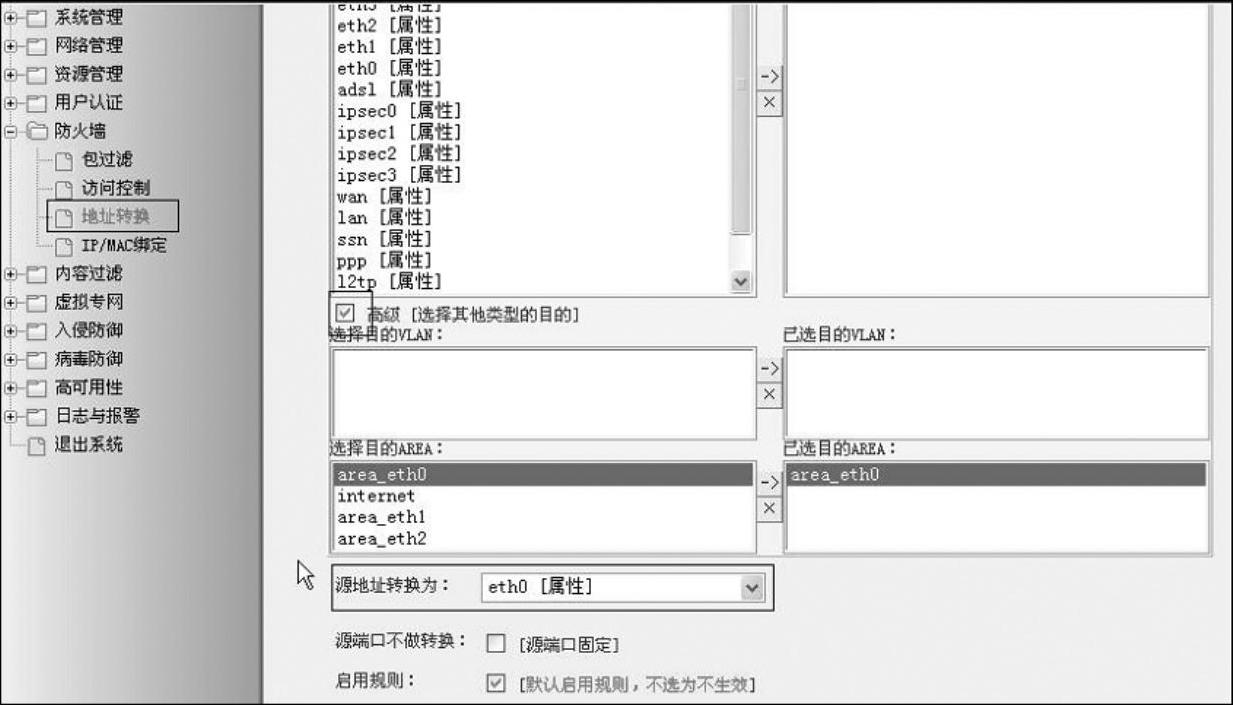

选中“高级”复选框,在“源地址转换为”后的下拉列表框中选择“eth0[属性]”,如图6-41所示,也就是防火墙外网接口IP地址。

图6-41 “地址转换规则”中“源转换”的“目的”

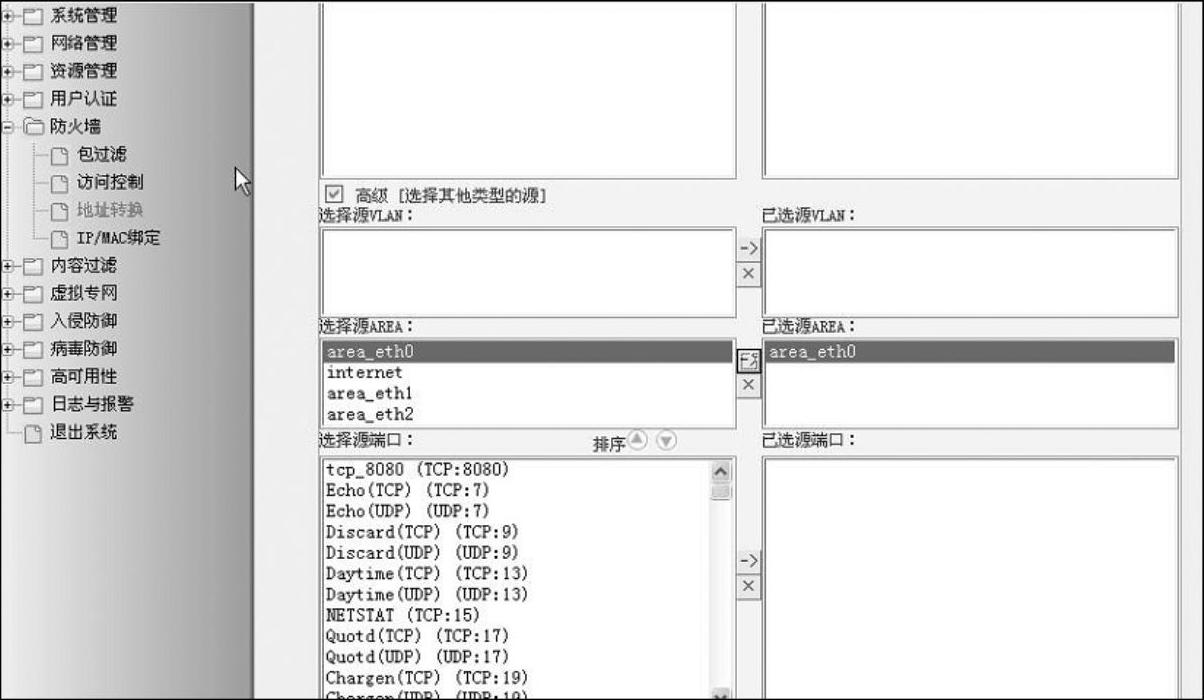

2)配置MAP(映射)策略,源选择外网区域“area_eth0”。如图6-42所示,在“选择源AREA”下的列表框中选择“area_eth0”。

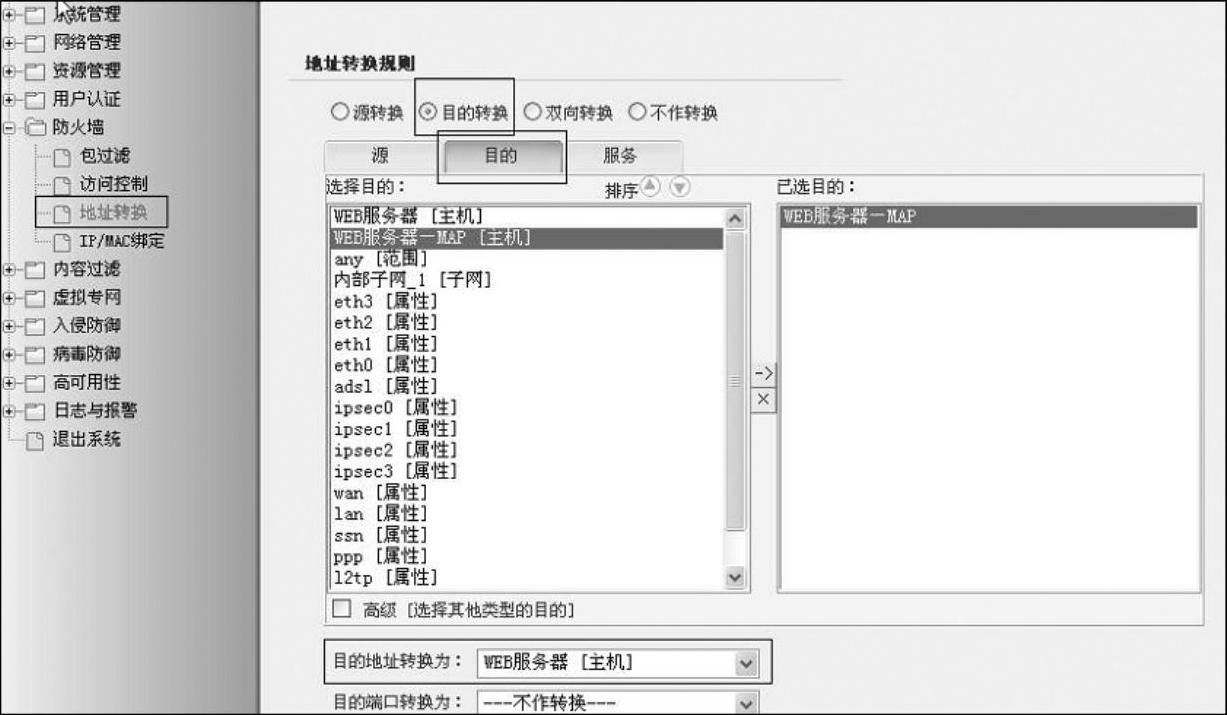

目的选择映射后的公网IP地址(也就是“WEB服务器-MAP”),“目的地址转换为”必须选择服务器映射前的IP地址(也就是Web服务器的真实IP地址),选择“WEB服务器”主机对象即可。如图6-43所示,单击“目的转换”单选按钮,再单击“目的”选项卡,在“选择目的”下的列表框中选择“WEB服务器-MAP[主机]”,在“目的地址转换为”后的下拉列表框中选择“WEB服务器[主机]”。

图6-42 “地址转换规则”中“目的转换”的“源”

图6-43 “地址转换规则”中“目的转换”的“目的”

最后,设置好的地址转换策略,如图6-44所示,第一条为内网访问外网时做NAT(源转换);第二条为外网访问Web服务器的映射地址,防火墙把包转发给服务器的真实IP地址(目的转换)。

图6-44 “地址转换规则”的结果界面

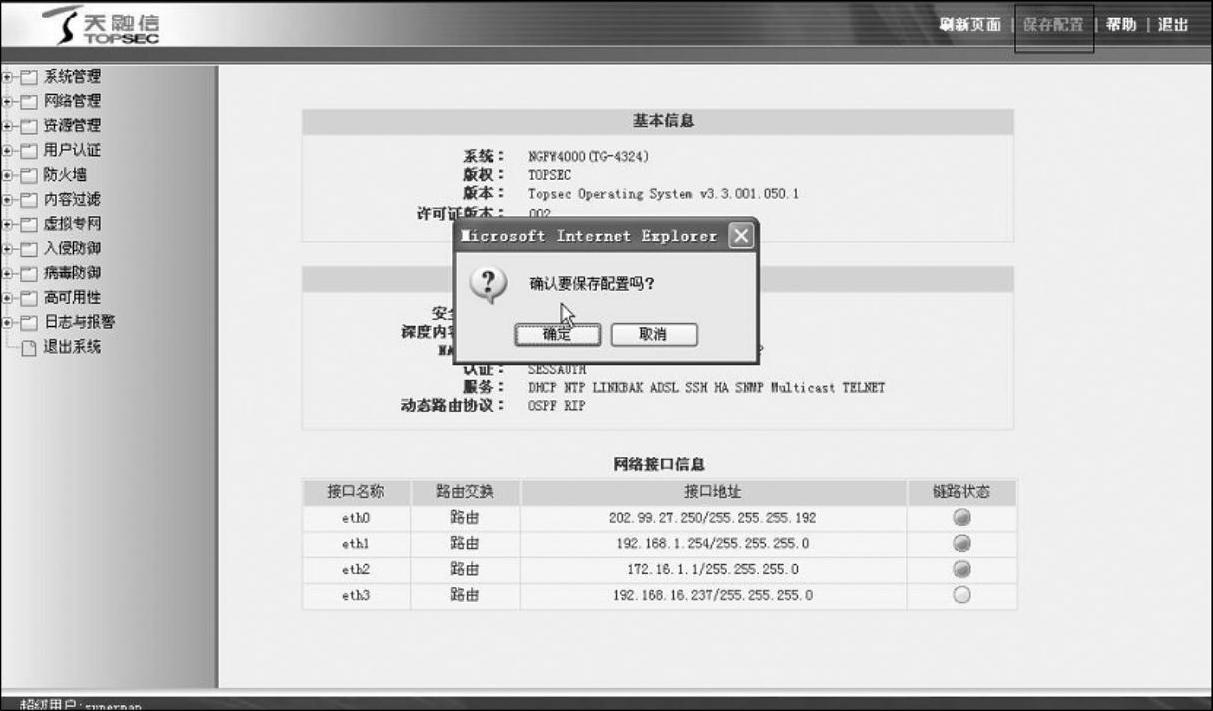

(10)保存配置

单击防火墙管理页面右上角的“保存配置”按钮,然后在弹出对话框中单击“确定”按钮即可保存当前配置,如图6-45所示。

图6-45 “保存配置”的界面

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。