1.防火墙的定义

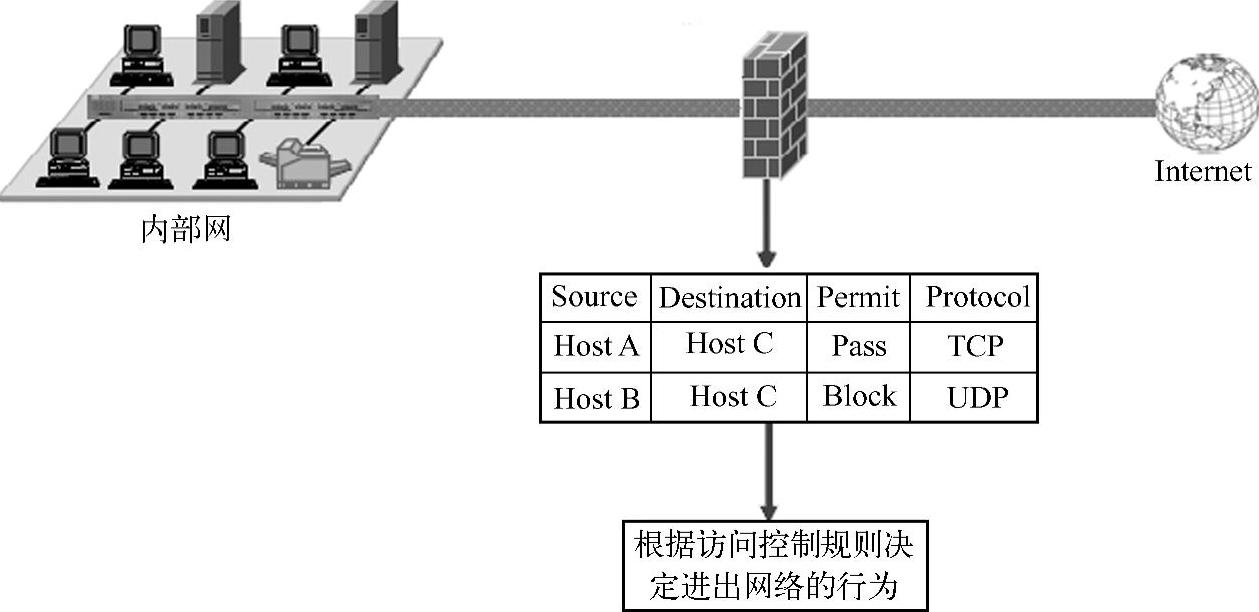

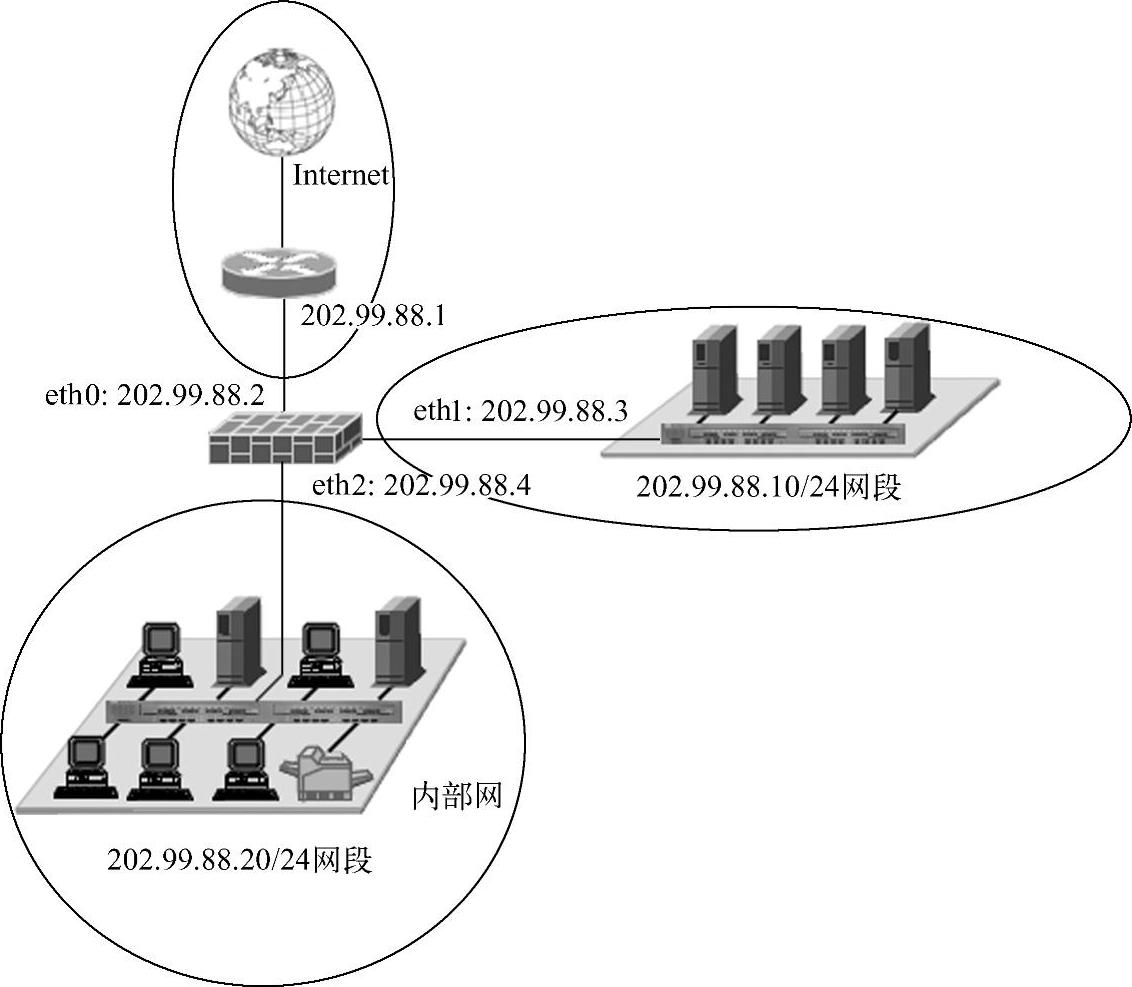

“防火墙”是一种形象的说法,它是一种高级访问控制设备,置于不同网络安全域之间,通过相关的安全策略来控制(允许、拒绝、监视、记录)进出网络的访问行为。简单地说就是一个把互联网(Internet)与内部网隔开的屏障,保护内部网免受非法用户的侵入,如图6-9所示。

图6-9 防火墙示意图

防火墙从实现方式上,可以分为硬件防火墙和软件防火墙。通常意义上的防火墙是指硬件防火墙,它通过硬件和软件的结合来达到隔离内、外部网络的目的,虽价格较贵,但效果较好。对于一般小型企业和个人,通常采用纯软件的方式来达到防护的目的,价格便宜,但软件防火墙只能通过一定的规则来达到限制一些非法用户访问内部网络的目的。

2.防火墙的检测与过滤技术

网络系统层次结构,如图6-10所示。

1)包过滤(Packet Filtering):工作在网际层,仅根据数据包头中的IP地址、端口号、协议类型等标志确定是否允许数据包通过。

2)应用代理(Application Proxy):工作在应用层,通过编写不同的应用代理程序,实现对应用层数据的检测和分析。

3)状态检测(Stateful Inspection):工作在OSI模型的2~4层,访问控制方式与1)相同,但处理的对象不是单个数据包,而是整个连接,通过规则表和连接状态表,综合判断是否允许数据包通过。

4)完全内容检测(Compelete Content Inspection):工作在OSI模型的2~7层,不仅分析数据包头信息、状态信息,而且对应用层协议进行还原和内容分析,可有效防范混合型安全威胁。

3.防火墙的部署方式

通常防火墙的部署方式有两种,一种是区域分割的三角方式,另一种是防火墙层叠方式。

图6-10 网络系统层次结构

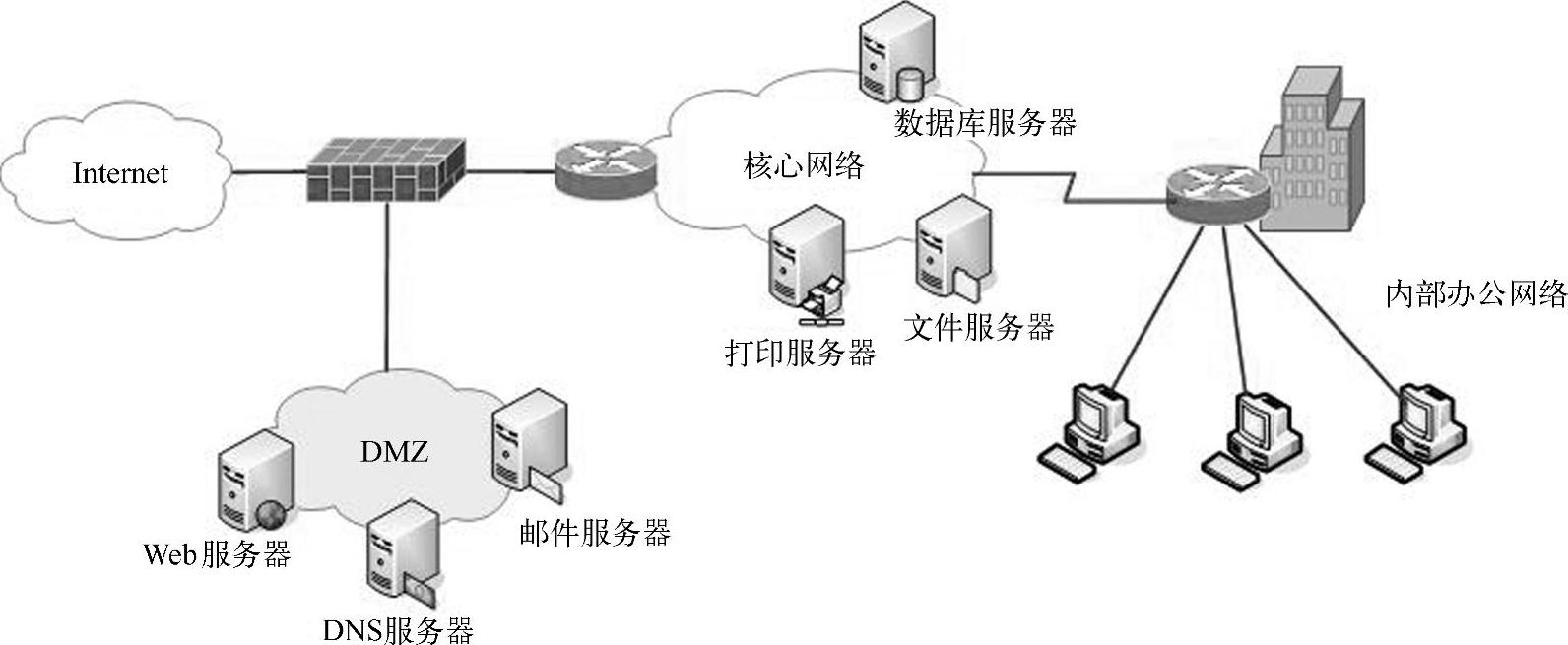

1)区域分割的三角方式是指将网络分为内部网络(军事化区域)、外部网络和DMZ。例如,将Web服务器、邮件服务器、DNS服务器、前台查询计算机等放置在DMZ,而内部的文件服务器、数据库服务器等关键应用都放置在内部网络中,从而使它们受到良好的保护,图6-11所示为以区域分割的三角方式创建DMZ。

图6-11 网络系统层次结构:区域分割的三角方式

在防火墙的产品定义中,通常借鉴军事上的定义方式,将与公众接触的计算机定义为非军事化区域,简称DMZ,如Web服务器、邮件服务器、DNS服务器、前台查询计算机等。而内部的文件服务器、数据库服务器等关键应用都应放置在内部网络(军事化区域)中,受到良好的保护。

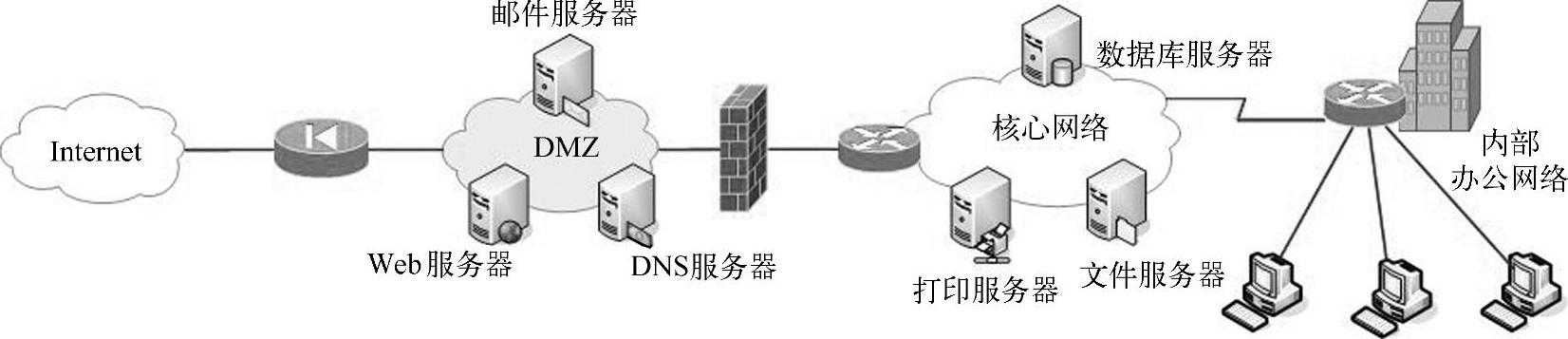

2)与区域分割的三角方式不同,防火墙层叠方式使用两个防火墙,并将DMZ放置在两个防火墙之间,如图6-12所示。其中,连接外部网络和DMZ的防火墙仅仅做一些包过滤,通常由边界路由器的访问控制列表来实现,而连接内部网络和DMZ的防火墙是一个专用防火墙,实施详细的访问控制策略。

图6-12 网络系统层次结构:防火墙层叠方式

4.防火墙的主要功能

防火墙的功能有:地址转换、访问控制、VLAN支持、带宽管理(QoS)、用户认证、IP/MAC绑定、动态IP环境支持、数据库长连接应用支持、路由支持、ADSL拨号功能、SNMP网管支持、日志审计、高可用性、防病毒、VPN等。其中,最基本的有以下几个。(https://www.xing528.com)

(1)网络地址转换(Network Address Translate,NAT)

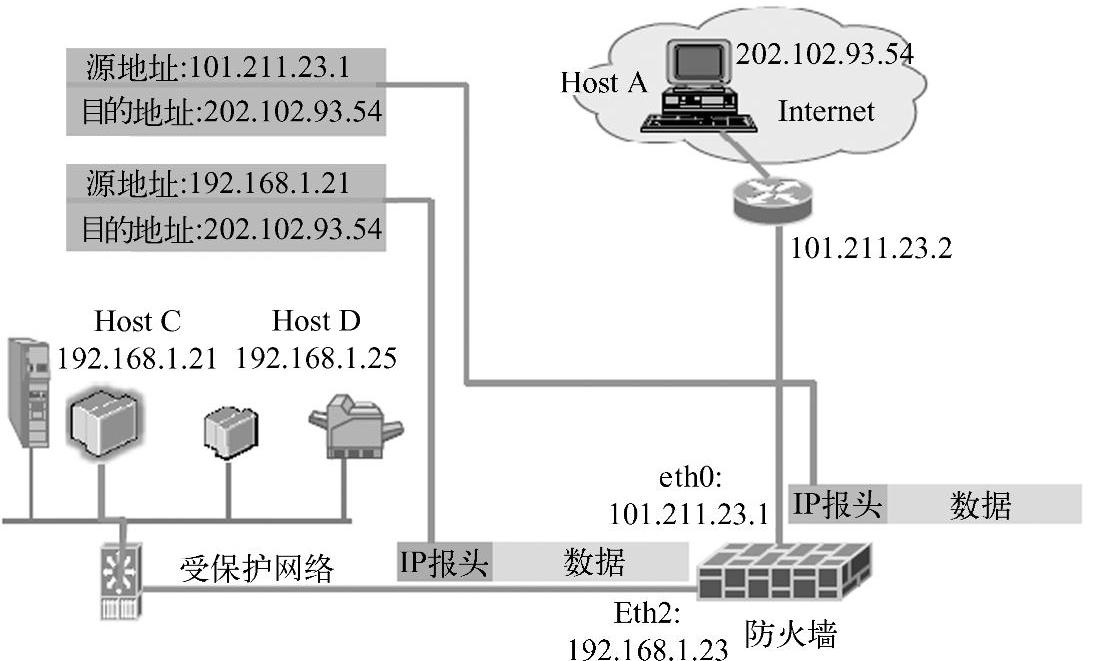

当受保护网络连接到Internet上时,用户若要访问Internet,必须使用一个合法的IP地址,但合法IP地址有限,且受保护网络往往有自己的一套IP地址规划(非正式IP地址)。网络地址转换器就是在防火墙上安装一个合法IP地址集。当内部某一用户要访问Internet时,防火墙动态地从地址集中选取一个未分配的地址分配给该用户,该用户即可使用这个合法地址进行通信。同时,对于内部的某些服务器(如Web服务器),网络地址转换器允许为其分配一个固定的合法地址,外部网络的用户就可通过防火墙来访问内部的服务器。这种技术既缓解了少量的IP地址和大量的主机之间的矛盾,又对外隐藏了内部主机的IP地址,提高了安全性。NAT的工作原理,如图6-13所示。

图6-13 NAT工作原理

(2)访问控制策略

访问控制列表(Access Control Lists,ACL)是一套与文件相关的用户、组和模式项,此文件为所有可能的用户ID或组ID组合指定了权限。

ACL使用包过滤技术,它读取第3层及第4层包头中的信息,如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

网络中的结点有资源结点和用户结点两大类,其中资源结点提供服务或数据,用户结点访问资源结点所提供的服务与数据。ACL的主要功能就是一方面保护资源结点,阻止非法用户对资源结点的访问,另一方面限制特定的用户结点所能具备的访问权限。

5.防火墙的工作模式

(1)透明模式(提供桥接功能)

在这种模式下,防火墙的所有接口均作为交换接口工作。也就是说,对于同一VLAN的数据包在转发时不做任何改动,包括IP和MAC地址,直接把包转发出去,如图6-14所示。

图6-14 透明模式

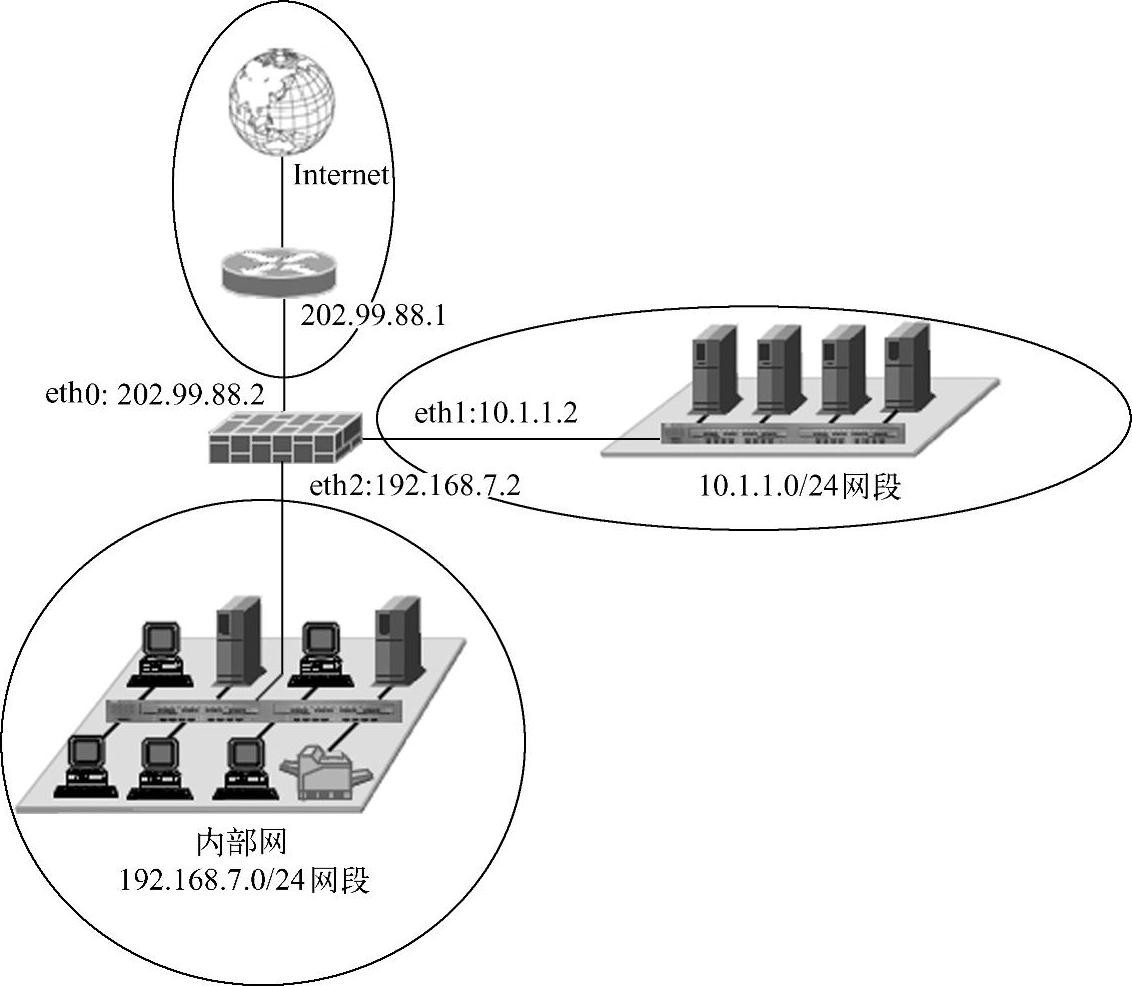

(2)路由模式(静态路由功能)

在这种模式下,防火墙类似于一台路由器转发数据包,将接收到的数据包的源MAC地址替换为相应接口的MAC地址,然后转发。该模式适用于每个区域都不在同一个网段的情况。和路由器一样,防火墙的每个接口均要根据区域规划配置IP地址,如图6-15所示。

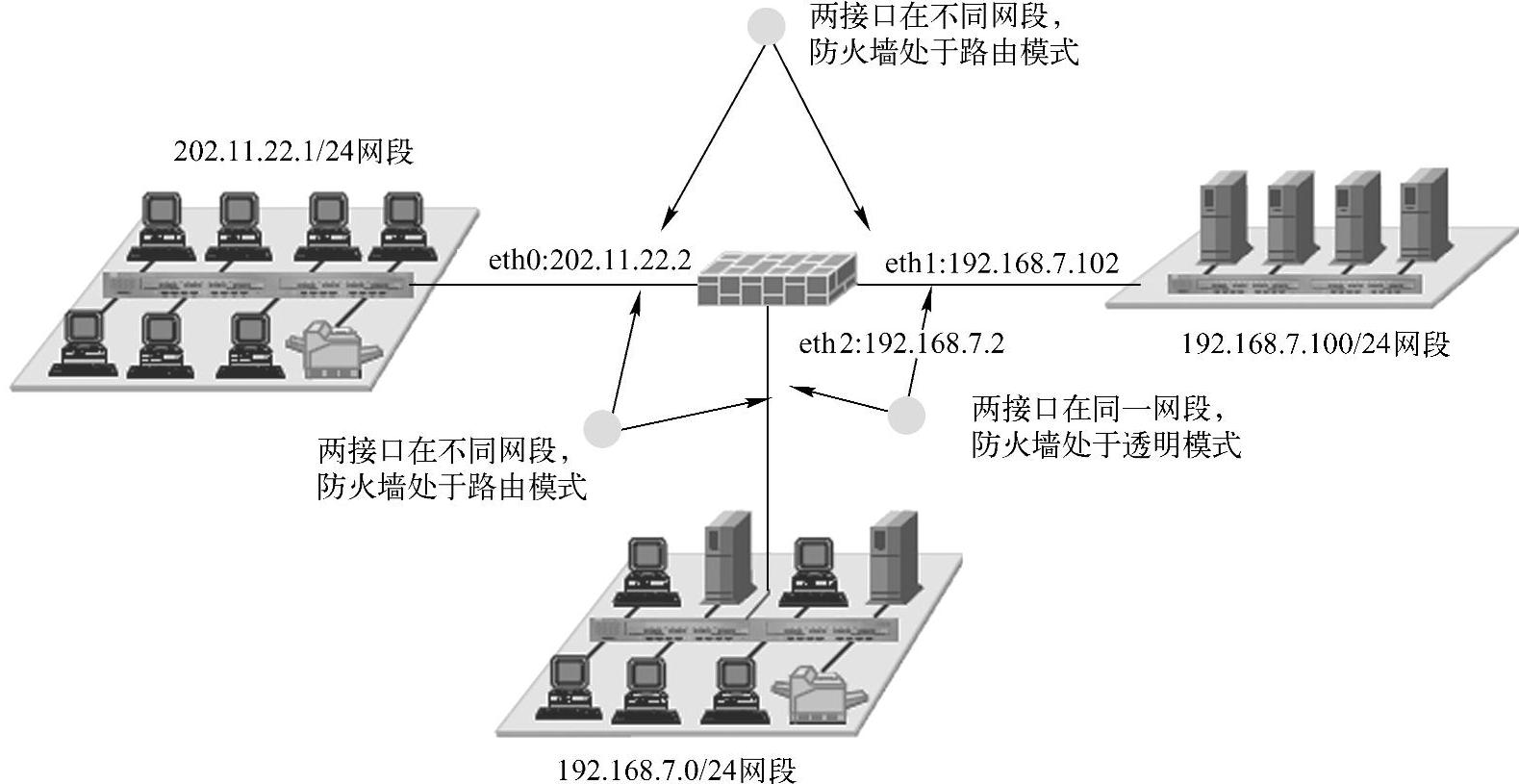

(3)综合模式(透明+路由功能)

顾名思义,这种模式是前两种模式的混合,也就是说,某些区域(接口)工作在透明模式下,而其他的区域(接口)工作在路由模式下。该模式适用于较复杂的网络环境,如图6-16所示。

图6-15 路由模式

图6-16 综合模式

防火墙采用何种工作模式是由用户的网络环境决定的,用户需要根据自己的网络情况,合理地确定防火墙的工作模式,并且防火墙采用何种工作模式都不会影响防火墙的访问控制功能。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。