本文提出的非法切机转网防护方法仍以数字证书为基础,设计了更为严谨的验证逻辑,配合相应的安全管理要求,具备较强的理论安全性和可操作性,并已经过实践检验。

4.2.1 数字签名和证书体系

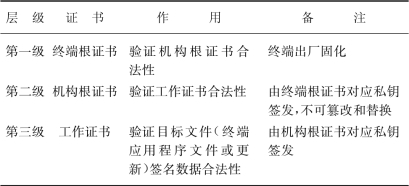

本文以三级证书体系为例设计防护机制,对数字证书及其安全机制的基本要点进行说明,如表1,具体部署时可在达到保护效果的前提下根据实际情况进行调整和设置。

表1 数字证书体系范例(三级证书)

其中,机构根证书由终端根证书对应私钥签发,表明该终端所属收单网络身份,是收单机构终端所有权和该商户收单业务所有权的保证,列入终端敏感数据范围,不可篡改和替换,在安全区域保存。

工作证书由收单机构根证书对应私钥签发,保存于定制签名设备(如签名卡)中,对应私钥无法明文导出到签名设备之外。签名设备对目标文件进行签名,该签名数据将与目标文件、工作证书一并下载到终端,供终端验证。收单机构根据自身管理需求,选择是否设置工作证书,如不设置工作证书,则由机构根证书对应私钥对应用程序文件直接进行签名。

机构也可以基于机构根证书,建立自身的多级证书机制满足实际规模化、层次化管理需求。

4.2.2 终端应用程序认证

终端应用程序文件由工作证书对应的私钥签名。终端下载或更新应用程序时,机构根证书对一同下载的工作证书进行合法性验证。验证通过后用工作证书对应用程序签名数据进行合法性验证,通过后应用程序才能被正常安装和运行。

4.2.3 机构根证书保护

机构根证书一般在出厂时预置,也可以在启用前进行后装载。该证书应配备相应的安全保护机制:

(1)机构根证书由终端根证书对应私钥签发,终端根证书对机构根证书签名数据验证通过后,机构根证书才能被装载于终端内;

(2)终端固件应设置有效的逻辑安全机制,判断终端是否已经装载机构根证书,如已装载,则其不应被修改和替换;

(3)任何有可能对机构根证书产生不利影响的攻击行为应导致终端进入异常状态,仅当完成授权激活操作才能使终端进入正常状态,可以列入“拆机自毁”机制保护对象;

(4)每次上电,终端应对机构根证书进行自检验证,确保其完整性,并确保其未被其他根证书替换;如自检未通过,终端应进入异常状态,需授权激活才能正常使用。

4.2.4 终端根证书保护

终端根证书及其对应私钥是防切转网安全方案的基础,配备以下安全保障措施:

(1)终端根证书对应私钥应保存于终端生产厂商安全房加密机内;

(2)终端根证书应固化于终端硬件安全区内,任何对其进行的修改、替换等操作均应使终端进入异常状态。(https://www.xing528.com)

4.2.5 终端授权激活

终端受到攻击时应促发安全机制,使终端进入异常状态,应用程序和安全功能在此时将无法运行;仅当完成授权激活后,终端才能返回正常状态。

授权激活应由授权人员持专用设备(如授权激活卡)进行操作,并具备相应的安全认证操作,主要包括:授权人员身份认证,可通过专用设备识别叠加后台联机认证等方式实现;机构根证书一致性检查,验证当前终端内机构根证书是否与正常配置相一致。

终端生产厂商应提供有效且可行的管理手段保证授权激活操作的安全性,保证激活操作在可控条件下完成,防止单一操作人员违背授权激活管理意志的行为出现。

4.2.6 数字签名工具管理

终端生产厂商提供终端层面的技术保障和支持,但收单机构或其授权的终端管理和维护机构应切实承担起安全管理和操作职责,特别是应采取有效手段对机构根证书对应的数字签名工具进行安全管理,具体包括:

(1)妥善保管数字签名工具及其密码口令;

(2)设置严格的安全管理制度,控制签名工具对应用程序的签名操作;

(3)工具及其密码口令保管、签名操作等应设置安全专员实施,其人员设置和变更应在第一时间内通知终端厂商,并建立联系人机制;

(4)非安全专员进行的签名操作应获得安全专员授权,并采取必要的管理手段保证操作的可追溯性和操作信息(操作人员、操作时间、目标应用程序等)的完整性;

(5)当发生工具丢失或口令泄露,应在第一时间通知终端厂商,进行应急处理,例如重新发布新的签名工具和机构根证书,应用程序采用新的签名后才被发布等;

(6)应用程序签名操作应在受控环境下进行,确保签名工具的正确使用。

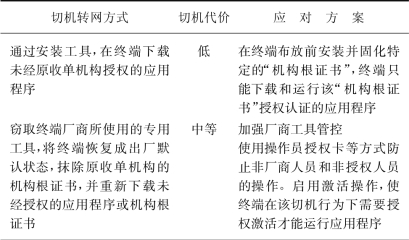

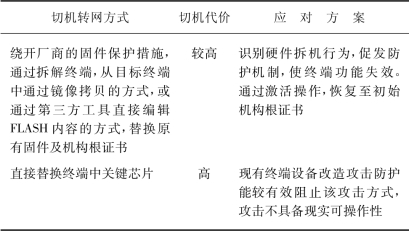

4.2.7 切机手段和应对方案

非法切机转网存在多种形式,相应的代价也不相同,在现有技术和管理条件下具有不同的对应方案,如表2。表2 中分析的是现有主要切机转网手段,随着技术发展,不排除未来出现新的手段和方式。应对方案不存在绝对有效性和永久有效性,只有不断提高切机成本,使攻击者无法因此获取足够的商业利益或无法弥补付出成本,进而放弃实施攻击行为。这也与终端安全乃至整个安全领域的基本认识相一致。

表2 现有主要切机转网手段分析

续表

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。