1.通用模型

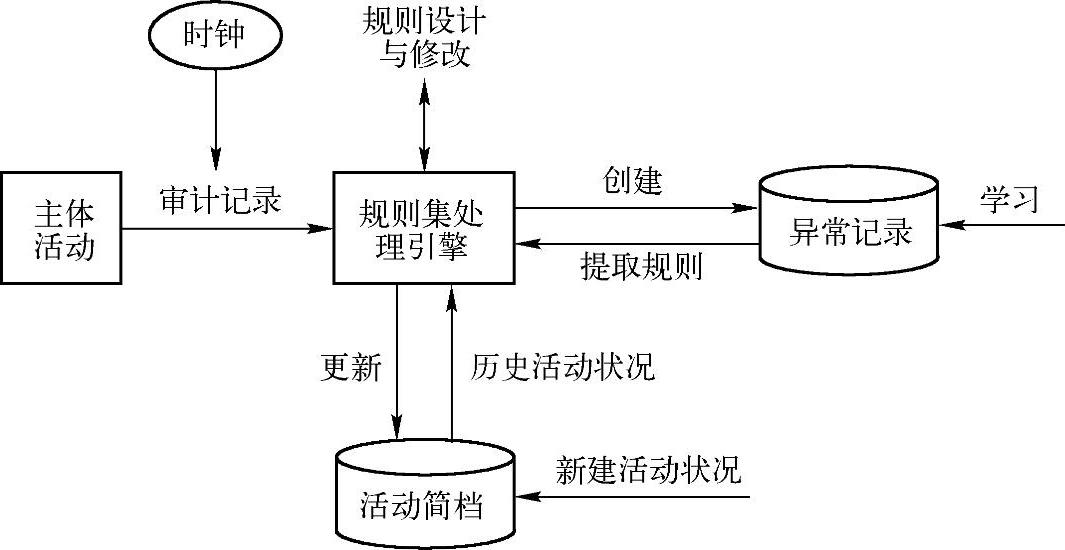

入侵检测概念最早由Anderson在1980年提出,随后进行了扩展,1987年Denning提出通用入侵检测模型,有助于更精确地描述问题,特别是针对异常入侵检测。通用模型采用混合结构,包含异常检测器和专家系统,如图10-21所示。异常检测器采用统计技术描述异常行为,专家系统采用基于规则的方法检测已知危害行为。异常检测器对行为的渐变是自适应的,因此引入专家系统能有效防止逐步改变的入侵行为,提高准确率。该模型由6部分构成。

1)主体(Subjects):在目标系统上活动的实体,如用户。

2)对象(Objects):系统资源,如文件、设备、命令等。

3)审计记录(Auditrecords):由六元组(Subject,Action,Object,Exception-Condition,Resource-Usage,Time-Stamp)构成。其中Action是主体对目标的操作,对操作系统而言,这些操作包括读、写、登录、退出等;异常条件(Exception-Condition)是指系统对主体的该活动的异常报告,如违反系统读写权限;资源使用状况(Resource Usage)是系统的资源消耗情况,如CPU、内存使用率等;时间戳(Time-Stamp)是活动发生时间。

图10-21 Denning的通用入侵检测模型

4)活动简档(Activity Profile):用以保存主体正常活动的有关信息,具体实现依赖检测方法,统计中从事件数量、频度、资源消耗等方面度量,可用方差、马尔可夫模型等方法。

5)异常记录(Anomaly Record):由(Event,Time-stamp,Profile)组成。用以表示异常事件的发生情况。(https://www.xing528.com)

6)活动规则:规则集是检查入侵是否发生的处理引擎,结合活动简档用专家系统或统计方法分析接收到的审计记录,调整内部规则或统计信息,当判断有入侵发生时采取相应措施。Denning模型基于这样的假设:由于攻击者使用系统的模式不同于正常用户的使用模式,通过监控系统的跟踪记录,可识别攻击者异常使用系统的模式,从而检测出攻击者违反系统安全性的情况。Denning模型独立于特定系统平台、应用环境、系统弱点以及入侵类型,为构建入侵检测系统提供通用框架,为各种模型发展奠定基础。

2.入侵检测统一模型

入侵检测系统统一模型有5个主要部分:信息收集器、分析器、响应、数据库以及目录服务器。

信息收集器:用于收集事件的信息。收集的信息将被用来分析,确定是否发生入侵。信息收集器可以被划分成不同级别,通常分为网络级别、主机级别和应用程序级别。对于网络级别,其处理对象是网络数据包;对于主机级别,其处理对象一般是系统审计记录;对于程序级别,其处理对象一般是程序运行的日志文件。被收集的信息可送到分析器处理,或存放在数据库中待处理。

分析器:对由信息源生成的事件做实际分析处理,确定哪些事件与正在发生或者已发生的入侵有关。两个最常用的分析方法是误用检测和异常检测。分析器的结果可以被响应,或者保存在数据库做统计。

响应:响应指当入侵事件发生时系统采取的一系列动作。这些动作分主动响应和被动响应两类。主动响应能自动干涉系统,被动响应向管理员提供信息,由管理员采取行动。

数据库:保存事件信息,包括正常和入侵事件。数据库还可用来临时处理数据,充当各组件之间的数据交换中心。

目录服务器:保存入侵检测系统各个组件及其功能的目录信息。在一个较大的入侵检测系统中,这部分会起很重要的作用,可改进系统的维护和可扩展性。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。