日志记录的是非常重要的信息,发生安全事件之后,一般应对其进行详细分析。

1.日志的内容

日志应记录每一个可能的事件,以便事后分析或恢复任何时刻的历史情况。但要做到这一点不太现实,因为记录每一个数据包、每一条命令和每一次存取操作,存储量都很大,这会严重影响系统的性能。因此,日志的内容应有所选择。日志应记录必要的事件,以检测已知的、或异常的攻击模式,同时日志也应记录有关系统连续可靠工作的信息。通常对一事件,日志应包括事件发生的日期、时间、引发事件的用户(地址)、事件的源与目的位置、事件的类型及事件成败信息等。

在此原则下,日志系统可根据安全要求的强度,选择记录下列事件的一部分或者全部:

●审计功能的启动和关闭操作。

●使用身份鉴别机制的记录。

●客体引入主体的地址空间的信息。

●删除客体的操作信息。

●管理员、安全员、审计员和一般操作人员的具体操作。

●专门定义的可审计的事件。

2.安全审计的记录机制(https://www.xing528.com)

不同的系统采用不同的机制记录日志。记录可由操作系统、应用系统或专用记录系统完成,多数情况下通过系统调用或用SNMP来记录。

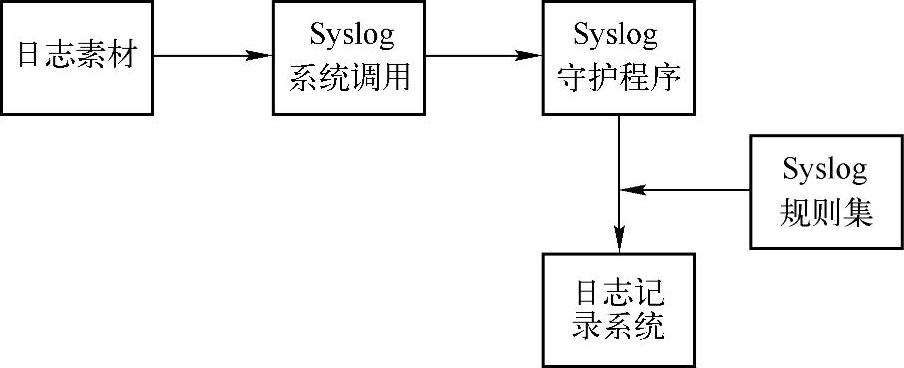

Sys log由守护程序、规则集、系统调用三个部分组成。记录时,系统调用Sys log将日志素材发送给守护程序,守护程序监听调用或端口(UDP 514)的消息,然后根据规则集对收到的记录内容进行处理。如日志记录在其他计算机上,则守护程序将日志转发到相应服务器上。规则集用来配置守护程序处理日志的规则。Sys log记录过程如图10-5所示。

图10-5 Sys log记录过程

记录规则通常需要几项动作:将日志放进文件中,再通过UDP将日志记录到另一台计算机上,并将日志写入系统控制台,将日志发给所有注册的用户。

3.日志分析

发现所需事件信息和规律是安全审计的根本目的,这需要通过日志分析达到。日志分析的主要内容有:①潜在侵害分析。选用一些规则监控审计事件,并根据规则发现潜在的入侵,规则是已定义的可审计事件的子集所标识的潜在安全攻击的积累、组合或其他规则。②基于异常检测的状况。分析确定用户正常行为状况,当日志中事件违反正常的访问行为或超出正常状况一定门限时,指出将要发生的威胁。③简单攻击探测。分析要对重大威胁事件特征有明确的描述,当攻击现象出现时应及时指出。④复杂攻击探测。要求较高的日志分析系统应能检测到多步入侵序列,并当攻击序列出现时,能预测其发生的过程步骤。

4.审计事件的存储与查阅

审计事件存储应有安全要求:①受保护的审计踪迹需要存储。即要求存储系统对日志事件具有保护功能,防止未授权的修改与删除,并有检测修改/删除操作的能力。②审计数据的可用性保证。在审计存储系统遭受意外时,能防止或检测到对记录的修改,在存储介质存满时或存储失败时,能确保记录不被破坏。③防止审计数据丢失。在审计踪迹超过预定的门限或记满时,应采取相应措施防止数据丢失。该措施为忽略可审计事件、只允许记录有特殊权限的事件、覆盖之前记录、停止工作等。

审计系统的查阅原则:查阅应受到严格限制,应不被篡改,保证查阅安全;在有限审计查阅的基础上限制查阅范围,为授权用户提供对内容的读权限,提供日志的查阅与分析结果。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。