在进行理论分析之后,为了评估和模仿攻击Mirror Link,假设并且准备了黑客会使用的远程工具,例如:JTAG(joint test action group,联合测试工作组)调试器、芯片读取器(见图4-6)和网络分析设备。这里需要访问芯片内部数据,获取芯片内核和配置文件,获取固件拷贝,并通过调试接口对IVI进行控制,然后对智能手机和IVI之间的通信进行监测,俘获并分析通道上传输的数据。具体步骤如下。

(1)分析这种IVI里面使用的NOR flash(或非型闪存)芯片,然后使用芯片读取器来读取NOR flash,进行深入分析。

(2)数据提取和调试。进行数据调试的接口主要有USB、UART(universal asynchronous receiver/transmitter,通用异步接收发送设备),另外还借助了Active-Sync工具,用于抓取和分析数据。相关USB分析设备设置如图4-7所示。

图4-6 芯片读取器

图4-7 USB分析设备设置

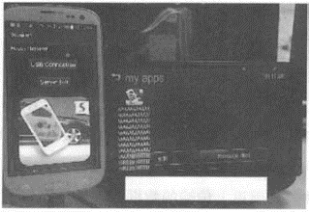

(3)根据智能手机和IVI之间USB通道上捕获的数据,对Mirror Link协议作出如图4-8所示的理解。(https://www.xing528.com)

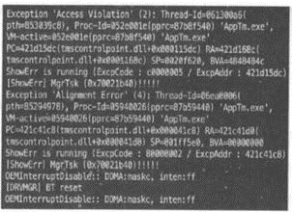

(4)软件分析。通过静态和动态的分析,归纳出协议的相关潜在缺陷,如图4-9所示。

图4-8 对Mirror Link协议作出的理解

图4-9 协议的相关潜在缺陷

(5)设计一个恶意的手机应用程序,来模仿相关黑客攻击。

通过以上的分析,发现Mirror Link相对容易被启用,黑客能够通过解锁,并且使用智能手机,作为“破坏工具”控制关键性安全组件,例如汽车的防抱死制动系统(ABS)。然而,目前汽车制造商和供应商,似乎拒绝发布安全补丁。这样会让启用了Mirror Link的驾驶员在遇到黑客攻击时更加孤立无援。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。