1.网络安全威胁

所谓的网络安全威胁,是指某个实体(人、事件、程序等)对某一资源的机密性、完整性、可用性、真实性在合法使用时可能造成的危害。这些可能出现的危害,是某些别有用心的人通过一定的攻击手段来实现的。

网络安全威胁可分成故意的(如系统入侵)和偶然的(如将信息发到错误地址)两类。故意威胁又可进一步分成被动威胁和主动威胁两类。

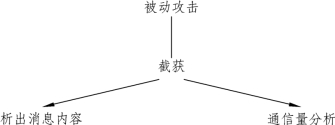

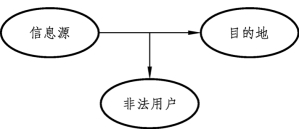

被动威胁即被动攻击,是指在传输中偷听/监视,目的是从传输中获取信息,只对信息进行监听,而不对其修改和破坏。当截获了信息后,如果信息未进行加密则可以直接得到消息的内容(即析出消息内容),但如果加密了则要通过对信息的通信量和数据报的特性信息进行分析,得到相关信息,最后析出消息的内容,如图9.2所示。

图9.2 被动威胁图解

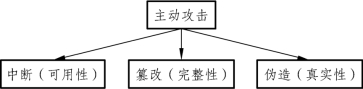

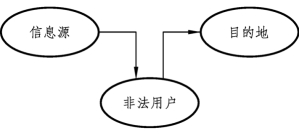

主动威胁即主动攻击,是指对信息进行故意篡改和破坏,使合法用户得不到可用信息,有3 种方式,中断是对信息的可用性进行攻击,使其不能到达目的地;篡改是针对信息的完整性,使其被修改后失去本来的含义;伪造是针对信息的真实性,假冒他人制造一个虚假的信息流以达到个人目的,如图9.3所示。

图9.3 主动威胁图解

2.攻击方式

(1)窃取机密攻击。是指未经授权的攻击者非法访问网络、窃取信息的情况,一般可以通过在不安全的传输通道上截取正在传输的信息或利用协议和网络的弱点来实现。

(2)电子欺骗。伪造源于一个可信任的地址的数据包使机器信任另一台机器的电子攻击手段,包含IP 地址欺骗、ARP 欺骗、DNS 欺骗等方式。

(3)拒绝服务攻击。目的是拒绝服务访问,破坏组织的正常运行,最终使系统的部分Internet 连接和网络系统失效。

(4)社会工程。是利用说服或欺骗的方式,让网络内部的人员提供必要的信息从而获得对系统的访问。攻击对象一般是安全意识薄弱的公司职员。

(5)恶意代码攻击。恶意代码攻击是对信息系统威胁最大的攻击,包括计算机病毒、蠕虫、特洛伊木马、移动代码及间谍软件等。

3.攻击类型

通常情况下信息能够很顺利地到达目的地,如图9.4所示。但有时会遭到黑客的攻击,下面介绍具体的攻击类型。(https://www.xing528.com)

图9.4 正常的数据通信

(1)中断:是对信息可用性的攻击,使用各种方法使信息不能到达目的地,如图9.5所示。

图9.5 中断

(2)截获:是对信息机密性的攻击,在信息的发送者和接收者都不知道的情况下,通过非法手段获得不应该获得的信息。这对信息的发送者和接收者将带来巨大的损失,如图9.6所示。

图9.6 截获

(3)篡改:是对信息完整性的攻击,非法用户首先截获其他用户的信息,然后对信息进行修改以达到自己目的,再发送给该信息的接收者。该信息的发送者和接收者都不知道该信息已经被修改,所以该种攻击的危害是巨大的,如图9.7所示。

图9.7 篡改

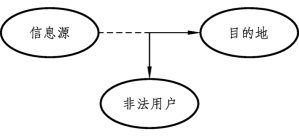

(4)伪造:是对信息的真实性的攻击,非法用户伪造他人向目标用户发送信息达到欺骗目标用户的目的,如图9.8所示。

图9.8 伪造

这4 种威胁中,截获属于被动攻击,而中断、篡改和伪造属于主动攻击。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。