L2TP VPN的建立方式分为以下两种。

一种是客户LAC方式,即PC通过L2TP软件直接同LNS建立VPN隧道。可以满足小型企业数量较少的出差员工的VPN接入需求,并且仅由LNS对VPN接入用户进行控制和统一管理。

另外一种是独立LAC方式,即使用单独的LAC设备,PC直接对LAC发起连接,LAC发起VPN连接同LNS建立VPN隧道。

采用独立LAC设备发起连接的方式可以由LAC设备提供附加的用户控制和管理。LAC设备可以作为PPP或PPPoE拨号用户统一接入服务器,电信运营商可以在其所辖的不同区域部署相应的L2TP接入服务器,为当地用户提供VNP接入的增值服务。大型企业同样也可以在不同的分支机构部署当地的L2TP接入服务器,为出差的员工或当地的合作伙伴提供Intranet或ExtranetVPN接入,降低运营成本。同时由于VPN接入统一由某台或某几台设备提供,也降低了控制策略部署的难度。

采用客户LAC发起VPN连接的方式,可以不依赖运营商的接入,直接使用Internet实现L2TP VPN,增强了灵活性。

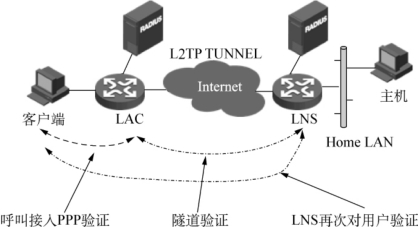

在L2TP工作过程中,有多个环节可以执行对用户的验证,如图5.84所示。

图5.84 L2TP验证

用户呼叫LAC时,LAC需要对其进行一次验证,验证方式为PAP或CHAP认证,当采用客户LAC方式时,不需要此项验证。

LAC和LNS为了相互验证对方的有效性可以使用隧道的CHAP认证,这个步骤是可选的。

隧道建立后,在LNS侧可以配置对远程系统用户的再次认证,验证方式可为PAP或CHAP,这个步骤也是可选的。

在L2TP组网中,LNS侧对用户的验证方式有3种:代理验证、强制CHAP验证和LCP重协商。

LCP重协商的优先级最高,如果在LNS上同时配置LCP重协商和强制CHAP验证,L2TP将使用LCP重协商,采用相应的虚拟接口模板上配置的验证方式。

启用LCP重协商后,如果相应的虚拟接口模板上不配置验证,则LNS将不对接入用户进行二次验证,这时用户只在LAC侧接受一次验证。

如果没有配LAC重协商,只配了强制CHAP验证,那么LNS端就会用CHAP的验证方式对用户端进行验证,如果验证不过的话,会话就不能建立成功。

如果以上两种都没有配置,那么LNS会采用代理验证,就是LAC将它从用户得到的所有验证信息及LAC端配置的验证方式传给LNS,LNS会利用这些信息和LAC端传来的验证方式对用户进行验证,默认通过LAC侧对用户的验证结果。

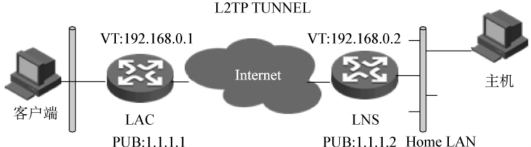

在独立LAC方式下,用户只需要用普通拨号接入客户端拨叫到LAC即可。而在客户LAC方式下,客户只要具有公共网接入能力,就可以连接到LNS,如图5.85所示。这样就不需要受限于特定的ISP接入点。但是这种方式下,用户计算机必须必备LAC能力,也就是说必须使用特殊的客户端软件。(https://www.xing528.com)

图5.85 L2TP客户端

微软公司的Windows系统可以提供L2TP客户端功能。但是这种能力是相对基础而有限的。为了灵活方便地部署VPN网络,用户计算机应该安装专用VPN客户端软件。

专用VPN客户端不但提供了L2TP接入能力,而且提供PPP,PPPoE等多种其他方式的接入能力。

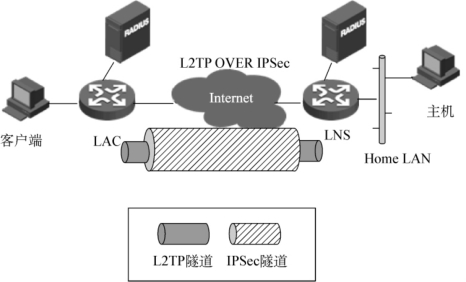

L2TP协议本身并不提供数据的安全性保护,但是L2TP可与IPSec结合起来实现数据安全。如图5.86所示,可用IPSec保护L2TP。

IPSec为IP数据包提供了高质量的、可互操作的、基于密码学的安全性。保证数据包在网络上传输时的私有性、完整性、真实性和防重播,使得通过L2TP所传输的数据具有非常高的安全性。

在使用L2TP时,远程系统用户的地址通常是从LNS上获取的,因此通常需要使用IKE野蛮模式交换。IKE野蛮模式相对于主模式来说更加灵活,能够支持协商发起端为动态IP地址的情况。

图5.86 用IPSec保护L2TP

在部署时,第二层隧道协议L2TP和第三层隧道协议IPSec都是独立配置的。首先完成L2TP的配置,然后用ACL匹配LAC和LNS的地址,并将此ACL用于IPSec策略,以便IPSec对所有L2TP分组进行安全保护。

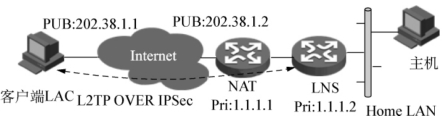

在L2TP的部署中,如果使用IPSec为VPN数据提供加密功能,同时网络中存在NAT的设备,则为了能够正常通信,在LAC上配置LNS地址时需要使用LNS的私网地址。如果LAC是单独设备需要在配置设备时指定,如果LAC是使用软件的PC机则需要在软件中指定。

如图5.87所示,假设LAC上配置的LNS地址是NAT网关的公网地址。首先,加密的数据流到达NAT设备,查询NAT表项并转发给LNS设备。然后,LNS设备进行IPSec解密,解密后发现需要建立L2TP连接的数据包的目的IP地址为公网IP,并不是自己,因此将数据报丢弃。L2TP建立失败。

图5.87 L2TP+IPSec穿越NAT

所以在这种情况下,我们指定LNS地址时需要直接指定其私网地址。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。