1.H3CIPS防御攻击

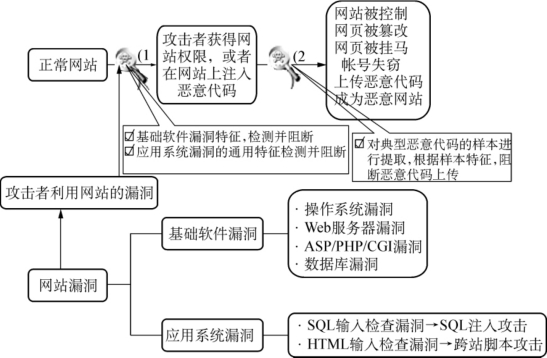

IPS依靠协议分析解码器得到具体的协议信息,然后通过正则表达式构造用于匹配漏洞特征的方法;IPS也可以通过对交互消息的分析,来匹配一些已知漏洞。图3.30显示了安全威胁防范——网站侧检测点。

图3.30 网站侧检测点

对于不断发生涌现出的程序或软件漏洞,一些相应的补丁也被发布出来,例如微软发布的系统补丁。可以通过更新IPS的漏洞库来对最新的漏洞的进行识别。

同网站侧检测点一样,IPS依靠协议分析解码器和漏洞特征对报文进行识别和处理,防止内部用户被恶意网站植入木马和病毒。如图3.31所示为用户侧检测点。

图3.31 安全威胁防范——用户侧检测点

IPS对于攻击的识别和漏洞的识别相似,但稍有不同。很多攻击都是基于对漏洞的利用,因此漏洞的特征可以用来分析部分攻击;对于一些已知攻击,可以使用固定匹配的方式识别。

图3.32 SQL注入攻击防范

SQL注入攻击防范实现方式如图3.32所示:

(1)分析SQL注入原理,归纳出常见SQL注入的特征,如HTTP提交的SQL特殊字符和SQL语句关键词;

(2)深入分析HTTP协议,确保SQL注入特征与HTTP协议结合起来;

(3)特征库团队跟踪最新SQL注入技术,及时研究总结解决方法,并发布特征库;

(4)H3CIPS设备提供策略定制,可根据客户网站的实际情况,定制检测策略。

IPS攻防策略内置了很多针对SQL注入攻击的规则,可以通过关键字搜索出SQL注入攻击特征的规则,进行相应地修改实现SQL注入攻击防御。

跨站脚本攻击防御实现方式如图3.33所示:

(1)分析跨站脚本攻击行为,归纳出常见跨站攻击的特征,如HTML,Javascript等特殊字符和关键字;

(2)深入分析HTTP协议,确保跨站攻击方特征与HTTP协议结合起来;

图3.33 防范跨站脚本攻击

(3)基于行为分析的攻击识别技术实现精确阻断,通过异常行为特征匹配准确识别攻击行为。

同SQL注入攻击防御配置一样,在IPS策略中搜索出相应的规则并且使能。

常见的系统和应用程序漏洞如图3.34所示:

(1)主机操作系统漏洞 如Windows,Linux,Unix等;

(2)应用程序漏洞 如IE.Adobe.Office等;

(3)网络操作系统漏洞 如思科IOS等;

(4)中间件漏洞 如WebShpere,WebLogic等;

(5)数据库漏洞 如SQL Server.Oracle等;

(6)本土软件漏洞 如联众游戏、暴风影音等。

针对这些漏洞,在设备上配置下发IPS防御策略即可,然后对相应的特征库做修改。

图3.34 防御系统漏洞

图3.35 防御木马、后门

H3C通过内置的攻击特征库、病毒库对传输过程中的木马和病毒进行识别和防御,如图3.35所示。

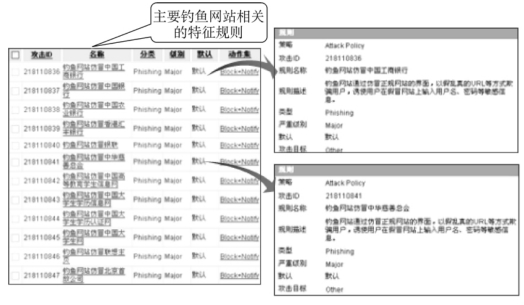

钓鱼者经常会利用目标Web网站的漏洞来获得权限,安装钓鱼网站,H3CIPS基于漏洞特征的虚拟补丁技术可检测防御该攻击过程,如图3.36所示。

图3.36 防御钓鱼(https://www.xing528.com)

H3C特征库团队分析常见的网络钓鱼邮件的特征,H3CIPS内置了常见的钓鱼邮件特征规则,可以检测阻断钓鱼邮件。

有些钓鱼网站的网页包含的恶意代码会利用访问用户的系统漏洞,H3CIPS可以检测这种利用漏洞的攻击过程。

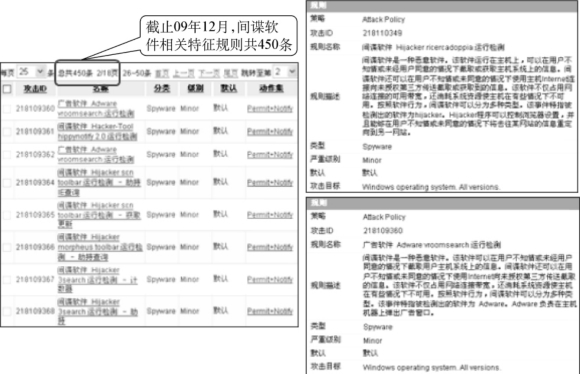

与网络钓鱼防御方式一样,IPS内置了常见间谍软件的特征库,对间谍软件传输过程进行分析,如图3.37所示。

图3.37 防御间谍软件、广告软件

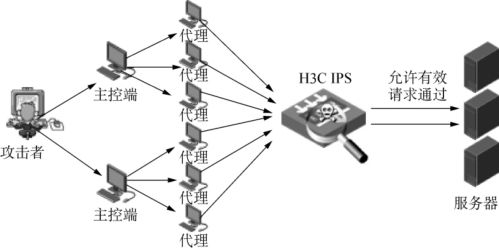

图3.38 IPS防御DDoS攻击

2.H3CIPS的带宽管理

现在的网络带宽中,由于P2P技术的兴起,大量的P2P软件侵吞了大量的网络带宽。针对此类P2P的应用,IPS专门开发了基于应用的带宽管理,通过对软件特征的提取,H3CIPS可以识别常见的网络应用软件,不仅包括P2P软件,还包括炒股软件、网络游戏、网上视频等应用软件,其实现原理如图3.39所示。

图3.39 限制P2P流量技术实现原理

P2P流量对网络带宽的占用导致其他业务无法正常使用,为保证关键业务的使用就必须扩容网络,增加了维护成本。因此,客户需要针对P2P流量进行控制,充分利用现有资源保证关键业务的正常使用。

针对DDoS攻击防御,H3CIPS实现的方式如图3.38。通常情况下IPS用来保护服务器防御DDoS攻击。

➢H3CIPS通过SynCookie机制防范SynFlood攻击。

➢H3CIPS可通过限制单个源地址的每秒连接数来防范CPSFlood、ConnectionFlood攻击。

➢H3CIPS可通过流量阈值模型、反向认证等方式来防范UDPFlood、ICMPFlood、HTTP GetFlood、DNSFlood等DDoS攻击。

➢H3CIPS可内置的攻击特征规则可检测常见DDoS攻击工具TFN、TFN2k、Stacheldraht、Trinoo的控制报文,可切断DDoS攻击工具的控制通道。

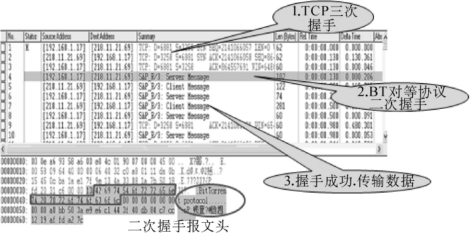

在介绍P2P流量监管技术之前,有两个重要概念需要掌握:

①特征码:特定的编码,用于区分和识别各种P2P应用。在TCP三层握手后,P2P进行了对等协议的二次握手,此阶段的报文即是不同P2P软件的特征码。

②特征文件:特征码的描述文件,在应用P2P流址监测功能之前,需要将特征文件下载到设备根目录下,并加载到系统中。当P2P流量技术支持识别新的P2P流量时,用户只需要将新的特征文件下载到设备中,并通过配置重新加载特征文件就可以支持对新的P2P流量的识别和控制。整个过程如图3.40所示,用户不需要更新产品软件版本,不需要重新启动设备,也不会影响其他功能的正常运行,降低了客户升级P2P流量识别功能的成本。

图3.40 P2P流量的识别和控制

P2P流量控制技术根据P2P流量的特征,对P2P流爪进行封杀或限流控制包括P2P协议识别和P2P流量控制两部分。

(1)P2P协议识别 大部分P2P流量(如BitTorrent、比特精灵、BitComet、FlashBT、MSN、Yahoo Message、eMule、eDonkey等)中都包含特定的字符,通过这些字符可以唯一标识某种P2P协议。这些字符以特征码的形式保存在文件中。防火端中加载了特征码文件后,P2P协议识别特性根据这些字符匹配每一条流,如果该流符合特征则认为是P2P协议。

(2)P2P流量控制 IPS完成P2P流量识别后,如果确认是P2P流量,则根据IPS上的配置对这些流量进行控制:

①对P2P流量的封杀和限流;

②基于时间段对P2P流量进行封杀或限流。

3.P2P流量监管应用

如果企业想对不同的部门实施不同的P2P流量控制策略,可以在网关上基于安全域或者接口配置不同的P2P流量控制策略。例如,可以给因正常业务需要访问P2P应用的机器相连的安全域或者接口分配2M的P2P带宽,其他无需P2P应用的机器所连接的安全域或者接口分配P2P应用流量带宽,真正做到有限带宽有效利用,如图3.41所示。

如果企业想在不同的时间实施不同的P2P流量控制策略,可以在网关上配置基于时间的P2P流量控制策略。例如,上班时间限制P2P应用流量为2M,下班时间不对P2P应用流量进行限制,如图3.42所示。

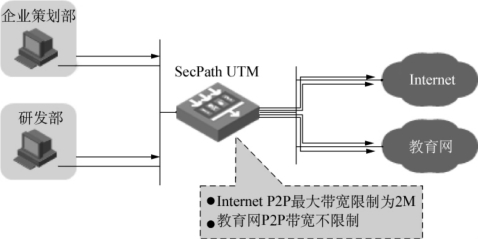

对于多网络接入的企业,如果想对不同出口的P2P流量采用不同的控制策略,可以在网关上基于出口进行P2P流量管理。例如,对于同时拥有Internet和教育网接入的企业,可对Internet出口P2P应用流量限制带宽为2M,对教育网出口P2P应用流量不限制带宽,如图3.43所示。

图3.41 P2P流量监管典型应用1

图3.42 P2P流量监管典型应用2

图3.43 P2P流量监管典型应用3

类似网络攻击的不断出现,应用软件也在快速地进行更新。可以及时跟踪应用软件的更新,通过更新IPS的协议特征库来提供对应用的识别能力。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。