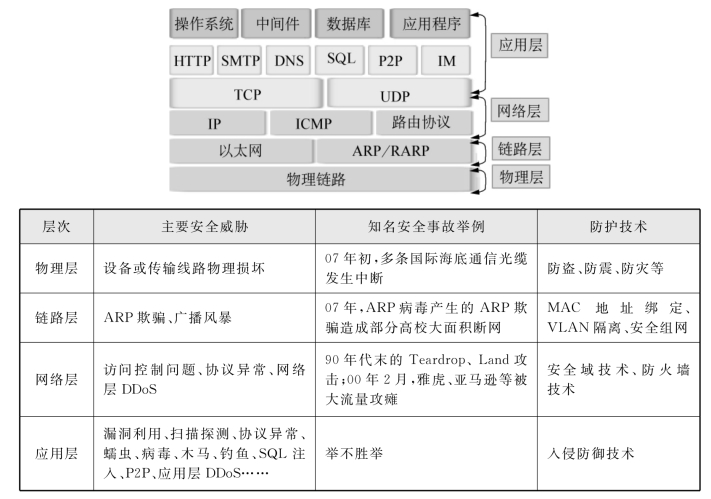

科技是一把双刃剑,互联网也没能跳出这个魔咒。当人们正于互联网突飞猛进的发展的同时,互联网给本地用户带来的威胁也日益凸现出来。如图3.14所示,不同网络层次面临的安全威胁种类繁多。

图3.14 不同网络层次面临的安全威胁

1982年,年仅15岁的凯文·米特尼克(Kevin mitnick)成功入侵“北美空中防务指挥系统”,这是首次发现的从外部侵袭的网络事件。此后,原本不为人知的一群人——黑客进入了人们的视线,他们的各种入侵行为开始浮出水面。从那时起,网络入侵者和网络管理者乃至使用者的角力就没有停止过。

TCP/IP是一组用于实现网络互连的通信协议。Internet网络体系结构以TCP/IP为核心。如何保证数据传输过程的安全性,那么针对TCP/IP参考模型的各个层次的安全性就必须考虑进行相应防护。

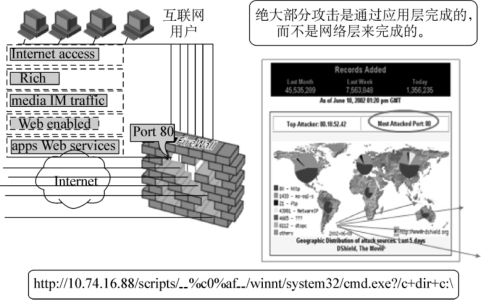

防火墙工作在三、四层,只能实现对网络层和传输层的报文识别和攻击防御,无法实现对应用层报文的识别。所以漏洞攻击、病毒、蠕虫等恶意代码攻击、带宽滥用等问题亟待解决。如图3.15所示,大部分攻击是通过应用层完成的,而不是网络层来完成。

下面介绍几种常见的入侵方式:

(1)物理入侵 如果一个入侵者对主机有物理进入权限(比如他们能使用键盘或者参与系统),则入侵者有很大可能进入系统。方法包括控制台特权一直到物理参与系统并且移走磁盘并在另外的机器读/写。甚至BIOS保护也很容易突破的,事实上所有的BIOS都有后门口令。

图3.15 防火墙无法解决应用层安全问题

(2)系统入侵 这类入侵表现为入侵者已经拥有系统用户的较低权限。如果系统有漏洞——事实上大部分系统都有,就会给入侵者提供一个利用知名漏洞获得系统管理员权限的机会。

(3)远程入侵 指入侵者通过网络远程进入系统。入侵者从无特权开始一直到获得系统权限。这种入侵方式包括有多种形式。另外如果在入侵者和受害主机之间有防火墙存在,则入侵难度就大得多。

在网络入侵防御中我们主要关心的是远程入侵。(https://www.xing528.com)

图3.16描述了IPS的演进过程。

图3.16 IPS技术演进

在入侵防御领域,首先出现的是一款检测产品—入侵检测系IDS(intrusion detection system)。它能够针对网络和主机行为进行检测,提供对内部攻击、外部攻击和误操作的实时监控。

1987年,Denning在博士论文中提出了一个抽象的入侵检测专家系统模型,第一次提出把入侵检测作为解决计算机系统安全问题的手段。

1988年,美国康奈尔大学23岁学生罗伯特·莫里斯(Robert Morris),向互联网络释放了蠕虫病毒,美国军用和民用电脑系统同时出现了故障,至少有6 200台受到波及,占当时互联网络电脑总数的10%以上,用户直接经济损失接近1亿美元,造成了美国高技术史上空前规模的灾难事件。该事件导致了许多IDS系统的开发研制。美国军方、美国国家计算机安全中心均开发了主机型IDS。

1990年,Heberlein提出基于网络的IDS——NSM(网络安全监视),用来检测所监视的广域网的网络流量中的可疑行为。

IDS在入侵行为的发现、安全策略制定的参照以及入侵行为的事后取证方面已发挥了相当大的作用。但是随着检测到的入侵数量越来越多,IDS给用户带来了大量的入侵事件,却无法协助用户进行处理。此时,集分析、上报攻击与自动处理攻击于一身的入侵防御系统成为新的趋势。此时,入侵防御系统IPS(intrusion prevention system),作为一种在线部署,能够提供主动的、实时的防护的产品应运而生了。

2000年,美国安全厂商提出IPS概念,并发布IPS产品。随后国外安全厂商纷纷推出IPS。

2003年,IPS在国外成为入侵防御产品的主流,美国军方等均使用IPS。

IPS由IDS演进而来,一方面继承IDS深度检测的优点,填补了防火墙无法对应用层攻击进行检测的空白;另一方面,进一步弥补IDS不能对检测到的攻击行为主动采取措施的缺憾。迄今为止,IPS已经成为主动防御的代名词,其功能被广泛集成于新一代网络安全设备中。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。