1.原理

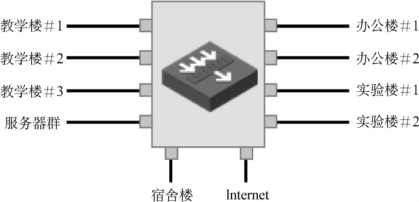

传统防火墙的策略配置通常都是围绕报文入接口、出接口展开的。随着防火墙的不断发展,已经逐渐摆脱了只连接外网和内网的角色,出现了内网/外网/DMZ(demilitarized zone,非军事区)的模式,并且向着提供高端口密度的方向发展。一台高端防火墙通常能够提供十几个以上的物理接口,同时连接多个逻辑网段。如图2.4所示,在这种组网环境中,传统基于接口的策略配置方式需要为每一个接口配置安全策略,给网络管理员带来了极大的负担,安全策略的维护工作量成倍增加,从而也增加了因为配置引入安全风险的概率。

图2.4 需要安全域的原因

和传统防火墙接口的策略配置方式不同,业界主流防火墙围绕安全域(security zone)来配置安全策略以解决上述问题。

说明:

DMZ这一术语起源于军方,指的是介于严格的军事管制区和松散的公共区域之间的一种有着部分管制的区域。安全域中引用这一术语,指代一个逻辑上和物理上都与内部网络和外部网络分离的区域。通常部署网络时,将那些需要被公共访问的设备(如WWWserver,FTPserver等)放置于此。

安全域是防火墙区别于普通网络设备的基本特征之一,按照安全级别不同将业务分成若干区域,实现安全策略的分层管理。比如,如图2.5所示,可以将连接到校园网内部不同网段的4个接口(分别接入教学楼、办公楼、实验楼和宿舍楼)加入安全域Trust,连接服务器区的接口加入安全域DMZ,而连接公网Internet的接口加入安全域Untrust,这样管理员只需要部署这3个域之间的安全策略即可。如果后续网络变化,只需要调整相关域内的接口,而安全策略不需要修改。可见,通过引入安全域的概念,不但简化了策略的外围复杂度,同时也实现了网络业务和安全业务的分离。

图2.5 安全域

安全域按照接口划分,可以包含3层普通物理接口和逻辑接口,也可以包括两层物理Trunk接口+VLAN,划分到相同一个安全域中的接口通常在安全策略控制中具有一致的安全需求。

域间策略是源安全域和目的安全域之间一系列访问控制规则的集合,该集合中可以配置系列的匹配规则,以识别出特定的报文,然后根据预先设定的操作允许或禁止该报文通过。

和包过滤防火墙一样,域间策略根据报文的源IP地址、目的IP地址、源MAC地址、目的MAC地址、IP承载的协议类型和协议的特性(例如TCP或UDP的源端口/目的端口、ICMP协议的消息类型/消息码)等信息制定匹配规则。每条规则还可以通过引用一个时间段,制定这条规则在该时间段定义的时间范围内有效。

例如,图2.6所示图例中,某企业网将其内部网络分为两个子网:Trust域(包括市场部门和研发部门等)和DMZ域(所有服务器都放置在此区域)。防火墙连接Internet的接口划分到Untrust区域。

图2.6 域间策略

下面制定一组典型的域间策略:

(1)Trust域的市场部门员工在上班时间(每周一~周五的3:30~18:00)可以访问Internet。

(2)Untrust域在任何时候都不允许访问DMZ域的邮件服务器。

(3)Trust域的研发部门员工在任何时候都可以访问DMZ域的Web服务器。

防火墙在收到数据时根据报文传输的方向、携带的IP地址、端口等信息将数据分成不同的流。对于TCP和UDP业务,通过源IP、源端口、目的IP、目的端口、协议来唯一确定一条数据流;对于ICMP协议,通过源IP、目的IP、协议以及ICMP type和code来标识一条数据流。对于其他应用,通过源IP、目的IP、协议来标识一条数据流。

防火墙在建立连接时,会为每个连接构造一个会话,会话是一个双向的概念,一个会话包含两个方向的流,一个是会话发起方,另外一个是会话响应方。会话详细记录了每一个连接的发起方和响应方的IP地址、协议、端口、收发的报文数以及会话的状态、老化时间等内容。会话对连接的状态进行跟踪和管理,以后的数据传输都给予会话状态处理,根据会话状态信息动态地决定数据包是否允许或者禁止通过,以便阻止恶意入侵。

(1)流(flow) 是一个单方向的概念,根据报文所携带的三元组或者五元组唯一标识。

根据IP层协议的不同,流分为4大类:

●TCP流:通过5元组唯一标识。

●UDP流:通过5元组唯一标识。

●ICMP流:通过3元组+ICMP type+ICMP code唯一标识。

●RAWIP流:不属于上述协议的,通过3元组标识。

(2)会话(session) 是一个双向的概念,一个会话通常关联两个方向的流,一个为会话发起方(initiator),另外一个为会话响应方(responder)。通过会话所属的任一方向的流特征都可以唯一确定该会话以及方向。

不同的数据流具有不同的会话状态和会话创建机制,防火墙收到第一个数据包的时候开始创建会话,然后根据后续报文进行会话状态的切换,最终达到稳定状态。对于TCP数据流,防火墙收到第一个SYN报文后开始创建会话,3次握手完成后会话进入稳定状态,然后传输数据。当通信双方关闭TCP连接时,防火墙也开始拆除会话。对于ICMP,UDP以及其他应用的数据流,防火墙收到发起方的第一个报文时开始创立会话,收到响应方回应的报文后会话进入稳定状态。另外,防火墙的会话有一个老化时间,收到报文后会对老化时间进行更新,当老化时间减小到0还没有收到报文,防火墙将会话拆除。会话创建如图2.7所示。

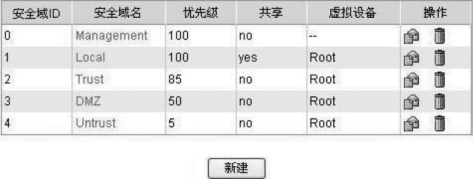

安全域配置包括:

(1)创建安全域 在导航栏中选择“设备管理”→“安全域”,进入图2.8所示的页面。单击【新建】按钮,进入安全域的创建页面,如图2.9所示,页面中:

图2.7 会话的创建

图2.8 安全域设置

图2.9 创建安全域

①安全域ID:安全域ID在同一个虚拟设备中必须唯一。

②安全域名:安全域名称。

③优先级:设置安全域的优先级。缺省情况下,允许从高优先级安全域到低优先级安全域方向通过的报文。(https://www.xing528.com)

④共享:指定安全域是否可以被其他虚拟设备引用。

⑤虚拟设备:指定安全域所属的虚拟设备。

(2)配置安全域的成员 在导航栏中选择“设备管理”→“安全域”,在页面中单击需要修改的安全域对应的图标,进入修改安全域页面,如图2.10所示。

图2.10 修改安全域

(3)配置域间策略 在导航栏中选择“防火墙”→“安全策略”→“域间策略”,进入如图2.11所示的页面。单击【新建】按钮,进入域间策略的创建页面,如图2.12所示。

图2.11 域间策略

2.安全域典型配置举例

(1)组网需求

某公司以SecPat防火墙为网络边界防火墙,连接公司内部网络、服务器区和Internet。要求公司内部用户能访问服务器提供的WWW服务器和FTP服务器,同时能够访问Internet,服务器不可以访问公司内部用户但是可以访问Internet,Internet用户只允许访问服务器提供的WWW服务器和FTP服务器,不允许访问其他服务,也不允许访问公司内部网。组网图如图2.13所示。

图2.12 创建域间策略

图2.13 安全域典型配置组网图

(2)配置思路

①公司内部网络属于可信任网络,可以自由访问服务器和外部网络。可以将内部网络部署在优先级相对较高的Trust域,有SecPath的以太网口GigabitEthernet0/0与之相连。

②外部网络属于不可信任网络,需要使用严格的安全规则限制外部网络对公司内部网络和服务器的访问。可以将外部网络部署在优先级相对较低的Untrust域,有SecPath的以太网口GigabitEthernet0/2与之相连。

③如果将公司对外提供服务的WWWServer,FTPServer等服务器,放置于外部网络则它们的安全性无法保障;如果放置于内部网络,外部恶意用户则有可能利用某些服务的安全漏洞攻击内部网络。可以将服务器部署在优先级处于Trust和Untrust之间的DMZ域,由SecPath的以太网口GigabitEthernet0/1与之相连。这样,处于DMZ域的服务器可以自由访问处于优先级低的Untrust域的外部网络,但在访问处于优先级较高的Trust域的公司内部网络时,则要受到严格的安全规则的限制。

④默认情况下Trust域可以访问DMZ域和Untrust域,DMZ域不能访问Trust域但是可以访问Untrust域,Untrust域不能访问DMZ也不能访问Trust域,所以需要配置Untrust域到DMZ域的域间策略使外网用户能够访问DMZ域。

(3)配置步骤 缺省情况下,系统已经创建了Trust,DMZ和Untrust安全域,因此不需要创建这些安全域,只需要对其进行部署即可。然后再创建Untrust到DMZ的域间策略使外网用户能够使用防火墙DMZ区域服务器提供的WWW服务和FTP服务。

①部署Trust安全域。添加GigabitEthernet0/0接口到Trust域:

●在导航栏中选择“设备管理”→“安全域”。

●单击Trust安全域的图标。

●选中GigabitEthernet0/0。

●其他参数保持不变

●单击【确定】按钮。

②部署DMZ安全域。添加GigabitEthernet0/1接口到DMZ域:

●在导航栏中选择“设备管理”→“安全域”。

●单击DMZ安全域的图标。

●选中GigabitEthernet0/1。

●其他参数保持不变。

●单击【确定】按钮。

③创建域间策略。创建Untrust到DMZ区域的域间策略:

●在导航栏中选择“防火墙”→“安全策略”→“域间策略”

●单击【新建】按钮,创建域间策略。

●选择源域为Untrust,目的域为DMZ。

●选择源IP和目的IP地址均为any_address,服务器http和ftp。

●设置过滤动作为permit,勾选“启用规则”。

●单击【确定】按钮。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。