安全威胁的演变直接推动了安全技术的发展,在新形势下安全技术的发展产生了显著变化,具有了一些新的特点。

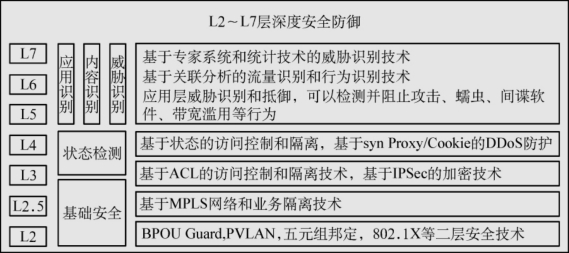

在安全建设的初级阶段,安全防护主要依靠的是传统的防火墙包过滤技术、入侵检测技术以及防病毒技术等“老三样”产品,这些产品在安全防护的初期阶段发挥了积极的作用,但是在新的安全威胁形势下,已经不能完全代表安全技术的形象。面对新的不同种类的安全威胁(漏洞入侵与攻击、恶意代码、木马、僵尸网络、P2P、IM等恶意占用带宽),必须有新的技术手段进行识别和防护。而基于内容的深度安全分析已经成为目前的热点方向,如图1.14所示,包括基于特征匹配的深度分析技术以及基于行为识别的内容分析技术等。基于特征库签名的深度报文特征匹配是目前比较通用的一种方式,通过对报文的深度内容分析,获取安全攻击的典型特征,通过特征库匹配实现对网络攻击的入侵检测和防御;或者通过跟踪协议的状态交互,并通过和学习到的协议状态机模型比对发现协议是否发生异常,从而检测出当前网络是否存在攻击。此外基于行为的模型学习和智能分析也成为目前最为有效的一种手段,通过对大量攻击行为的模拟和行为特征分析,可以提前预知攻击行为的发生并及时告警和响应,从而规避风险。需要考虑的安全不是一个静态的过程,因此及时跟踪最新的安全漏洞,研究新的安全威胁就显得尤为重要。

图1.14 深度安全防御

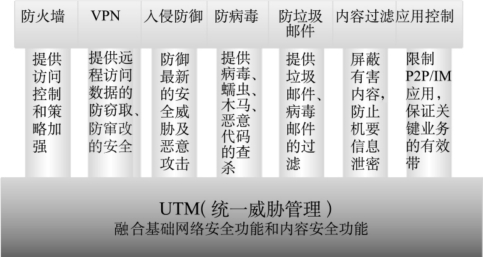

为了实现对各种安全威胁的防护,在Internet出口,企业往往需要考虑多种安全产品的集合部署,比如防火墙、防毒墙、防垃圾邮件、URL过滤等。这种串葫芦式的部署方式,更多的是各种安全设备简单的堆砌,不仅增加了设备的采购成本,而且加大了后续安装维护的难度,这对于大部分企业来说绝非一个理想的选择。而集成多功能的UTM安全网关,由于其“all in one”的优势,代表了安全防护产品的发展趋势,受到了众多用户的青睐。其功能如图1.15所示。

对UTM安全网关有以下技术要求:

(1)性能是否够高 这是安全网关的根本要求,没有性能作为支撑,再好的功能也没有用武之地,这也是早期部分厂商推出UTM网关的致命弱点。全功能开启的性能参数比纯粹防火墙的性能参数下降很大,甚至降为1/10,这是用户无法接受的。新一代UTM网关产品得益于硬件平台的发展,这方面已不是瓶颈。

图1.15 多功能安全产品UTM

(2)安全特性是否完整 为了应对各种新型的安全威胁,多功能的安全网关除了对传统的交换路由支持外,还必须支持FW/VPN、防病毒、防垃圾邮件以及基于Web的内容过滤等功能。需要强调的是,多功能集成并不是功能的简单堆砌串行处理,而是在各功能的处理流程上进行整合,通过并行处理和内部信息交互等技术实现效率和功能的平衡。

(3)功能是否专业 由于安全技术点多而且相对分散,仅仅依靠某一个厂商的力量无法兼顾到各项技术的完美实现。通过与业界知名厂商建立广泛合作,提供业界顶级的解决方案是最为合理的选择,在这个方面,具有可持续发展能力的厂商更容易获得业界专业厂商支持。

(4)跨国际化应用是否支持 企业安全网关的部署也需要考虑到跨国际化需求的支持,比如迅雷等P2P软件,QQ/UC等即时通信软件。(https://www.xing528.com)

网络通信已从最初的串行数比特级的流量变成了现如今万兆级的流量,在这种发展背景下,要求安全设备具备很强的处理性能。安全网关硬件平台从早期的基于X86通用处理器的架构,到后来的NP架构,FPGA架构以及ASIC架构等,其优缺点体现的都非常明显。

基于通用处理器的集中式架构很好地满足了防火墙灵活多变的应用需求,但是性能上的缺陷却成为其在高端市场或者是多功能网关市场上发展的瓶颈。而ASIC,FPGA或者NP架构的防火墙性能优势明显,但是可扩展性差,灵活性不足,用户必须为新业务的扩展投入新的成本,它已无法适应业务功能不断丰富、业务需求不断变化的需要。因此,具备良好的业务扩展能力、软件编程可继承性、高性能并行处理的多核硬件平台成为新形势下安全网关发展的首选。

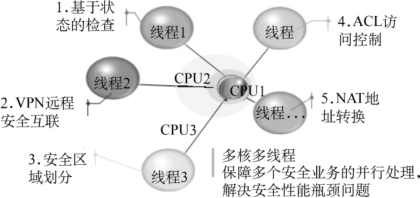

基于多核的硬件平台,能够有效地解决多功能和高性能这对矛盾,使得系统安全性在功能灵活性和设备性能上均达到了新的高度。多核处理器将多个通用的CPU以及一些功能部件集成到一块芯片中,良好地继承了通用处理器高可靠扩展性的特点,业务升级和扩展灵活方便,通过软件升级便可以更新系统获取最新的安全威胁防御功能。同时,通过多线程技术可以充分利用访问内存或者I/O时所必须等待的时间,尽可能地发挥多个CPU的并行处理能力,从而提高了整体系统的性能,高速的核间通讯技术使得各个核间、核与其他功能部件之间在同一时间各自并行的传递数据,打破了核间通讯以及系统其他部件间通信的性能瓶颈,使系统性能得到保证,如图1.16所示。

图1.16 基于多核+FPGA的硬件平台

基于多核的硬件平台,在中低端安全网关市场已经成为标准化的支撑平台,而在高端安全网关市场,基于多核+FPGA分布式架构由于各自优势的结合也成为主流的设计方向。

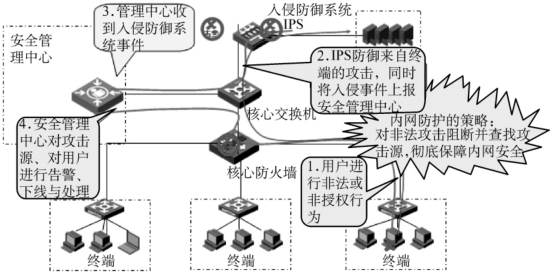

在与安全威胁进行博弈的过程中,头痛医头、脚痛医脚的被动防御并没有达到好的效果。终端用户的PC系统虽然安装了防火墙和各种杀毒软件,但是仍避免不了蠕虫、垃圾邮件、病毒以及拒绝服务的侵扰。而在网络层面,尽管部署了IDS入侵检测产品,但是受制于检测算法的局限和硬件平台的性能瓶颈,在攻击检测的提前预警、减少误报率,以及发现攻击之后的及时响应方面都存在不足。另外,运营商和企业的内网安全防护也并不仅仅是防病毒的问题,还包括安全策略的执行、外来非法侵入、补丁管理、上网行为审计以及合规性管理等方面都是需要考虑的重点。

因此,在进行安全威胁的防护时,更多的是需要从整体安全防护的角度看待问题,要从Internet接入、桌面终端安全接入、内部安全域隔离划分等方面,综合考虑对业务支撑系统的安全加固;需要从被动的安全防御的思路转变出来,从针对单个系统、软硬件及程序本身的安全保障,向关注应用层、关注用户的行为安全的整体安全防御的方式转变,利用主动入侵防御系统的IPS产品实现针对业务服务器的应用层安全防御,通过SIEM安全事件管理产品实现对全网安全事件的分析关联,基于安全知识库的各种安全策略响应,实现安全威胁的实时监控和动态调整,增强网络安全的智能性。主动安全防护如图1.17所示。

图1.17 主动安全防护

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。