所谓“数字签名”,就是通过某种密码运算生成一系列符号及代码,组成电子密码进行签名来代替书写签名或印章,这种电子式的签名还可进行技术验证,其验证的准确度是一般手工签名和图章的验证无法比拟的。“数字签名”是目前电子商务、电子政务中应用最普遍、技术最成熟的、可操作性最强的一种电子签名方法。它采用了规范化的程序和科学化的方法,用于鉴定签名人的身份以及对一项电子数据内容的认可。它还能验证出文件的原文在传输过程中有无变动,确保传输电子文件的完整性、真实性和不可抵赖性。

数字签名在ISO7498-2标准中定义为:“附加在数据单元上的一些数据,或是对数据单元所做的密码变换,这种数据和变换允许数据单元的接收者用以确认数据单元来源和数据单元的完整性,并保护数据,防止被人(例如接收者)进行伪造”。美国电子签名标准(DSS,FIPS186-2)对数字签名作了如下解释:“利用一套规则和一个参数对数据计算所得的结果,用此结果能够确认签名者的身份和数据的完整性”。

数字签名要实现的功能是我们平常的手写签名要实现功能的扩展。平常在书面文件上签名的主要作用有两点,一是因为对自己的签名本人难以否认,从而确定了文件已被自己签署这一事实;二是因为自己的签名不易被他人模仿,从而确定了文件是真的这一事实。采用数字签名也能完成如下功能:

(1)确认信息是由签名者发送的;

(2)确认信息自签名后到收到为止,未被修改过;

(3)签名者无法否认信息是由自己发送的。

1.数字签名的实现方法

数字签名的技术基础是公钥密码技术,而建立在公钥密码技术上的数字签名方法有很多,如RSA签名、DSA签名和椭圆曲线数字签名算法(ECDSA)等。下面对RSA签名进行详细分析。

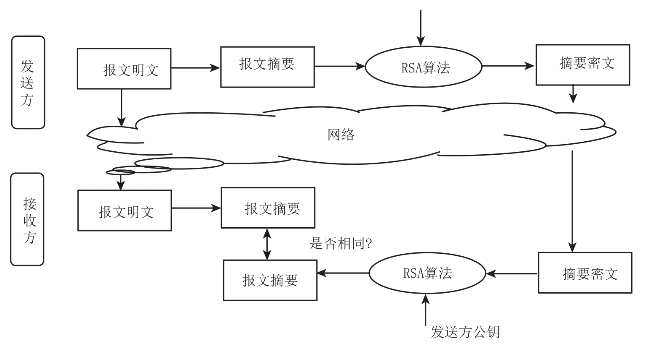

RSA签名的整个过程可以用图8-8表示。

(1)发送方采用某种摘要算法从报文中生成一个128位的散列值(称为报文摘要);

(2)发送方用RSA算法和自己的私钥对这个散列值进行加密,产生一个摘要密文,这就是发送方的数字签名;

(3)将这个加密后的数字签名作为报文的附件和报文一起发送给接收方;

(4)接收方从接收到的原始报文中采用相同的摘要算法计算出128位的散列值;

(5)报文的接收方用RSA算法和发送方的公钥对报文附加的数字签名进行解密;

(6)如果两个散列值相同,那么接收方就能确认报文是由发送方签名的。

图8-8 无保密机制的RSA签名过程

最常用的摘要算法叫作MD5(Message Digest 5),MD5采用单向Hash函数将任意长度的“字节串”变换成一个128位的散列值,并且它是一个不可逆的字符串变换算法。换言之,即使看到MD5的算法描述和实现它的源代码,也无法将一个MD5的散列值变换回原始的字符串。这个128位的散列值亦称为数字指纹,就像人的指纹一样,它将成为验证报文身份的“指纹”。

数字签名是如何完成与手写签名相似的功能的呢?如果报文在网络传输过程中被修改,接收方收到此报文后,使用相同的摘要算法将计算出不同的报文摘要,这就保证了接收方可以判断报文自签名后到收到为止,是否被修改过。如果发送方A想让接收方误认为此报文是由发送方B签名发送的,由于发送方A不知道发送方B的私钥,所以接收方用发送方B的公钥对发送方A加密的报文摘要进行解密时,也将得出不同的报文摘要,这就保证了接收方可以判断报文是否是由指定的签名者发送。同时也可以看出,当两个散列值相同时,发送方B无法否认这个报文是他签名发送的。

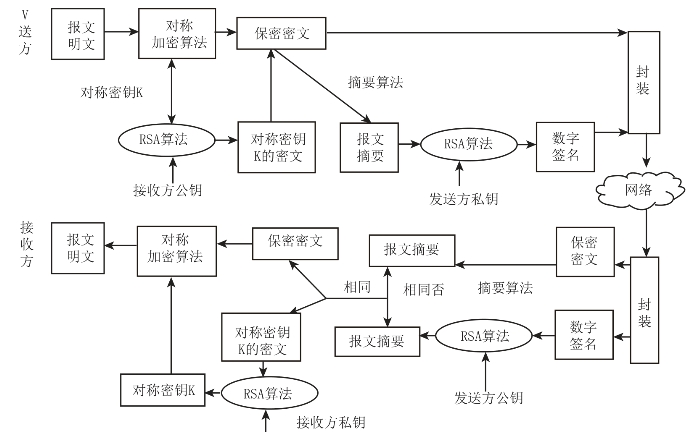

在上述签名方案中,报文是以明文方式发送的,所以不具备保密功能。如果报文包含不能泄漏的信息,就需要先进行加密,然后再进行传送。具有保密机制的RSA签名的整个过程如图8-9所示。

图8-9 有保密机制的RSA签名过程

(1)发送方选择一个对称加密算法(比如。DES)和一个对称密钥对报文进行加密;

(2)发送方用接收方的公钥和RSA算法对第(1)步中的对称密钥进行加密,并且将加密后的对称密钥附加在密文中;

(3)发送方使用一个摘要算法从第(2)步的密文中得到报文摘要,然后用RSA算法和发送方的私钥对此报文摘要进行加密,这就是发送方的数字签名;

(4)将第(3)步得到的数字签名封装在第(2)步的密文后,通过网络发送给接收方;

(5)接收方使用RSA算法和发送方的公钥对收到的数字签名进行解密,得到一个报文摘要;

(6)接收方使用相同的摘要算法,从接收到的报文密文中计算出一个报文摘要;(https://www.xing528.com)

(7)如果第(5)步和第(6)步的报文摘要是相同的,就可以确认密文没有被篡改,并且是由指定的发送方签名发送的;

(8)接收方使用RSA算法和接收方的私钥解密出对称密钥;

(9)接收方使用对称加密算法(比如DES)和对称密钥对密文解密,得到原始报文。

2.数字签名在电子商务中的应用

下面用一个使用SET协议的例子来说明数字签名在电子商务中的作用。SET协议(Secure Electronic Transaction,安全电子交易)是由VISA和Master Card两大信用卡公司于1997年联合推出的规范。

SET主要针对用户、商家和银行之间通过信用卡支付的电子交易类型而设计的,所以在下例中会出现三方:用户、网站和银行。对应的就有六把“钥匙”:用户公钥、用户私钥;网站公钥、网站私钥;银行公钥、银行私钥。

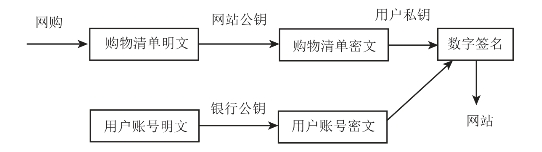

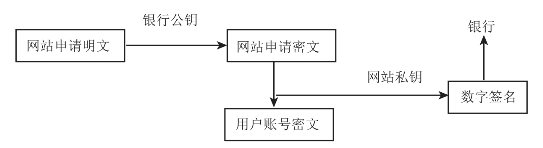

这个三方电子交易的流程如图8-10所示。

图8-10 数字签名提交网站

(1)用户将购物清单和用户银行账号和密码进行数字签名提交给网站。用户账号明文包括用户的银行账号和密码。

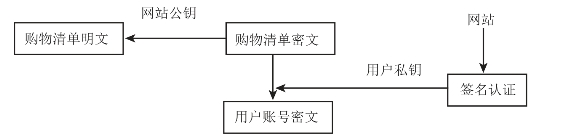

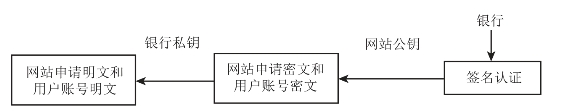

(2)网站签名认证收到的购物清单如图8-11所示。

图8-11 网站认证购物清单

(3)网站将网站申请密文和用户账号密文进行数字签名提交给银行,如图8-12所示。网站申请明文包括购物清单款项统计、网站账户和用户需付金额。

图8-12 网站将签名后的密文交给银行

(4)银行认证收到的相应明文,如图8-13所示。

图8-13 银行认证相应的明文

从上面的交易过程可知,这个电子商务具有以下几个特点:

(1)网站无法得知用户的银行账号和密码,只有银行可以看到用户的银行账号和密码;

(2)银行无法从其他地方得到用户的银行账号和密码的密文;

(3)由于数字签名技术的使用,从用户到网站到银行的数据,每一个发送端都无法否认;

(4)由于数字签名技术的使用,从用户到网站到银行的数据,均可保证未被篡改。

可见,这种方式已基本解决电子商务中三方进行安全交易的要求,即便有“四方”“五方”等更多方交易,也可以按SET依此类推完成。

【注释】

[1]Cathy Cronkhite,Jack McCullough.拒绝恶意访问[M].纪新元,谭保东,译.北京:人民邮电出版社,2002.

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。