出于成本考虑,很多单位只使用一台硬件防火墙,这种单防火墙结构可以细分为以下几种结构。

1.屏蔽防火墙

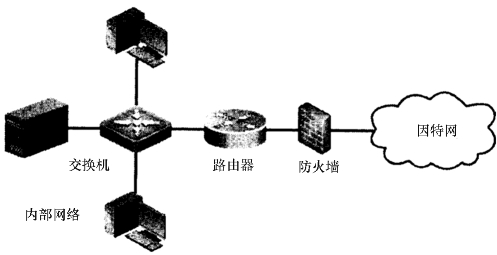

这种结构是最简单的一种结构,当一个网络接入因特网的时候,在路由器外面设置一台防火墙即可,如图5-7所示。如果有特殊要求,防火墙与路由器的位置也可以互换,即防火墙设置在路由器里面。

图5-7 屏蔽防火墙

屏蔽防火墙只是对进出的数据进行各种过滤与检查,功能单一,主要适用于小型的内部网络。在这种网络中,主要是内部计算机访问外部网络,而外部计算机很少主动访问内部网络。

2.单DMZ防火墙

如前所述,屏蔽防火墙只适用于小型的、外部计算机很少来主动访问的内部网络。如果一个内部网络规模较大,同时内部有很多服务器对外提供服务,这时就应该使用单DMZ防火墙。单DMZ防火墙功能强,设置简单,是应用最为广泛的防火墙结构。

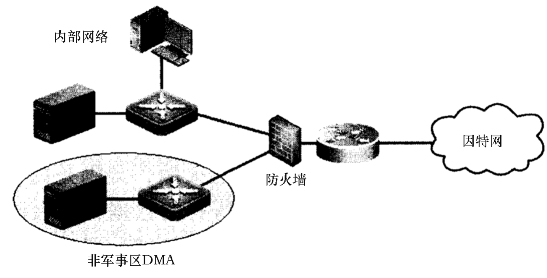

如图5-8所示,防火墙使用了3个接口,一个接口通过路由器连接因特网,另一个接口通过交换机连接内部网络,最后一个接口则通过交换机连接了对外提供服务的WWW服务器。因为该服务器所在的小网络对来自因特网的访问限制很松,所以叫作非军事区(De Militarized Zone,DMZ)。在设置防火墙时,对去往内部网络与非军事区的数据可以做不同的限制,非军事区内的计算机一般都是对外提供服务的计算机,安全性要求低于内部网络中的计算机。

在这种结构下,数据有3种流向。

(1)因特网与DMZ问的数据流。

(2)内部网络与DMZ问的数据流。(https://www.xing528.com)

(3)因特网与内部网络间的数据流。

通常情况下,(1)与(2)是设置为允许的,而(3)设置为只允许内部网络中的计算机发起的访问首先连接因特网中的服务器,这可以保证因特网上的计算机不能主动访问内部网络。另外,在防火墙上,还要对所有数据流都进行过滤与检查。

图5-8 单DMZ防火墙

3.多DMZ防火墙

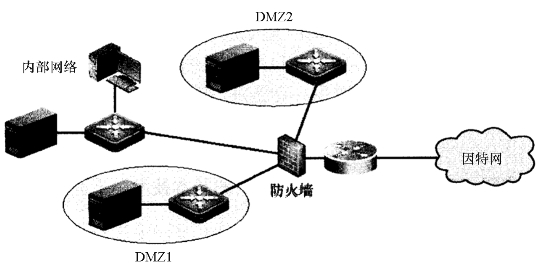

多DMZ防火墙与单DMZ防火墙类似,但要求防火墙上有较多的接口,因此可以建立多个DMZ,如图5-9所示。

图5-9 多DMZ防火墙

多DMZ防火墙用于有较多的服务器对外提供服务的情况,这时服务器可以放置于不同的DMZ内,针对服务器不同的安全需求,DMz的访问限制也可以设置得不同。对于单DMZ防火墙,所有服务器只能放置于同一DMZ内,如果其中一台服务器被攻破,攻击者可能以它为跳板继续攻击其他服务器。多DMZ防火墙则不会发生这种情况,因为服务器位于不同DMZ中,而不同DMZ间通常是禁止数据流动的。例如,一台WWW服务器与一台FTP服务器位于不同的DMZ中,若攻击者攻破WWW服务器,它根本无法借此继续攻击FTP服务器。由此可见,虽然多DMZ防火墙比单DMZ防火墙的设置要麻烦得多,但安全性却有了很大提高。

同单DMZ防火墙一样,在多DMZ防火墙中,数据流也被过滤与控制,外部计算机不能主动访问内部网络,如果没有特殊要求,不同DMZ间也禁止数据流动。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。