使用Kali 中的nmap 命令开展网络侦察,这样不仅可以确定目标网络上计算机的存活状态,在许多情况下,还能确定主机的操作系统、监听的端口、服务与版本,还有可能获得用户的证书。这为后续的网络渗透和网络执法打下坚实基础。

1. 命令格式

nmap [扫描类型参数] [ 扫描选项参数] [ 目标IP 地址]

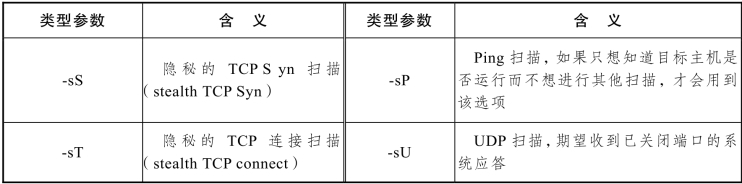

(1)常见的扫描类型参数及含义,如表1-2 所示。

表1-2 nmap 命令常见的扫描类型参数及含义

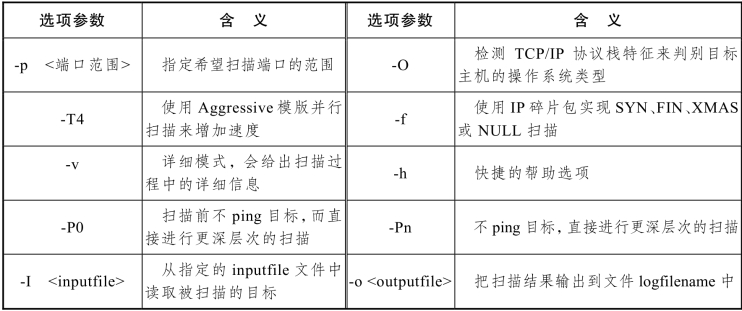

(2)常见的扫描选项参数及含义,如表1-3 所示。

表1-3 nmap 命令常见的扫描选项参数及含义

2. nmap 实战举例

【例1.4】 扫描192.168.1.0/24 网段中在线运行的主机。

root@kali: ~#nmap - sP 192.168 .1.0/24

【例1.5】 扫描192.168.1.0/24 网段中所有开启80 号端口的主机。

root@kali: ~#nmap - p 80 192 .168.1.*(https://www.xing528.com)

【例1.6】 扫描192.168.1.0/24 网段中所有开启1-1023 号端口的主机。

root@kali: ~#nmap - p 1-1023 192.168.1.*

【例1.7】 对目标主机172.16.1.100 服务器进行隐秘的TCP 连接扫描和Aggressive 并行扫描。

root@kali: ~#nmap - sT -T4 1 72.16.1.100

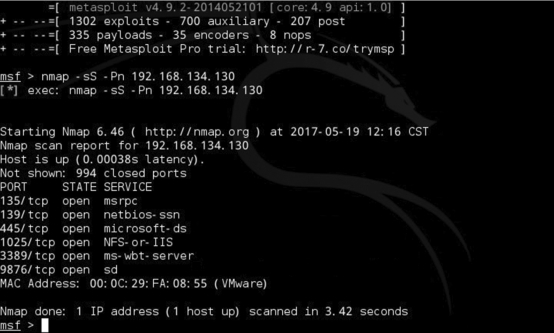

【例1.8】 对IP 地址为192.168.134.130 的主机进行隐秘TCP Syn 扫描并显示开放的端口等信息。

root@kali: ~#nmap - sS - Pn 192.168.134.130

结果如图1-19 所示。

图1-19 nm ap 对主机的扫描结果

根据扫描结果我们可以看到目标主机192.168.134.130 上开放的端口有135、139、445、1025、3389、9876,以及这些端口对应的服务;还可以看到主机的MAC 地址为00:0C:29:FA:08:55。

nmap 既能应用于简单的网络信息扫描,也能用在高级、复杂、特定的环境中,例如扫描互联网上大量的主机。除了这些简单的功能以外,nmap 还可以绕开防火墙/IDS/IPS,扫描Web 站点、路由器等。

限于篇幅,不再介绍Kali 中的其他命令,请读者参考其他相关文献。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。