防火墙可以比喻为办公室门口的警卫,用来检查进出者的身份。而入侵检测系统就像是网上的警报器,当发现入侵者时,指出入侵者的来历、他们正在做什么。入侵检测系统被视为防火墙之后的第二道安全闸门。

入侵检测系统(IDS,Intrusion Detection System)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处在于,IDS是一种积极主动的安全防护技术。

入侵检测的流程如图7-7所示。

图7-7 入侵检测流程

入侵检测系统根据信息来源可分为基于主机IDS和基于网络的IDS,根据检测方法又可分为异常入侵检测和误用入侵检测。不同于防火墙,IDS入侵检测系统是一个监听设备,没有跨接在任何链路上,无须网络流量经过它便可以工作。因此,对IDS的部署,唯一的要求是IDS应当挂接在所有“所关注流量”都必须流经的链路上。

基于主机的入侵检测系统(HIDS),如图7-8所示,通常安装在被保护的主机上。

图7-8 基于主机的IDS

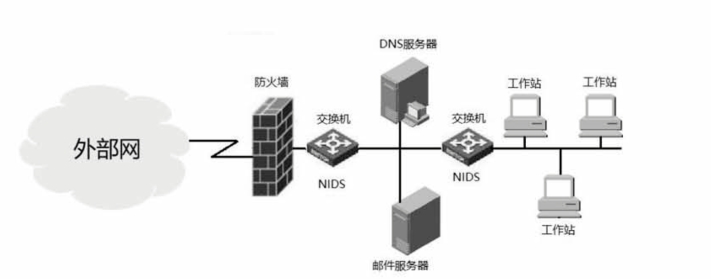

基于网络的入侵检测系统(NIDS)在交换式网络中的位置一般选择在尽可能靠近攻击源或尽可能靠近受保护资源的位置。这些位置通常是:服务器区域的交换机上,Internet接入路由器之后的第一台交换机上,重点保护网段的局域网交换机上。如图7-9所示。

(https://www.xing528.com)

(https://www.xing528.com)

图7-9 基于网络的IDS

入侵检测系统的组成包括以下部分。

(1)事件产生器:从整个计算环境中获得事件,并向系统的其他部分提供此事件。

(2)事件分析器:经过分析得到数据,并产生分析结果。

(3)响应单元:对分析结果做出反应的功能单元,可以做出切断连接、改变文件属性等强烈反应,也可以只是简单的报警。

(4)事件数据库:存放各种中间和最终数据的地方的统称,可以是复杂的数据库,也可以是简单的文本文件。

入侵检测技术有两类。

(1)基于标志的检测技术:首先要定义违背安全策略的事件的特征,如网络数据包的某些头信息。检测主要判别这类特征是否在所收集到的数据中出现。此方法非常类似杀毒软件。

(2)异常的检测技术:先定义一组系统“正常”情况的数值,如CPU利用率、内存利用率、文件校验和等(这类数据可以通过观察系统、并用统计的办法得出),然后将系统运行时的数值与所定义的“正常”情况比较,得出是否有被攻击的迹象。这种检测方式的核心在于如何定义所谓的“正常”情况。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。