7.4.1小节介绍了一种使离线的TA通过RSU协调用户之间合作的方法。TA平衡个体之间的贡献和回报,尽最大可能激励用户的合作并公平对待所有用户。但是这种方法无法抵抗搭便车攻击,用户无法区分一个认证成果的真实性,因此TA仍会向攻击者颁发有效的令牌。本节考虑使用假认证成果的搭便车攻击(或主动搭便车攻击),攻击者利用其他用户的认证成果并拒绝在合作中做出贡献。

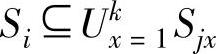

具体地,考虑一个自私的用户ui接收来自多个用户uj1,uj2,…,ujk发送的合作认证成果ej1,ej2,…,ejk,其中ejx对应于一个来自于用户ujx的成果,其组索引为Sjx。利用IBSC方案,如果ejx包含任何不正确的信息,用户ujx就会很容易地被监测到。据此用户ui假定来自其他用户的合作成果是有效的,然后选择一个索引为 的子集组,并对索引为Si的集合生成签名作为其合作认证的成果ei。在Si中所有签名都是正确的情况下,其他用户将不能检测到这种自私行为。因为用户ui没有检查Si中的任何原始签名,所以攻击成功,从而获得了最大的好处。我们将这种攻击称为使用假认证成果的搭便车攻击(或主动搭便车攻击)。

的子集组,并对索引为Si的集合生成签名作为其合作认证的成果ei。在Si中所有签名都是正确的情况下,其他用户将不能检测到这种自私行为。因为用户ui没有检查Si中的任何原始签名,所以攻击成功,从而获得了最大的好处。我们将这种攻击称为使用假认证成果的搭便车攻击(或主动搭便车攻击)。

很明显,ui这种自私行为对于其他参与合作的用户来说是不公平的。一个直接的解决方案是要求用户同时输出其合作认证成果,但是在分布式无线通信的情况下这种时间同步是极为困难的。下面提出了能够有效抵御上述自私行为的新认证方案,每个消息附着一个签名,采用的签名方案为Schnorr签名[5]。

设置:与IBSC中的设置算法类似,设TA(G,GT,e,q,g,gpub,H)。TA额外选择组G的生成器h,并计算hpub=hs。它选择x∈Zq,并生成y=gx.(x,y)作为用户的私有-公共密钥对。用户还会获得关于y的证书Certy。

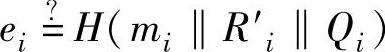

该方案采用Schnorr签名[5]方案。考虑消息m1,m2,…,mk附着有签名s1,s2,…,sk,其中si=(σi,ei,Qi),σi=ri-xei,Ri=gri,Qi=gpriub,并且ei=H(mi‖Ri‖Qi)。(https://www.xing528.com)

用户合作认证这k个签名。在每个验证中,用户将①计算R′i=gσiyei,②判断是否有 。很明显,步骤①涉及两个指数操作,同时步骤②需要一个相等性检查。

。很明显,步骤①涉及两个指数操作,同时步骤②需要一个相等性检查。

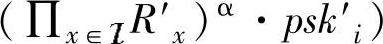

考虑用户ui决定对消息mx(x∈I)做合作认证。ui当前使用化名pidi,并且它具有密钥psk′i=H(pidi)1∕s。为了使别人确信它确实检查了这个签名,ui将输出一个证明Fi=(Fi,1,Fi,2)=(hα, ,其中α∈Zp是随机选择的。证明将被嵌入集成签名消息中(以前仅包含签名的索引)。注意,认证证明Fi不包括签名索引,并且验证者必须使用集成签名来检查应索引的组。

,其中α∈Zp是随机选择的。证明将被嵌入集成签名消息中(以前仅包含签名的索引)。注意,认证证明Fi不包括签名索引,并且验证者必须使用集成签名来检查应索引的组。

对于证明Fi,其他用户均能够使用下列公式检查ui是否已经检查了签名:

注意,Fi是利用psk′i生成的,并且不能被其他用户重复使用。为了提供一个证明Fi,用户本身必须对每个签名执行双指数操作,然后用户vi需要消耗单独的成果来证明它的合作成果。需要注意的是,因为Fi不透露任何索引信息,所以如果没有有效的令牌,用户就无法获得正确的索引信息。这样,验证功能能够被TA有效地控制,并且可以有效地抵制使用假冒认证成果的搭便车攻击(或主动搭便车攻击)。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。