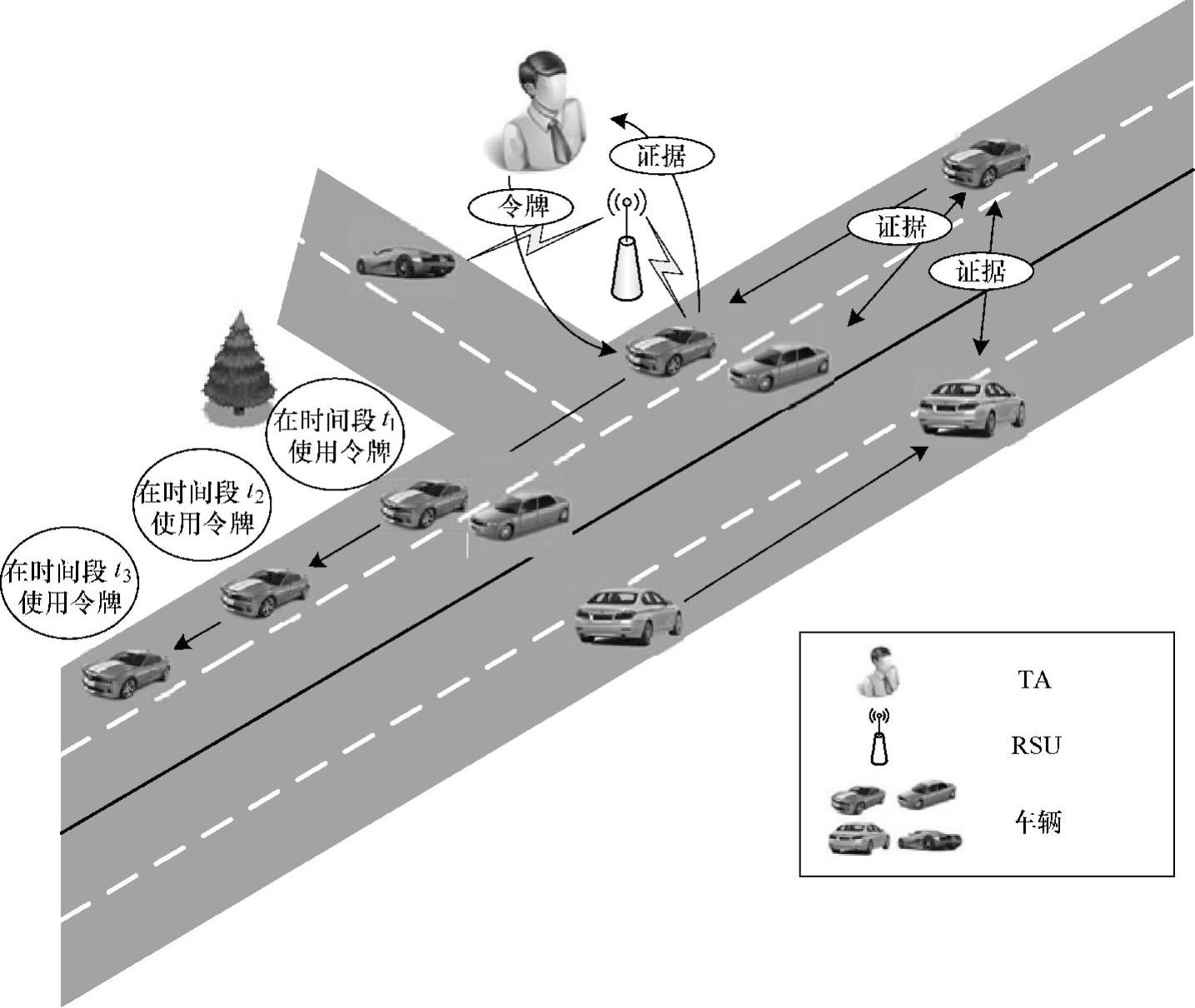

证据-令牌机制的基本原则是在车辆随时间推移所付出的努力与该车辆从别人那里获得的好处之间进行平衡。该机制要求对时间进行分段,TA负责根据时间分段维持这一平衡。当车辆经过RSU时,TA通过RSU接收来自车辆的证据,评估它在过去时间段所付出的努力,并据此将令牌发送回车辆。TA不会重复利用这些证据来计算它们所付出的努力。TA会产生令牌,并将其分发给车辆,以便它们能够验证其他车辆的集成签名。令牌必须是实时性的,否则车辆可能在获得足够多的令牌后与RSU断开连接。图7-3显示了证据-令牌机制。

图7-3 证据-令牌机制

7.4.1.1 车辆收集的证据

在基本方案的步骤1)中,车辆认证一些接收到的原始签名,并在一个时间段内生成一个集成签名。然后它会为它的认证成果创建一个证据,其中包括该时间段、合作车辆的数目x、原始签名的数目y以及包含在集成签名中的原始签名的数目vx,y,并将集成签名和证据发送给其他人。需要注意的是,证据是无法伪造的,并且将被其他车辆公开接收和验证。因为产生和传输证据需要消耗资源,所以每辆车生成的证据的数量是有限的。本节提出了基于地理信息的分布式方案,使车辆能够意识到在本地生成证据的责任。该方法随机和公平地分配生成证据的工作量,并尽量减少证据的数量。这也使好的车辆能够监视潜在的恶意行为。

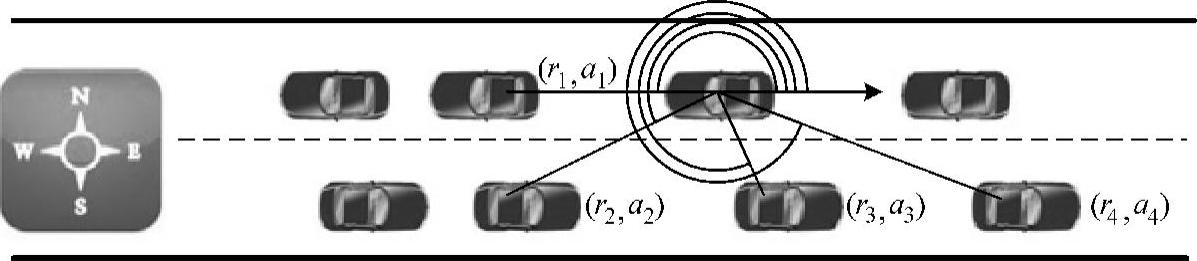

假设车辆用户{v1,…,vx}都知道地理信息(L1,…,Lx),其中Li是一个(纬度,经度)元组,代表用户vi的位置,如图7-4所示。用户vi建立一个以其本身为原点、以向东的方向为极轴的极坐标系。另一个用户vj在这个坐标系统中有其唯一的极坐标(rj,aj),其中rj是vi和vj之间的距离,aj是角度。所有其他车辆可以依据其极坐标以递增的顺序odi={vi,1,…,vi,x-1}排序。所有的用户x都可以获得odi。本方案需要为证据生成设定一个时间上限。用户vi生成的证据是从vi,1开始的。

图7-4 车辆的极坐标系

•如果用户vi,1在给定时限生成了一个证据,用户vi,2将会根据用户vi的成果检查证据的有效性。如果证据不正确,用户vi,2将继续等待。

•如果用户vi,2在给定的时限内没有从vi,1收到有效的证据,用户vi,2将记录下用户vi,1这个不负责任的行为及其当前的假名。然后它将在下面的时间段内接管vi的证据生成责任。如果vi,2没能这样做,则用户vi,3将被调用。因为每个用户都知道自己在odi上的顺序,并且时间上限是固定的,所以如果vj-1输出这个证据,用户vj将负责检查vi的证据。如果检查失败,用户vj将生成证据。

由于车辆的地理信息完全是随机和不可预测的,车辆用户会公平地共享证据生成的工作。当证据的数目等于车辆的数目时,分配给每辆车的证据的数目为最小。如果某辆车不按要求生成证据,则其他车辆将记录其恶意行为,并报告给TA。这种行为也将被认为是自私的。需要注意的是,有一种特殊的情况,即所有x-1辆车都是不负责任的,但出现这种情况的概率是非常小的。(https://www.xing528.com)

7.4.1.2 由TA生成的令牌

TA能够平衡车辆的工作量和使车辆从其他车辆获得的好处。基于上述证据,TA检查由用户vi在以前时间段生成的集成签名si,c的数目,然后根据所提供的证据向用户vi分配多个令牌。每个令牌仅在特定的时间段内有效。如果用户vi提供了足够的证据证实其正确的行为,TA会给用户vi分配大量的令牌,使vi可以在很长一段时间内从其他的车辆获得好处。另一方面,如果vi不能提供预期数量的证据,TA会给vi分配较少的令牌,从而使vi在与下一个RSU联系之前没有足够的令牌。

本章在安全合作认证中采用了基于身份的签密(IBSC)技术[3,4]。IBSC方案可以用于控制认证的能力,例如验证了一组原始签名之后,用户可以加密集成签名,使得其他用户在进行相应的解密后知道哪些签名已经被验证。具体来说,IBSC方案包括以下5种算法:设置;密钥生成;令牌生成;签密;解密和验证。

•设置:TA选择G和GT,它们是同一个大序列q中两个有限循环组。假设G和GT配备成一个配对,即一个非退化和高效的计算双线性映射e:G×G→GT,并存在 ,h∈G,

,h∈G, a,b∈Zq,e(ga,hb)=e(g,h)ab[3]。TA选择G组的一个生成元g。此外,它还选择随机指数β∈Zq及两个加密散列函数H:{0,1}∗→G和H1:G2→{0,1}n。TA设置gpub=gβ。该系统的公共参数是(G,GT,e,q,g,gpub,H,H1,n)。

a,b∈Zq,e(ga,hb)=e(g,h)ab[3]。TA选择G组的一个生成元g。此外,它还选择随机指数β∈Zq及两个加密散列函数H:{0,1}∗→G和H1:G2→{0,1}n。TA设置gpub=gβ。该系统的公共参数是(G,GT,e,q,g,gpub,H,H1,n)。

•密钥生成:TA将伪标识pidi及密钥pski=Qβi=H(pidi)β分配给用户vi。

•令牌生成:如果用户vj在过去的时间段t-1提供了的足够的证据,则TA为时间段t向vj分配tkt=H(t)β个令牌。

•签名加密:在用户vi验证了一组原始签名后,它对随后的消息m计算签名并对其加密,m表示组索引。用户vi选择一个随机数rs,re∈Zq,生成一个集成签名si,c=(s1,s2)=(grs,pski·H(m)rs),并输出密文C={(m‖si,C)⊕H1 ,H(t))),

,H(t))), 。

。

•解密和验证:如果用户vi已经获得了令牌tkt,它将执行解密,并通过m‖si,c=C⊕H1(e(gre,tkt))获得集成签名si,c,然后通过检查是否存在e(s2,g)=e(H(pidi),gpub)e(H(m),s1)来验证索引为m的组。

本章基于IBSC方案设计了证据—令牌机制,使得任何没有有效令牌的用户都无法获得集成签名。该IBSC方案可以有效地控制验证能力,但仍然无法抵御搭便车攻击。例如如果一个恶意用户直接使用他人的合作成果生成一个综合签名,即使它根本没有检查原始签名,其他用户也无法检测到这种恶意行为。下面的章节将要求每个用户额外输出认证证明,以表明由他们个人实现的认证成果。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。