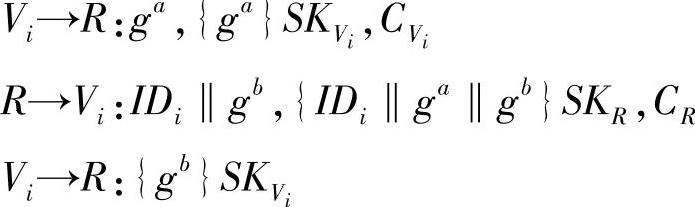

当车辆Vi检测到RSU Ri的存在(例如通过Ri的hello消息),Vi发起和Ri的双向认证过程并建立共享密钥,该过程通过采用Diffie-Hellman密钥协商协议[9]完成基于公钥签名方案帮助抵御中间人(MITM)攻击。双向认证和密钥协议流程如下所示:

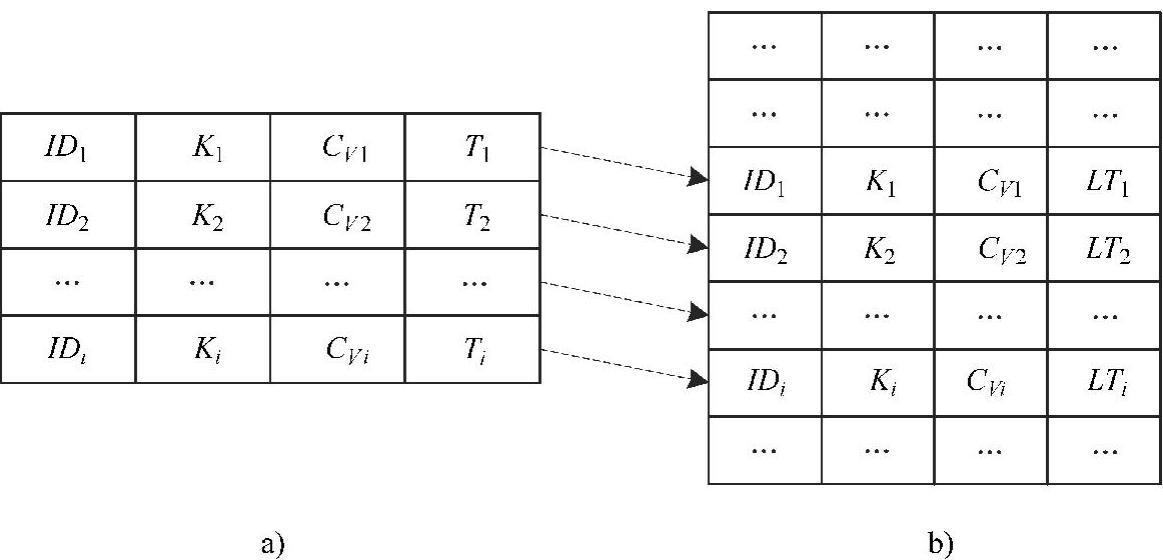

式中,ga和gb是Diffle-Hellman密钥协商协议的元素;Ri和Vi之间的共享密钥是Ki←gab。当从Vi收到第一个消息时,Ri可以认证Vi的公钥证书CVi,成功验证后,Ri可以从证书CVi获得Vi的公钥PKVi,然后使用PKVi认证ga的签名{ga}SKVi。用类似方式,Vi验证Ri。如果上述三个过程通过,那么双向身份验证成功。同时,在第二步中,Ri为车辆Vi分配一个伪标识IDi,该伪IDi唯一地与Ki关联(为了保护隐私,车辆不能有唯一的伪ID,这种情况将5.3.5小节中讨论。为便于描述,本节假设车辆分配了唯一的伪ID)。通过IDi,Ri可以知道哪些车辆发送了消息,可以通过共享的对称密钥进一步验证消息的真实性,因此Ri在本地数据库维护了一个ID密钥表,见图5-4a。当车辆出了RSU的覆盖范围,车辆更新它们的匿名证书,例如车辆选择新的公钥/私钥对[2]对消息进行签名。在图5-4a中,Ti表示R从Vi收到的最后一个消息的时间,Ti用于确定记录的新鲜度。如果R的当前时间和Ti之间的间隔超出了预先定义的阈值,那么对应于Ti的记录将从ID密钥表中删除并存储到用于追溯目的的跟踪证据表中,见图5-4b。图5-4b中的LTi是用来控制跟踪证据的保存的时长,在现实中该时间是由权威机构决定的,远远大于图5-4a的Ti。跟踪过程的细节将在下一节中讨论。

(https://www.xing528.com)

(https://www.xing528.com)

图 5-4

a)ID-密钥表 b)跟踪证据表

为了RSU可以快速地定位与伪ID对应的数据,提高搜索和查询速度,需要为这两个表建立索引。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。