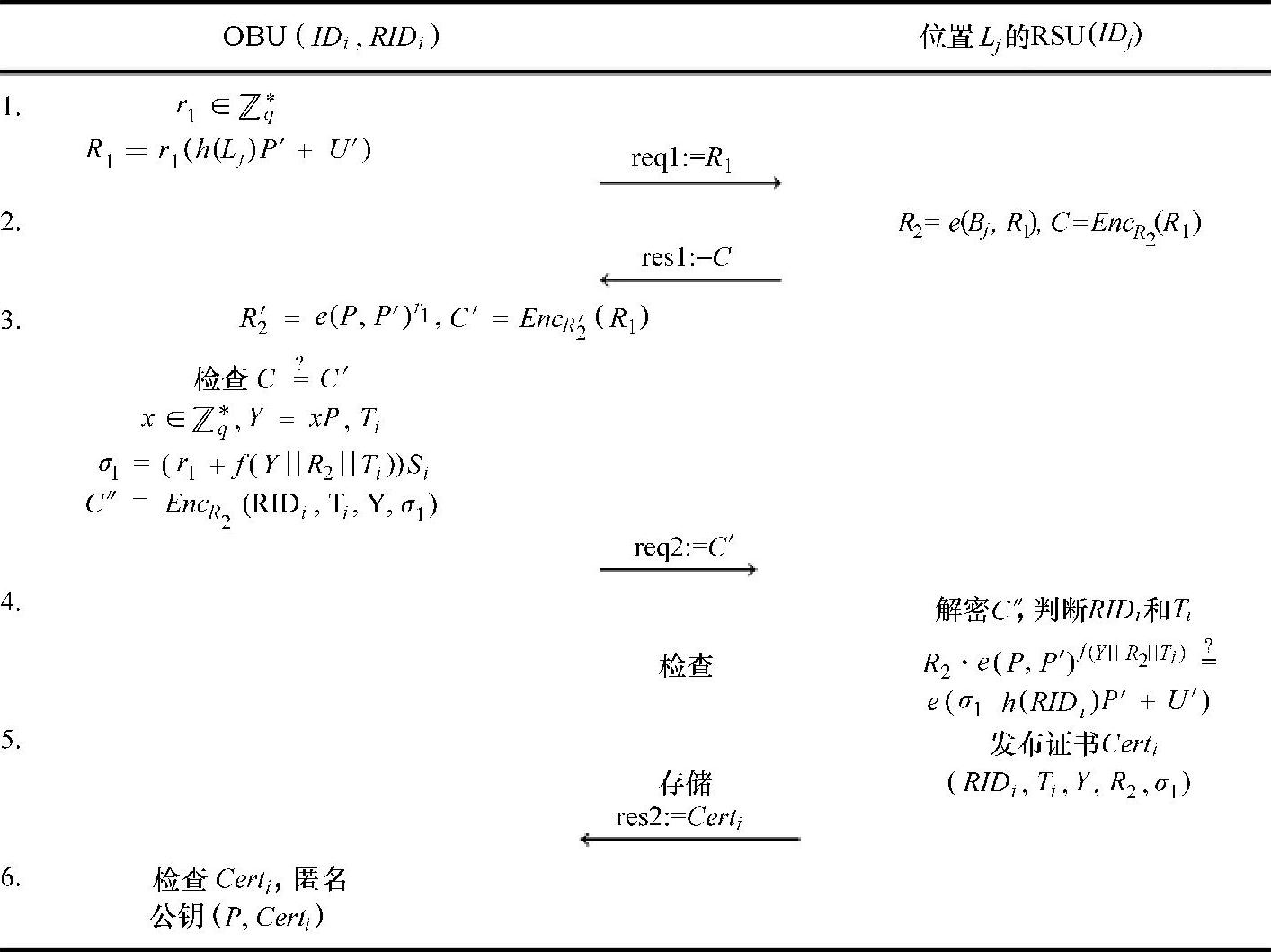

一般情况下,每个OBU需要准备大量的存储资源来保存巨大的撤销列表,本书提出的协议避免了这个缺点,当OBU是通过RSU传递时,每个OBU向RSU请求一个短时匿名密钥证书,此外针对撤销问题,当OBU请求短时匿名密钥证书时,RSU将检查OBU是否在新的更新撤销列表中(从TA检索),如果在列表中,RSU不会采取任何行动更新证书撤销列表。本节主要描述OBU短时匿名密钥证书的生成,图3-2显示了OBU短时匿名密钥生成,详细的协议步骤描述如下。

图3-2 OBU短时匿名密钥生成

带有身份IDi和伪id RIDi的OBU使用下列的请求响应协议从位置Lj的RSU请求短时匿名密钥对。

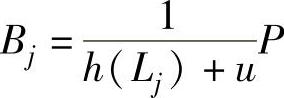

步骤1:当OBU移动到位置Lj,首先应该验证RSU以确定是否OBU应该将它的伪id RIDi发送给RSU用来请求短时匿名密钥。如果RSU没有通过认证,那么OBU就会有将它的伪id暴露给攻击者的风险,所以OBU选择随机数r1∈Zq∗使用位置信息Lj计算R1=r1(h(Lj)P′+U′)∈G′,并且发送req1:=R1给位置Lj的RSU。

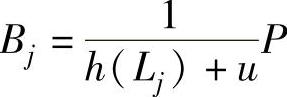

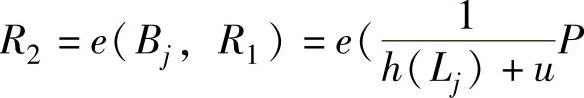

步骤2:收到req1:=R1后,RSU使用位置敏感的私钥 计算R2=e(Bj,R1),用安全密钥R2加密R1为C=EncR2(R1)并发送res1:=C给OBU。

计算R2=e(Bj,R1),用安全密钥R2加密R1为C=EncR2(R1)并发送res1:=C给OBU。

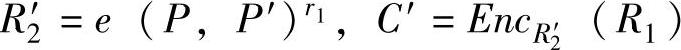

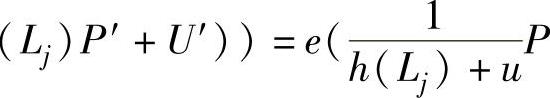

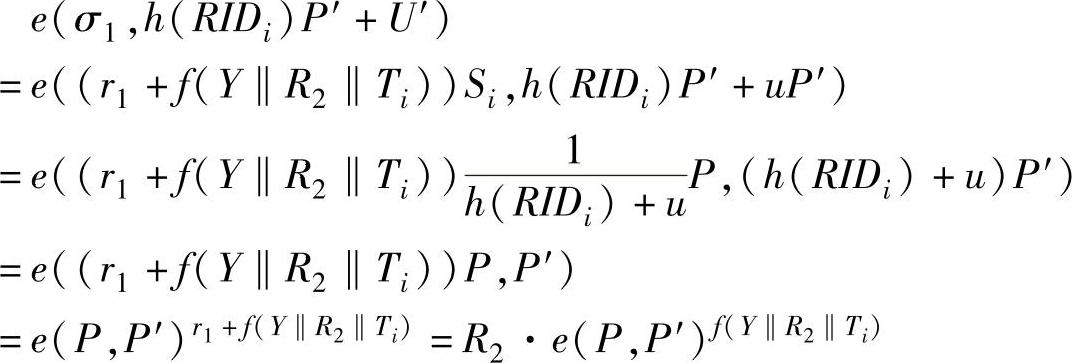

步骤3:OBU计算 并且检查

并且检查 关系,如果是正确的,那么RSU通过认证,OBU可以发送伪id RIDi用来申请短时匿名密钥;否则RSU不能通过认证,因为

关系,如果是正确的,那么RSU通过认证,OBU可以发送伪id RIDi用来申请短时匿名密钥;否则RSU不能通过认证,因为 ,r1(h

,r1(h ,r1(h(Lj)+u)P′)=e(P,P′)r1=R2′。

,r1(h(Lj)+u)P′)=e(P,P′)r1=R2′。

然后OBU选择短时有效周期Ti,和随机数 一起作为它的短时匿名私钥,并计算周期Ti内的相关公钥

一起作为它的短时匿名私钥,并计算周期Ti内的相关公钥 。同样OBU使用它的私钥Si=

。同样OBU使用它的私钥Si= 计算

计算 ,计算

,计算 Y,σ1),然后发送请求req2:=C″到RSU。

Y,σ1),然后发送请求req2:=C″到RSU。

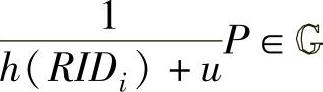

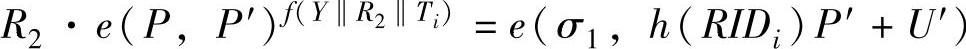

步骤4:当收到req2:=C″后,RSU首先从C″和R2中解密(RIDi,Ti,Y,σ1),然后从TA得到的最新的更新撤销列表中检查伪id RIDi的有效性,如果RIDi在撤销列表中,RSU拒绝发布短时匿名公钥Y证书并且终止协议,否则RSU检查有效周期Ti,因为长的有效周期Ti可能会导致无效证书的继续有效和被攻击者跟踪的风险,所以Ti不是有效的,那么RSU同样拒绝发布证书,否则OBU检查 ,如果满足,OBU认证通过,否则OBU不能通过认证,因为

,如果满足,OBU认证通过,否则OBU不能通过认证,因为

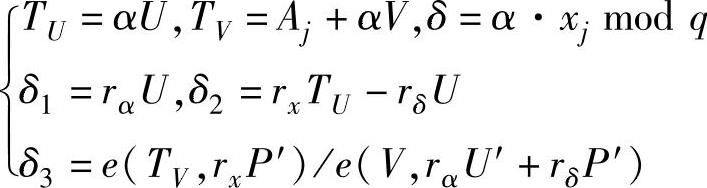

步骤5:一旦OBU认证通过,RSU根据短时匿名公钥Y发布证书Certi给OBU。首先RSU选择四个随机数α,rα,rx,rδ∈ZZq∗并且计算TU,TV,δ,δ1,δ2,δ3,其中

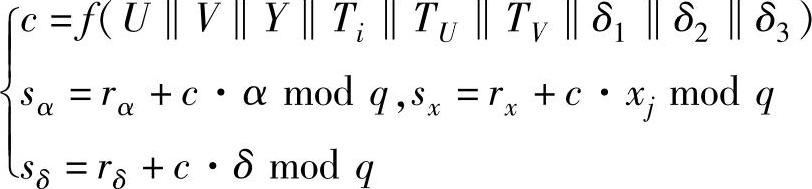

然后RSU计算c,sα,sx,sδ∈ZZq∗,其中

最后,RSU设置证书Certi=(TU,TV,c,sα,sx,sδ)并且发送res2:=Certi给OBU。另外为了维护可追溯性,RSU同样存储(RIDi,Ti,Y,R2,σ1)在本地证书列表中。

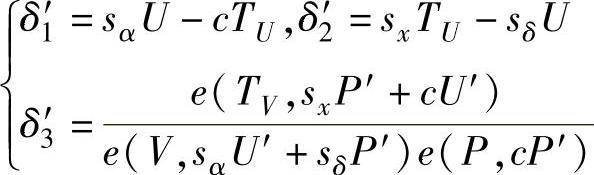

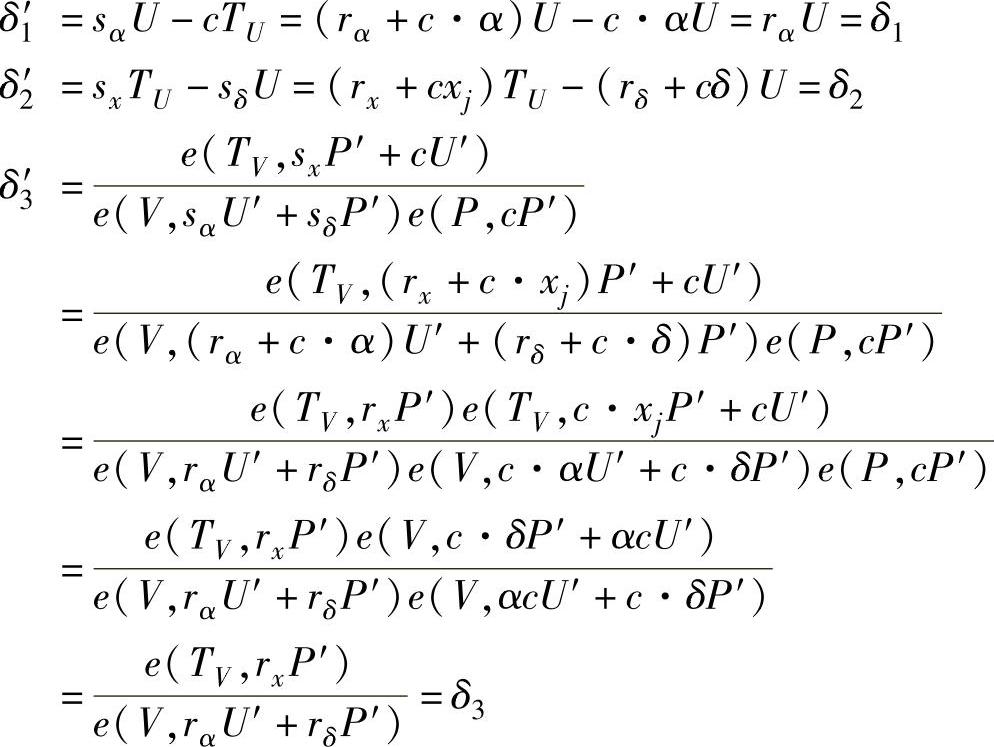

步骤6:为了检查证书Certi的有效性,OBU计算δ1′,δ2′,δ3′,其中

检查c=f(U‖V‖Y‖Ti‖TU‖TV‖δ1′‖δ2′‖δ3′),如果满足,Certi有效,否则是无效的。最后OBU在有效的周期Ti内保存短时私钥x和相关的匿名公钥(Y,Certi)。3.3.2.1 校正

根据双线性对的特点,应该根据下面的三个关系对其进行校正。

3.3.2.2 安全

OBU短时匿名密钥生成是由OBU和RSU之间的请求-响应协议完成的。下面本章将对双向认证和短时证书的匿名性进行安全性检测。

•OBU可以快速地认证位置Lj上的RSU,在步骤2,如果RSU返回C=EncR2(R1),其中,R2=e(P,P′)r1,那么OBU可以认证RSU,因为没有相应的位置敏感密钥 ,攻击者是不能从R1=r1(h(Lj)+u)P′计算出正确的R2=e(P,P′)r1。

,攻击者是不能从R1=r1(h(Lj)+u)P′计算出正确的R2=e(P,P′)r1。

•RSU同样也可以有效地认证带有伪id RIDi的OBU。在步骤4,如果公式成立,那么RSU可以认证OBU,因为是关于RIDi的基于身份的签名,经过证明对相应的选择消息和ID攻击是安全的,所以没有对手可以启动模仿RSU攻击。

•短期证书Certi是匿名的。因为群签名技术可以实现匿名认证,因此步骤6中采用群签名构建的短期证书Certi可以被视为Boneh et al.VLR群签名[18]的一种变体,它不仅继承了原始版本匿名身份验证的属性,还提供权威机构跟踪功能作为短群签名[19]。因此短期证书Certi可以实现匿名的属性,确保OBU位置隐私的保护,因为没有人可以通过Certi判断OBU的位置。

3.3.2.3 讨论(https://www.xing528.com)

上节描述的步骤1~步骤5必须在RSU的有效覆盖内执行,因此短时匿名密钥生成必须有严格的时间限制,可能会对车辆速度和路上的车辆密度有限制。为了检查性能,本书首先计算这些步骤的时间开销(Tk)。G中的点乘法和配对计算是主要的计算开销,因此只针对这些操作进行计算。

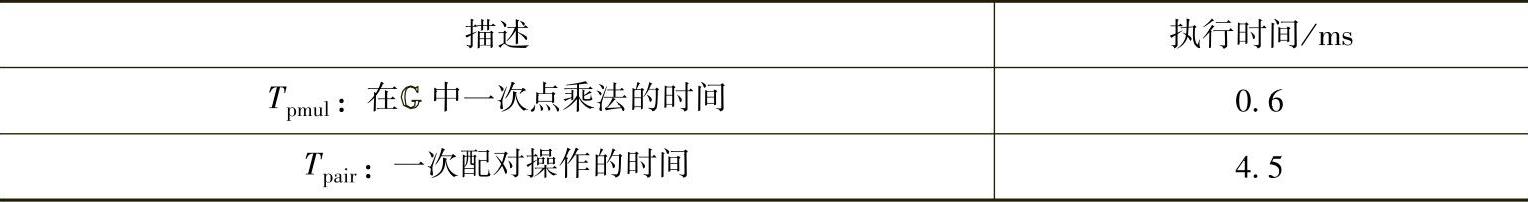

表3-2给出了当嵌入度k=6和160bit的q的MNT曲线[20]的测量处理时间(以ms为单位)。该计算是在英特尔奔腾IV 3.0-GHz[21]机器上执行的。从执行时间的结果可以看出:

Tk=13Tpmul+6Tpair

=13×0.6+6×4.5=34.8ms

下面的假设同样模拟了真实的场景:

•车辆的平均速度(用v表示)是10~40m/s(或者36~144km/h)。RSU的有效覆盖范围(用Rrange表示)是300m。

•车辆密度(用d表示)考虑四车道双向高速公路场景下覆盖范围是100~400。

表3-2 密码操作执行时间

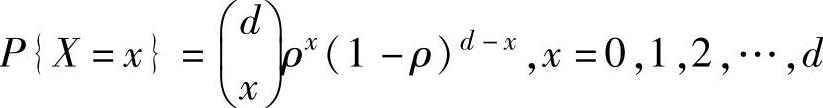

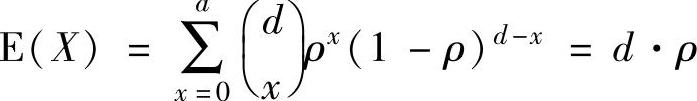

•在RSU有效的覆盖范围内,每个OBU单独地从RSU请求一个短时匿名公钥证书。p是每个OBU发出请求的概率,X是一个随机变量,表示在全部d个OBU中请求的OBU数量。X是二项式分布■(d,ρ),因此

和数学期望值

这里期望值E(X)表示短时匿名公钥证书的平均请求数量,可以表示为

Sreq=E(X)=d·ρ

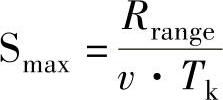

为了测量RSU有效服务能力,本书首先估算最大的RSU可以处理的匿名密钥数量(用Smax表示)。在车辆的平均速度v下,对有效的RSU覆盖范围Rrange和时间开销Tk,有

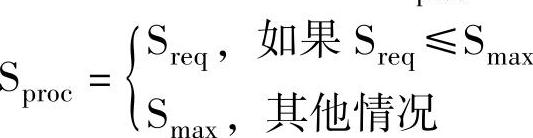

然后计算真正处理的匿名密钥的数量(用Sproc表示)为

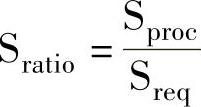

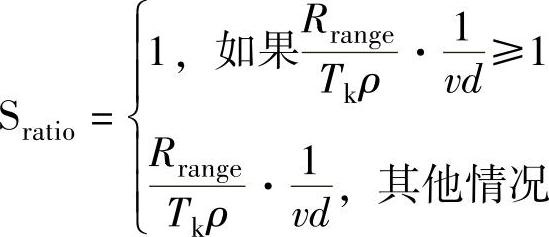

定义RSU有效服务比率(用Sratio表示)为

那么Sratio可以用下面的公式估计

当Rrange=300m,Tk=34.8ms,p=0.8时,RSU有效服务比率随着密度d和速度v变化,如图3-3所示,其中100≤d≤400和10≤v≤40。同样,可以看出RSU在大多数情况下可以高效地处理OBU的短时匿名公钥证书,并且与平均车辆速度v和车辆密度d成反比,可以看出本书提出的OBU短时匿名密钥生成协议是可行的。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。