一个无线用户在访问网络之前,必须先经过用户认证并与一个AP建立联系,所谓联系即绑定该无线用户和某个AP。认证目的有两个方面:一是验证消息的发送者是合法的,而不是冒充的,即实体认证;二是验证消息的完整性,验证数据在传输和存储过程中是否被篡改、重放或延迟等。无线网络主要提供两种认证方式:开放系统认证和共享密钥认证。另外,也使用MAC地址过滤对用户进行认证。

1.开放系统认证

开放系统认证是IEEE 802.11标准必选的认证方式。此方式是在用户提出接入请求时,比较用户的SSID与AP的SSID,若两者一致,用户才能与AP建立联系,否则请求被拒绝。SSID最初是被用来在逻辑上区分多个无线子网的,它实际上是一个子网名称,安装时设置并且可以更改。在这里SSID被作为一种安全机制来使用,在一个无线子网中的所有用户必须设置与AP相同的SSID才能与AP建立联系,并被接入网络。显然,开放认证方式存在严重的安全问题,任何人只要知道网络的SSID,就能接入网络。事实上,要探知AP所设置的SSID十分简单,因为每个AP发出的指示信号帧中都包含此信息。因此仅仅使用这种认证方式是不安全的。

2.共享密钥认证

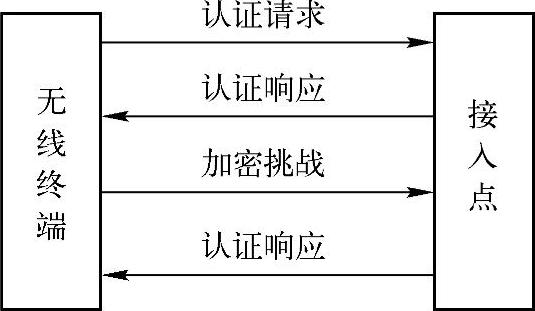

共享密钥认证通过一个共享密钥的方式来控制用户对网络资源的访问。由于所使用的认证密钥与WEP数据加密算法的密钥相同,因此要想完成共享密钥认证,用户需配置一个静态的WEP密钥。共享密钥认证过程如图9-4所示。

1)用户向AP发出认证请求。

2)AP返回一个随机字符串(如A2B%CQUPT)作为认证响应。(https://www.xing528.com)

3)用户端使用本地配置的WEP密钥对收到的这个字符串进行加密,并将结果发回AP,如E(A2B%CQUPT)。

4)AP解密用户发来的密文,如果与开始发出的字符串一致,即D[E(A2B%CQUPT)]=A2B%CQUPT,则回复一个认证响应信息同意用户接入。

图9-4 共享密钥认证过程

共享密钥认证与开放系统认证相比要安全得多,但问题仍然存在,所有用户共享同一个密钥,系统无法辨别一个独立用户。另外,由于WEP和用户认证使用相同的密钥,知道任何一个就解决了两个需要。必须指出,IEEE 802.11未能提供AP与用户间的双向认证,也就是用户无法鉴别AP的合法性,如果一个非法的AP被放入网络,则合法用户会在不知不觉中被截获数据。

MAC地址即网卡的硬件地址,任何一块网卡都有一个全球唯一的长度为48bit的MAC地址。许多厂家的AP产品提供MAC地址过滤功能,通过建立访问控制地址列表(ACL)来控制用户接入,以增强安全性。MAC地址过滤允许在ACL中预先指定了MAC地址的用户,可以认证并接入。这种方式确实增强了安全性,但是手工配置地址列表耗费时间,容易出错,只适合变动不大的小型网络。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。