从20世纪70年代开始,DES得到了广泛的应用,并且经过了五次重新评估和确认。尽管如此,DES用户仍然总是觉得不安全。随着计算技术的发展,特别是计算机速度的提高以及分布式计算机复杂度的增强,使得许多DES用户开始怀疑DES的有效性和安全性已逐步减弱,他们认为DES存在一些安全隐患和缺陷。

自1975年来,许多机构、公司和学者对DES进行了大量的研究与分析,讨论DES中可能存在以及已被证明存在的缺陷集中在以下几点。

1.存在弱密钥和半弱密钥

DES若出现子密钥满足K1=K2=…=K16这样的种子密钥K称为弱密钥。弱密钥不受任何循环移位的影响,并且只能得到相同的子密钥,所以由全0或全1组成的密钥显然是弱密钥。此外,在生成子密钥的过程中,种子密钥会被分成C0、D0两部分,并且每部分都独立进行移位,如果C0、D0分别为全0或全1时,也是弱密钥,这样的弱密钥有4个。

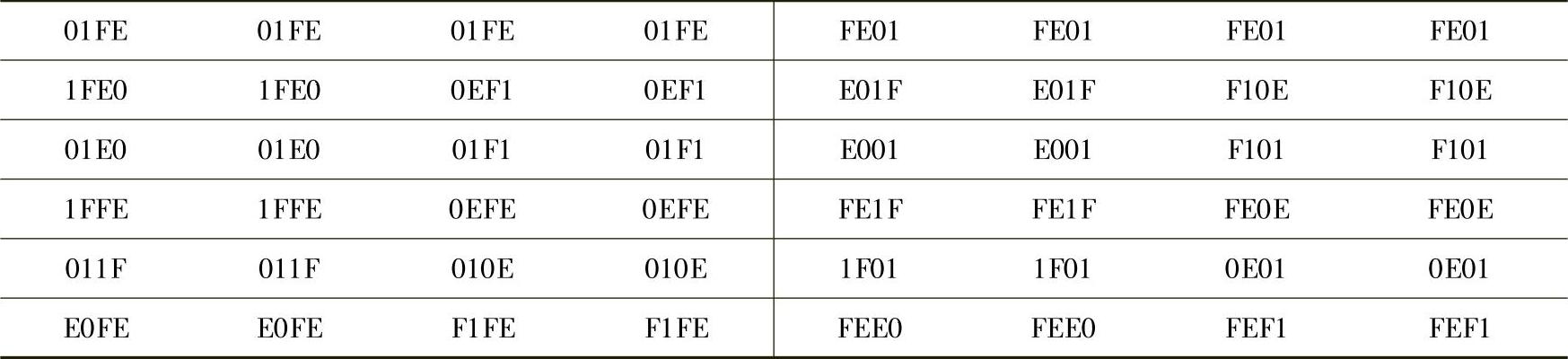

有些种子密钥只能生成两个不同的子密钥,每个子密钥被用在8次循环中,这样的种子密钥K称为半弱密钥。DES至少有12个半弱密钥,半弱密钥将导致把明文加密成相同的密文。表4-9列出了12个半弱密钥。

表4-9 DES的半弱密钥(https://www.xing528.com)

2.有效密钥长度偏短

在DES的安全性争议中,批评较多的是针对DES密钥长度偏短问题。在DES成为标准时,采用的密钥是56bit,其密钥量仅为256约为1017个,难以抵抗穷举搜索攻击。因为在DES使用后期,一些政府机构和其他大型组织能够使用专用机器通过穷举攻击在数小时内搜索完整个56bit的密钥空间。

3.S盒的安全性疑义

DES密码体制的安全性依赖于非线性的S盒。S盒的内容最初是由IBM的设计小组确定的,不过他们后来按照NSA的要求进行了修改。S盒设计的详细准则一直没有公开,致使许多密码学家怀疑S盒设计中可能包含陷门。不过,NSA提议的修改优化了S盒,并且能够抵抗差分密码分析攻击。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。