IEEE 802.1x是由IEEE委员会802小组提出的鉴权结构。这个结构并不是一个什么单独完整的协议,不过这些结构却指导着不同功能的定义,这里讲的功能就是指在本地局域网络(无论什么类型,例如以太网、PLC网等)中设置用户鉴权服务器。

IEEE 802.1x的结构被称作基于端口的网络访问控制,它基于两个要素:EAP(Extensive Authentication Protocol,可扩展鉴权协议)和RADIUS(Remote Authenti-cation Dial-In User Server,远程鉴权拨入用户服务器)协议。

端口在这个鉴权结构中扮演重要的角色。端口定义了局域网络结构中任意附属设备的类型。与以太网类似,在PLC网络中两个机器的连接便视作一个端口。

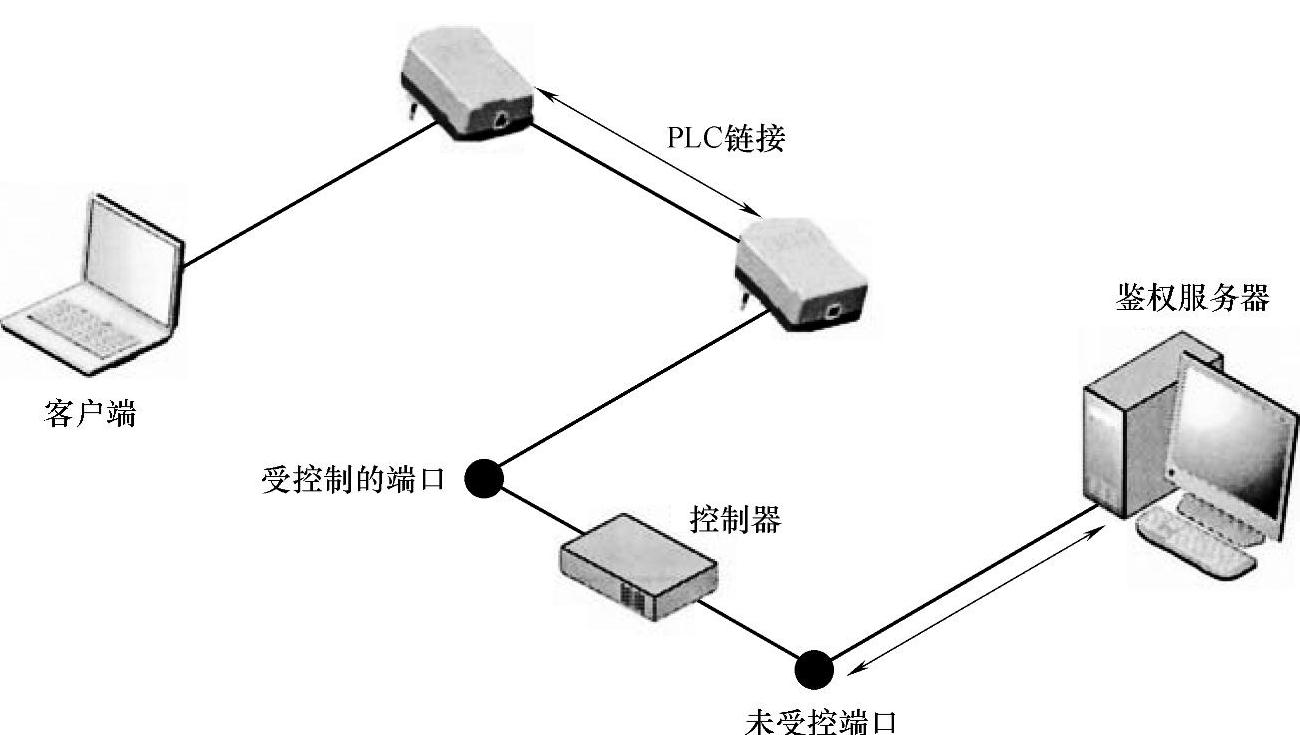

图4.13展示了IEEE 802.1x的结构。它包含了3个的元素:

图4.13 IEEE 802.1x鉴权架构

1)一个客户端,它通过其他工作站接入网络。

2)一个控制器,通常是一个交换机或者路由器,它用来传递和控制在任何请求者和鉴权服务器之间的通信。

3)一个鉴权服务器,用来鉴权用户。

对于每一个端口,网络流量可能被监控也可能不被监控。在用户和控制器之间,端口被控制,从而确保端口中只传递着请求—回应类型的EAP鉴权信息。任何其他类型的数据都会被拒绝。相反,在控制者和鉴权服务器之间,传输介质被认为是安全的,所以任何类型的业务都会被接受。

在IEEE 802.1x中,鉴权是基于EAP和RADIUS的。

RADIUS和Diameter

IEEE 802.1x没有在服务器端定义特殊的鉴权协议。在客户端可以使用两种客户服务器鉴权协议,即RADIUS和Diameter。最简单的RADIUS已经成为所有IEEE 802.1x结构的默认服务器。Diameter的主要缺点是,它是基于SCTP(Stream Control Transmission Protocol,流控制传输协议)传输层的,并且在TCP层使用较少。

EAP

EAP原本是为PPP(点对点协议)定义的。它是现存的PAP(密码鉴权协议)和CHAP(口令握手鉴权协议)的扩展。与这两种协议相比,EAP提供多种简便的鉴权方法。因为EAP只是传输鉴权方法时的外壳,所以EAP才显得简单。

在IEEE 802.1x的PLC结构中,共有5种EAP鉴权方法:

1)EAP-MD5。这个方法是基于哈希函数(MD5)的。鉴权时,使用者提供一个登录密码,MD5将该密码的摘要传输到想要鉴权的服务器。这个方法并不是很可靠的,虽然只有摘要在网络上传输而非登录密码。Windows XP SP1并不支持此种方法。

2)EAP-TLS。TLS(传输层安全)是一个实施安全连接的方法。客户和服务器之间的相互鉴权,数据加密和动态密钥管理共同组成了它的功能。TLS是SSL3.0的基础(在HTTPS中可以找到),是一个被许多网站(比如银行网站、在线预约网站等)使用的协议。除了加密,EAP-TLS和TLS的特点相同,但是它们都被封装在EAP包中。

3)EAP-TTLS。EAP-TTLS(TLS通道)是一种基于两个通道的Funk软件解决方案。第一个被用来采取EAP-TLS进行鉴权,第二个通道由制造商来选择确定鉴权方法(例如:EAP-MD5、PAP、CHAP等),从而确保传输安全。

4)PEAP。PEAP是一个由Microsoft、RSA和Cisco Systems提供的鉴权方法。和EAP-TTLS一样,PEAP基于两个通道,但两个通道都用作EAP-TLS鉴权。

5)LEAP。又称轻量级的EAP,是由Cisco提供的。它是一个轻量级的解决方案,但是具有相同的功能,如客户和服务器之间的相互鉴权,以及动态密钥管理。

虽然这些方法都是基于客户和服务器之间的相互鉴权的,但为安全传输数据的鉴权诸多方法本身并不是完美无瑕的。比如MIN(Man In the Middle,中间人)攻击就可以在客户和服务器之间放入攻击者,解密信息和截获一个客户的鉴权,然后在当前位置鉴权攻击者。

综上所述,IEEE 802.1x是一个采取增加管理NEK安全性的物理帧的方法,是提高PLC网络安全性的解决方案。

(https://www.xing528.com)

(https://www.xing528.com)

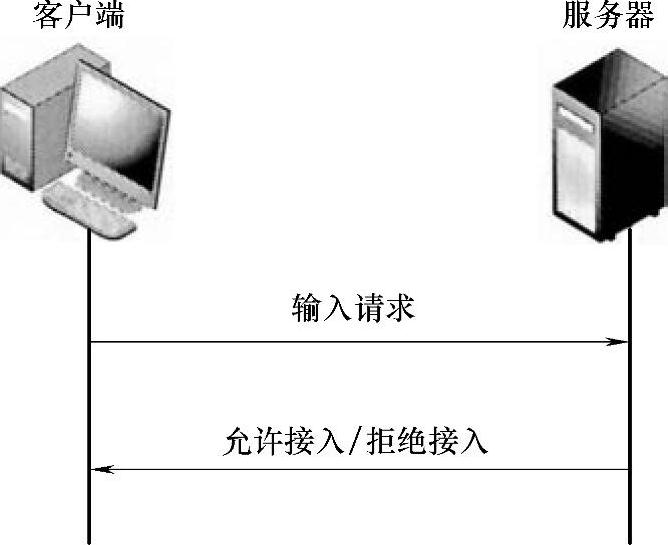

图4.14 RADIUS谈判

RADIUS

RADIUS是集中用户鉴权和授权协议。最初是用于远程接入的,目前在许多环境下得到使用,例如VPN和Wi-Fi接入点,并且已经成为一个IETF标准(RFC2865)。

它在ISO结构位于4层之上,并使用了UDP传输协议,提升传输速度。它采用的是基于客户端—服务器结构。

如图4.14所示,客户端发送服务器连接属性。服务器和客户之间的鉴权依靠共享的密钥进行,而这个密钥由一个密钥和一些用户属性组成。鉴权时,服务器发送一个口令要求(challenge)给客户,只有掌握共享密钥者才能响应这个口令请求。RADIUS检查客户发送的属性,并且检查对口令的响应,当属性和响应都无误时,将接受客户。

PLC中的IEEE 802.1x

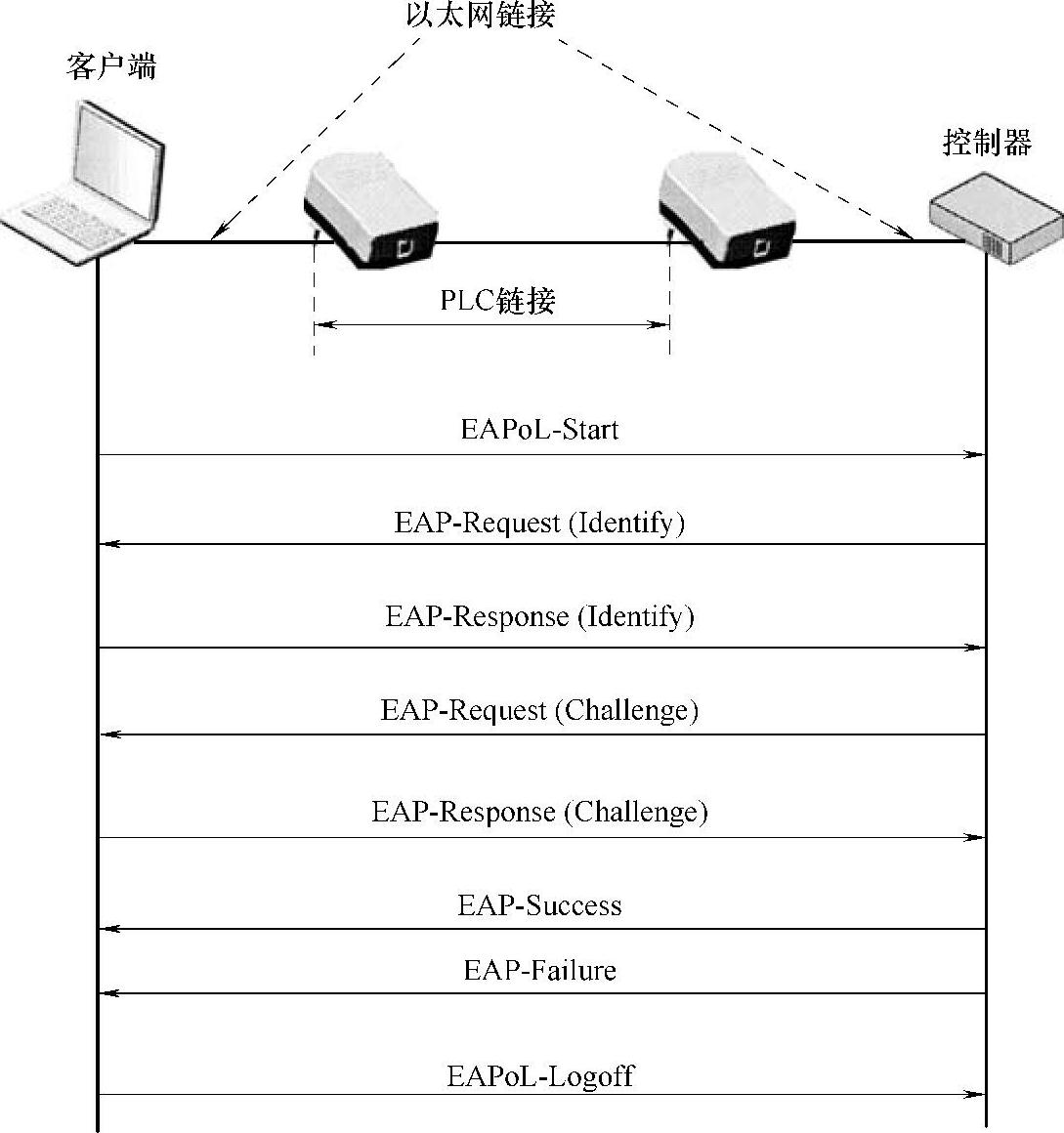

EAPoL(EAP over LAN)是EAP的一个版本。这个版本在以太网和像PLC网络那样的Wi-Fi局域网中使用。从客户终端和RADIUS之间的连接角度看去,EAPoL就是一个以太网的数据封装。图4.15展示了一个交换EAPoL信息实现对一个工作站的接入进行鉴权的过程。

图4.15 接入点和站点之间EAPoL的交互示意图

鉴权通常是由一个工作站发送EAPoL-Start要求来进行初始化的。接入点向工作站发去多个问询请求并且要求其必须回答。当接收到确认工作站被鉴权的EAP-Success信息或者有EAP-Failure信息时,鉴权阶段结束。当收到EAP-Failure信息时,鉴权失败。工作站随时都可以发送EAPoL-Logoff请求,这意味着工作站撤销鉴权。

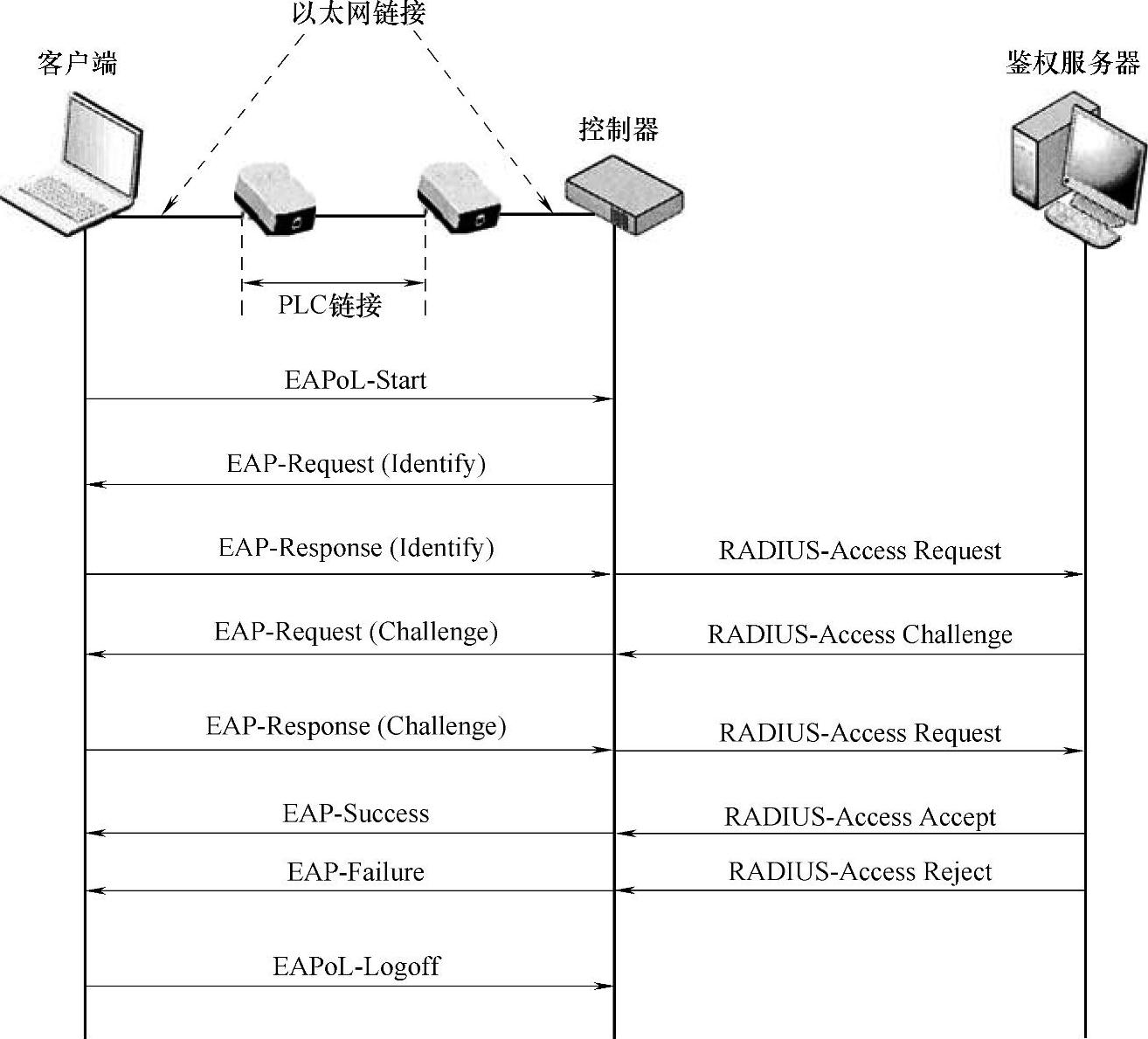

如图4.16所示,IEEE 802.1x使用鉴权服务器,其中由接入点来转发信息。鉴权阶段只能被工作站初始化。在收到鉴权要求之后,接入点请求工作站使用一个EAP-Request验证自己(身份验证)。当工作站根据该请求在接入点使用EAP-Re-quest验证自己之后,这个请求被传送到鉴权服务器(接入请求)。

图4.16 IEEE 802.1x的鉴权过程

通常,工作站和鉴权服务器共享一个秘密(由使用不同的鉴权方法确定,包括密钥、密码、证书)。当鉴权服务器收到来自于连接在PLC网络上的客户发送来的请求时,它就发送包含问询工作站的接入口令信息。这个问询只能由工作站和鉴权服务器所共享的密钥解决。如果这个接入口令信息没有被解决,工作站就不能验证自己;如果口令正确,鉴权服务器就会验证工作站。此时,工作站就可以通过它与已经接入PLC局域网络的PLC设备之间的控制端口进入网络。

尽管任何类型的支持EAPoL的服务器都可以被用做鉴权服务器,但使用最广泛的还是RADIUS。

虚拟个人网络

虚拟个人网络(VPN)为客户和服务器之间提供了一个端到端的安全隧道。VPN用来辨别和鉴权,以便加密网络传输的任意数据流。

对数据来说,IPsec是在VPN中最常使用的协议。前面曾经提到的IPsec标准根据不同安全等级的需求,采用的协议和算法是不同的:

1)由公钥电子签名(RSA)进行鉴权;

2)由哈希函数(MD5)控制真实性;

3)由对称算法加密,如DES、3DES、AES、IDEA、Blowfish等。

使用VPN是保护无线网络的最可靠的方法,这个方法也是最常用的。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。