由于OMEDP方案不能抵御合谋攻击,因此OMEDP方案也不能保证前向和后向安全性,当有超过门限值数量的节点加入或退出时,它们可以合谋得到加入前或加入后的密文。在IKMS加密方案中,密文的安全性取决于加密密钥,而加密密钥不仅由主密钥Qs控制,而且也受到加密者随机选择随机数r控制,因此即使主密钥Qs泄漏,单个攻击者也不能恢复出加密密钥。方程f(x)、g1(x)、g2(x)的系数对新加入者和退出者都是未知的,因此新加入者和退出者不能根据方程计算密钥碎片,当节点加入网络中时,KMC更新方程g2(x),并更新对应的![]() 值,使得新加入者在解密中使用

值,使得新加入者在解密中使用![]()

![]() 只能恢复出更新后的主密钥

只能恢复出更新后的主密钥![]() 而由于新加入者没有

而由于新加入者没有![]()

![]() 不能恢复更新前的主密钥Qs=Sk1Sk2P,从而保证了密钥更新的后向安全性;当节点退出网络时,同理KMC更新方程g2(x),并更新对应的

不能恢复更新前的主密钥Qs=Sk1Sk2P,从而保证了密钥更新的后向安全性;当节点退出网络时,同理KMC更新方程g2(x),并更新对应的![]() 值,使得退出者在解密中只能恢复出更新前的主密钥Qs=Sk1Sk2P,而由于没有

值,使得退出者在解密中只能恢复出更新前的主密钥Qs=Sk1Sk2P,而由于没有![]() 不能恢复出更新后的主密钥

不能恢复出更新后的主密钥![]() 从而保证了前向安全性。

从而保证了前向安全性。

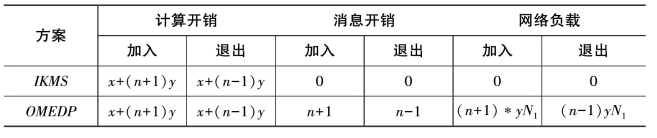

表3.1 IKMS与OMEDP更新性能比较(https://www.xing528.com)

在IKMS方案中,非加入或退出节点无需更新自己的秘密值,因此消息开销和网络负载为零,KMC为重新计算主密钥,需要重新对V*和![]() 的值更新,新节点加入时计算量为α+(n+1)(β-1)次倍加运算,节点退出时,计算量为α+(n-1)(β-1)次倍加运算。在OMEDP方案中,当有节点加入或退出时,为了前向和后向安全性,需要重新执行协议一次,为每个成员发送新的秘密主密钥碎片,设门限密钥方程的次数也为α+β-2次,且加密者拥有x份碎片,解密者拥有y份碎片,因此一旦成员加入,重新选择方程计算主密钥碎片,执行x+(n+1)(y-1)次倍加运算。同理节点退出时,执行x+(n-1)(y-1)次倍加运算,为网络成员重新分配秘密主密钥碎片,需要为剩余的节点通过安全信道发送n+1次消息和n-1次消息。每个接受者接受的密钥碎片数量为β,因此网络负载分别为(n+1)βN1和(n-1)βN1。从以上更新性能对比可以看出,两种方案在计算开销上等同,但IKMS在消息开销和网络负载具有更好的性能,且无需保证全网络成员在密钥管理中的同步性。

的值更新,新节点加入时计算量为α+(n+1)(β-1)次倍加运算,节点退出时,计算量为α+(n-1)(β-1)次倍加运算。在OMEDP方案中,当有节点加入或退出时,为了前向和后向安全性,需要重新执行协议一次,为每个成员发送新的秘密主密钥碎片,设门限密钥方程的次数也为α+β-2次,且加密者拥有x份碎片,解密者拥有y份碎片,因此一旦成员加入,重新选择方程计算主密钥碎片,执行x+(n+1)(y-1)次倍加运算。同理节点退出时,执行x+(n-1)(y-1)次倍加运算,为网络成员重新分配秘密主密钥碎片,需要为剩余的节点通过安全信道发送n+1次消息和n-1次消息。每个接受者接受的密钥碎片数量为β,因此网络负载分别为(n+1)βN1和(n-1)βN1。从以上更新性能对比可以看出,两种方案在计算开销上等同,但IKMS在消息开销和网络负载具有更好的性能,且无需保证全网络成员在密钥管理中的同步性。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。