电力二次系统安全防护工作是一项长期而复杂的系统工程,涉及各级电网调度中心和众多发电厂、变电站,具有点多面广、技术要求高、管理难度大的特点,出现任何安全短板问题,都会影响防护体系的整体完整性,可能会造成全局性的危害。

鉴于二次系统面临的风险,当前的二次系统安全防护需要对内部网络的安全隐患以技术的手段进行有效的控制,全面保护网络、系统、应用和数据。国家电网公司经过多年努力,认真贯彻落实电监会提出的《电力二次系统安全防护规定》,通过不断加强防护体系的建设并深化落实各项技术与管理要求,已经初步形成具有较高安全防护能力的电力二次系统安全防御体系,但也存在一些安全风险。电力生产自动化水平的提高导致远方控制功能的大量采用,对电力控制系统和数据网络的安全性、可靠性、实时性提出了新的严峻挑战,同时内部IT基础设施如网络设备、主机、操作系统、数据库、业务系统等,其自身的脆弱性加大了外部威胁和攻击的风险。电力监控系统和数据网络系统的安全性和可靠性需要进一步得到加强和完善,实现安全管理与防护措施的有机结合。

(1)安全防护的基本原则

①系统性原则(木桶原理)。

②简单性和可靠性原则。

③实时、连续、安全相统一的原则。

④需求、风险、代价相平衡的原则。

⑤实用性与先进性相结合的原则。

⑥方便性与安全性相统一的原则。

⑦全面防护、突出重点的原则。

⑧分层分区、强化边界的原则。

⑨整体规划、分步实施的原则。

⑩责任到人、分级管理、联合防护的原则。

(2)安全策略

安全策略是安全防护体系的核心,是安全工程的中心。安全策略可以分为总体策略、面向每个安全目标的具体策略两个层次。策略定义了安全风险的解决思路、技术路线以及相配合的管理措施。安全策略是系统安全技术体系与管理体系的依据。(https://www.xing528.com)

电力二次系统的安全防护策略为:

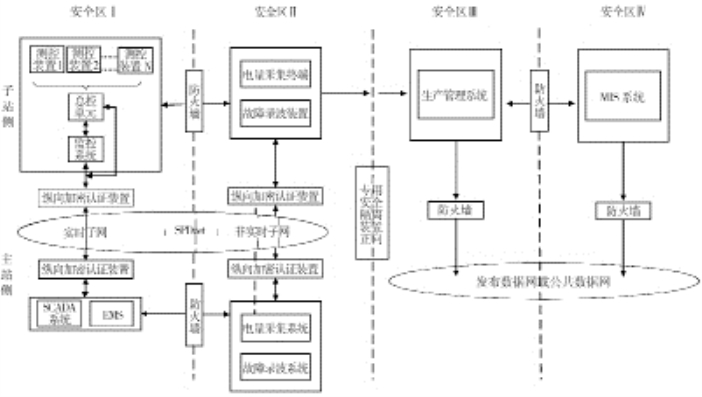

①安全分区:根据系统中各业务的重要性和对一次系统的影响程度划分为4个安全区,即控制区Ⅰ、生产区Ⅱ、管理区Ⅲ、信息区Ⅳ,所有系统都必须置于相应的安全区内。

②网络专用:建立专用电力调度数据网络,与电力企业数据网络实现物理隔离,在调度数据网上形成相互逻辑隔离的实时子网和非实时子网,避免安全区纵向交叉连接。

③横向隔离:采用不同强度的安全设备隔离各安全区,尤其是在生产控制大区与管理信息大区之间实行有效的安全隔离,隔离强度应接近或达到物理隔离。

④纵向认证:采用认证、加密、访问控制等技术实现生产控制数据的远程安全传输以及纵向边界的安全防护。

(3)电力二次系统的安全区划分

根据电力二次系统的特点,各相关业务系统的重要程度和数据流程、目前的状况和安全要求,将整个电力二次系统分为4个安全区:实时控制区Ⅰ、非控制生产区Ⅱ、生产管理区Ⅲ、管理信息区Ⅳ。其中,Ⅰ区和Ⅱ区组成生产控制大区,Ⅲ区和Ⅳ区组成管理信息大区,如图4-1。

不同的安全区确定了不同的安全防护要求,从而决定了不同的安全等级和防护水平。其中,安全区Ⅰ的安全等级最高,安全区Ⅱ次之,其余依次类推。在各安全区之间,均需选择经国家有关部门认证的适当的隔离装置。生产控制大区与管理信息大区之间必须采用经国调中心认可的电力专用安全隔离装置。在安全区中,内部局域网与外部边界通信网络之间应采用功能上相当于通信网关或强于通信网关的内外网隔离装置。

(4)业务系统或功能模块置于安全区的规则

根据业务系统的实时性、使用者、功能、场所、与各业务系统的相互关系、广域网通信的方式以及受到攻击之后所产生的影响,将其分置于四个安全区之中。实时控制系统或未来可能有实时控制功能的系统须置于安全区Ⅰ,如机组监控系统实时性很强,用于在线控制,所以置于安全区Ⅰ。电力二次系统中不允许把本属于高安全区的业务系统迁移到低安全区,允许把属于低安全区业务系统的终端设备放置于高安全区,由属于高安全区的人员使用。某些业务系统的次要功能与根据主要功能所选定的安全区不一致时,可根据业务系统的数据流程将不同的功能模块(或子系统)分置于各安全区中,各功能模块(或子系统)通过安全区之间的通信来构成整个业务系统。各电力二次系统原则上均应划分为四个安全区,但并非四个安全区都必须存在。某安全区不存在的条件是本身不存在该安全区的业务,且与其他电网二次系统在该层安全区不存在纵向互联。如果省略某安全区而导致上下级安全区的纵向交叉,则必须保留安全区间的隔离设备,以保障安全防护体系的完整性。

(5)安全区之间的横向隔离要求

各安全区之间均需选择达到适当安全强度的隔离装置,尤其在生产控制大区和管理信息大区之间要选择使用达到或接近物理强度的专用隔离装置。选择具体隔离装置时,不仅需要考虑网络安全的要求,还需要考虑带宽及实时性的要求。隔离装置必须是国产设备,并经过国家电力系统有关部门认证。

图4-1 二次系统安全区部署图

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。