任务引言

当前单位网络到公共网络往往都有多条链路,如果不做负载均衡,就会出现某链路数据拥堵,而其他链路没有数据的现象。为了合理分配网络链路,需要在单位出口设备做流量负载均衡。

学习目标

加深对流量负载均衡的理解;

掌握防火墙双出口流量负载均衡的配置方法。

知识引入

防火墙流量负载均衡是指在防火墙多出口情况下针对数据包特点等进行分流,使每条链路的流量均衡。

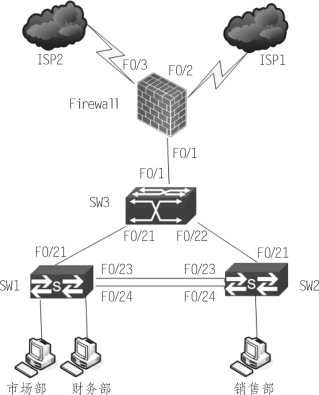

如图5-4-1所示,通过防火墙流量负载均衡可实现ISP1和ISP2两条链路流量均衡,使网络得到优化配置。

图5-4-1 防火墙流量负载均衡配置

【工作任务】——防火墙流量负载均衡配置

1.工作任务背景

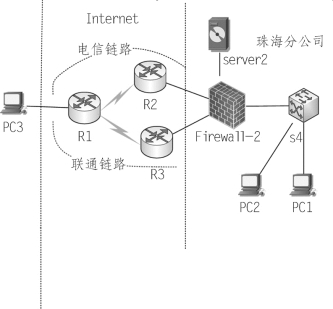

千山公司珠海分公司在网络出口处部署了一台防火墙,与此连接的是电信链路和联通链路。在使用之初发现公司网速较慢,经过分析发现公司网络数据大部分通过电信链路进出,而联通链路出现闲置现象。为解决这一问题,需要在防火墙做流量负载均衡配置。防火墙流量负载均衡配置如图5-4-2所示。

图5-4-2 防火墙流量负载均衡配置

2.工作任务分析

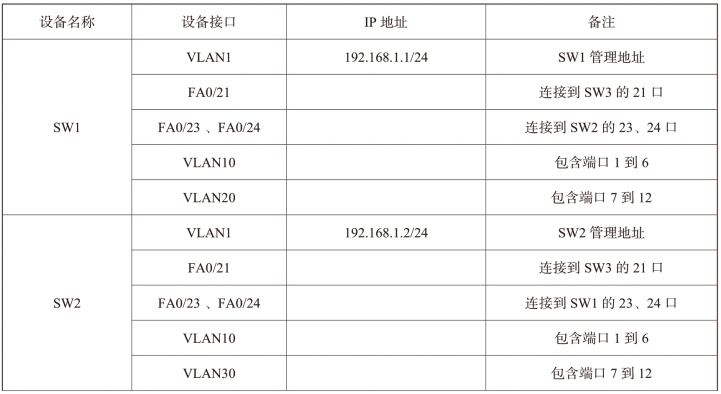

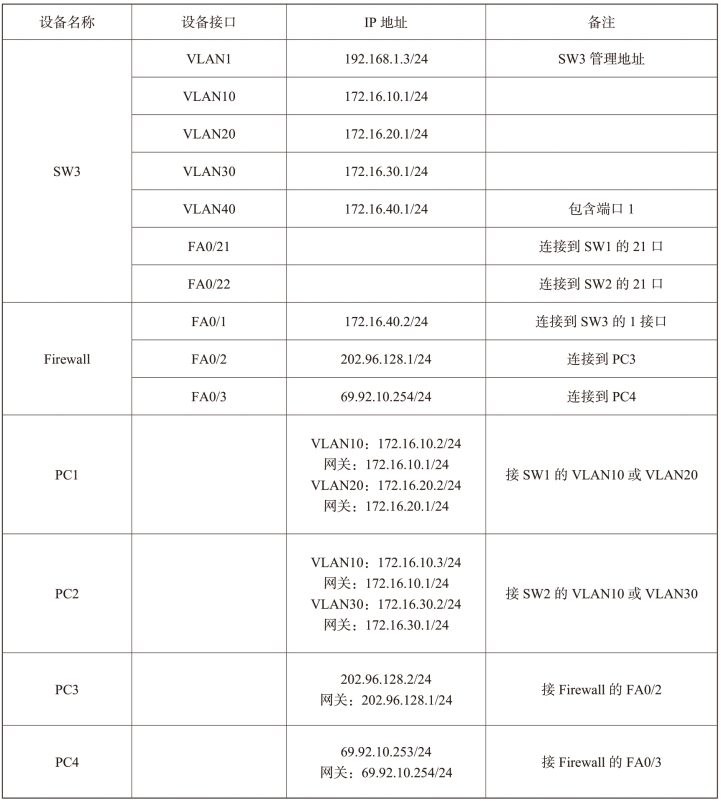

网络参数设置如表5-4-1所示。

表5-4-1 网络参数设置

【任务实现】

1.根据所学知识完成交换机s4 VLAN划分、端口添加及IP地址配置

s4(config)#vlan 10

s4(Config-Vlan10)#switchport interface ethernet 0/0/1-5

s4(Config-Vlan10)#exit

s4(config)#vlan 20

s4(Config-Vlan20)#switchport interface ethernet 0/0/6-10

s4(Config-Vlan20)#exit

s4(config)#int vlan 10

s4(Config-if-Vlan10)#ip address 172.16.10.1 255.255.255.0

s4(Config-if-Vlan10)#no shutdown

s4(Config-if-Vlan10)#exit

s4(config)#int vlan 20

s4(Config-if-Vlan20)#ip address 172.16.20.1 255.255.255.0

s4(Config-if-Vlan20)#no shutdown

s4(Config-if-Vlan20)#exit

2.根据所学知识完成公共网络路由器R2端口IP地址配置

R2_config#interface fastEthernet 0/0

R2_config_f0/0#ip address 10.1.4.1 255.255.255.0

R2_config_f0/0#no shutdown

R2_config_f0/0#exit

R2_config#interface serial 0/2

R2_config_s0/2#ip address 10.1.1.2 255.255.255.0

R2_config_s0/2#no shutdown

R2_config_s0/2#exit

3.根据所学知识完成公共网络路由器R3端口IP地址配置

R3_config#interface serial 0/1

R3_config_s0/1#ip address 10.1.2.2 255.255.255.0

R3_config_s0/1#no shutdown

R3_config_s0/1#exit

R3_config#interface fastEthernet 0/0

R3_config_f0/0#ip address 10.1.5.1 255.255.255.0

R3_config_f0/0#no shutdown

R3_config_f0/0#exit

4.正确连接网线,恢复出厂设置之后做初始配置

防火墙:

DCFW-1800# config

DCFW-1800(config)# hostname Firewall-2

Firewall-2(config)# interface ethernet0/2

Firewall-2(config-if-eth0/2)# zone trust

Firewall-2(config-if-eth0/2)# ip address 172.16.50.1 255.255.255.0

Firewall-2(config-if-eth0/2)# no shutdown

Firewall-2(config-if-eth0/2)# manage ping

Firewall-2(config-if-eth0/2)# manage telnet

Firewall-2(config-if-eth0/2)# manage http

Firewall-2(config-if-eth0/2)# manage https

Firewall-2(config-if-eth0/2)# manage snmp

Firewall-2(config-if-eth0/2)# manage ssh

Firewall-2(config-if-eth0/2)# exit

Firewall-2(config)# interface ethernet0/3

Firewall-2(config-if-eth0/3)# zone untrust

Firewall-2(config-if-eth0/3)# ip address 10.1.4.2 255.255.255.0

Firewall-2(config-if-eth0/3)# manage ping

Firewall-2(config-if-eth0/3)# manage telnet

Firewall-2(config-if-eth0/3)# manage http

Firewall-2(config-if-eth0/3)# manage https(https://www.xing528.com)

Firewall-2(config-if-eth0/3)# manage snmp

Firewall-2(config-if-eth0/3)# manage ssh

Firewall-2(config-if-eth0/3)# no shutdown

Firewall-2(config-if-eth0/3)# exit

Firewall-2(config)# interface ethernet0/4

Firewall-2(config-if-eth0/4)# zone untrust

Firewall-2(config-if-eth0/4)# ip address 10.1.5.2 255.255.255.0

Firewall-2(config-if-eth0/4)# manage ping

Firewall-2(config-if-eth0/4)# manage telnet

Firewall-2(config-if-eth0/4)# manage http

Firewall-2(config-if-eth0/4)# manage https

Firewall-2(config-if-eth0/4)# manage snmp

Firewall-2(config-if-eth0/4)# manage ssh

Firewall-2(config-if-eth0/4)# no shutdown

Firewall-2(config-if-eth0/4)#exit

Firewall-2(config)# ip vrouter trust-vr

Firewall-2(config-vrouter)# ip route 0.0.0.0/0 10.1.5.1

Firewall-2(config-vrouter)# ip route 0.0.0.0/0 10.1.4.1

Firewall-2(config-vrouter)#exit

Firewall-2(config)# ecmp-route-select by-src-and-dst

Firewall-2(config)# track 0/3

Firewall-2(config-trackip)# ip 10.1.4.1 interface ethernet0/3

Firewall-2(config-trackip)# exit

Firewall-2(config)# track 0/4

Firewall-2(config-trackip)# ip 10.1.5.1 interface ethernet0/4

Firewall-2(config-trackip)# exit

Firewall-2(config)# interface ethernet0/3

Firewall-2(config-if-eth0/3)# monitor track 0/3

Firewall-2(config-if-eth0/3)# exit

Firewall-2(config)# interface ethernet0/4

Firewall-2(config-if-eth0/4)# monitor track 0/4

Firewall-2(config-if-eth0/4)# exit

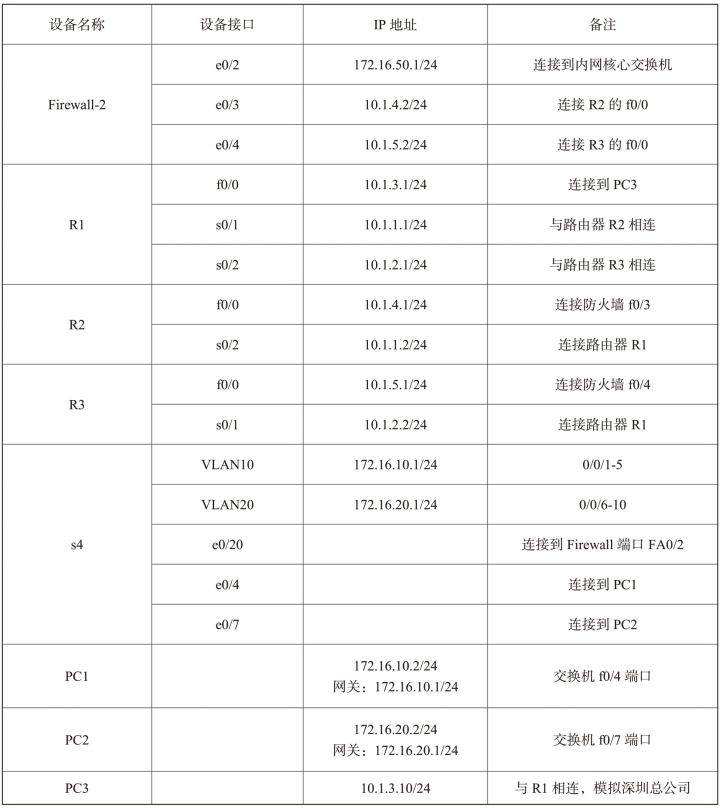

5.配置安全策略

配置安全策略,允许trust到untrust访问,如图5-4-3所示。

图5-4-3 trust策略配置

6.ethernet 0/3口源NAT配置

配置NAT,允许公司通过ethernet 0/3访问电信链路,如图5-4-4所示。

图5-4-4 ethernet 0/3口源NAT配置

7.ethernet 0/4口源NAT配置

配置NAT,允许公司通过ethernet 0/4访问联通链路,如图5-4-5所示。

图5-4-5 ethernet 0/4口源NAT配置

8.验证配置

利用“PC1 ping PC3 –t”观察现象。

可看到防火墙A线或B线接口有规律地闪烁,表明上面ping命令的数据由这个口流出。

利用“PC2 ping PC3 –t”观察现象。

可看到防火墙A线或B线中的另一个接口有规律地闪烁,表明ping命令的数据由这个口流出。

这时任意拔掉A线或B线,发现流经这条线的ping命令在断开一会儿后又能连上,这是由于数据由另一条线传输出去。

【问题探究】

(1)防火墙与交换机流量负载均衡对比。

(2)防火墙流量负载均衡策略有哪些?

【知识拓展】

防火墙负载均衡策略主要有by-5-tuple、by-src和by-src-and-dst。

by-5-tuple:基于五元组(源IP地址、目的IP地址、源端口、目的端口和服务类型)作为hash选路。

by-src:基于源IP地址作为hash选路。

by-src-and-dst:基于源IP地址和目的IP地址作为hash选路。

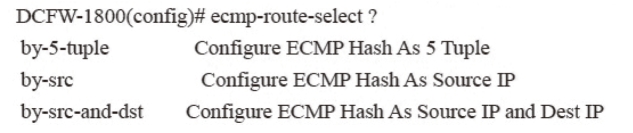

防火墙设置均衡方式只能在命令行下实现。均衡方式如图5-4-6所示。

图5-4-6 均衡方式

【任务拓展】

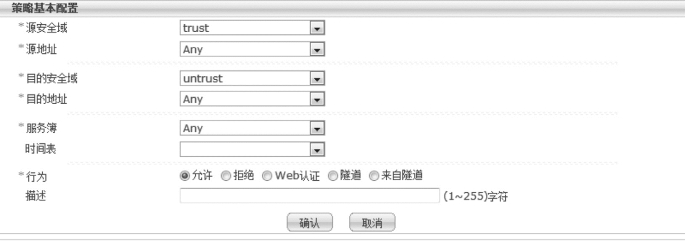

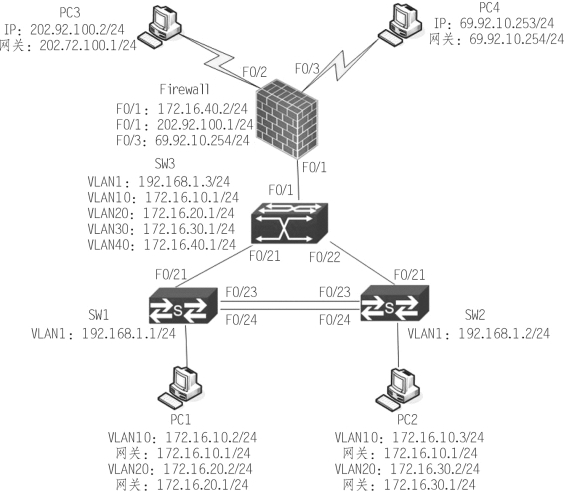

结合所学交换机流量负载均衡与防火墙流量负载均衡完成图5-4-7所示配置。

图5-4-7 交换机生成树协议配置

本实训任务将前面几个任务有效地结合了起来,结合实际的工作环境,既要对三台交换机进行多实例生成树的配置以实现局域网内数据负载均衡,又要对防火墙进行双出口流量负载均衡配置以实现访问互联网的负载均衡。除此之外,还要对交换机和防火墙进行路由、NAT等相关配置,才能最终完成实训任务。IP地址网络参数设置如图5-4-2所示。

表5-4-2 IP地址网络参数设置

续表

所需设备:

(1)DCRS-5980-LAB 1台、DCS-4900-LAB 2台、DCFW-1800E-V2 1台。

(2)PC 3台。

(3)Console线1~2根。

(4)直通线4根、交叉线5根。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。