任务引言

在当前信息安全备受威胁的情况下,防火墙的应用显得异常重要。但防火墙在发挥其作用的同时,使用网络的用户都不希望“感受”它的存在,因此防火墙的透明化成为网络设计的发展趋势。

学习目标

理解安全域的概念;

掌握防火墙透明模式的配置。

知识引入

透明模式,首要的特点就是对用户是透明的,即用户意识不到防火墙的存在。透明模式的防火墙就如一台网桥,网络设备和所有计算机的设置无须改变,同时解析所有通过它的数据包,既增加了网络的安全性,又降低了用户管理的复杂程度。

【工作任务】——透明模式配置

1.工作任务背景

千山公司深圳总公司在部署防火墙网络时,发现如果设置防火墙的透明模式将有利于网络结构修改,且对网络用户来说更能单纯地发挥网络的作用。透明模式配置如图5-3-1所示。

图5-3-1 透明模式配置

2.工作任务分析

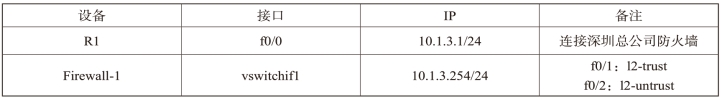

深圳总公司部门网络信息如表5-3-1所示。网络设备信息如表5-3-2所示。PC信息如表5-3-3所示。

表5-3-1 深圳总公司部门网络信息

表5-3-2 网络设备信息

表5-3-3 PC信息

将防火墙ethernet 0/1和ethernet 0/2配置为透明模式,则PC1可以访问路由器R1。

【任务实现】

1.根据所学知识完成交换机s1 VLAN划分、端口添加及IP地址配置

s1(config)#vlan 80

s1(Config-Vlan80)#switchport interface ethernet 0/0/1-10

s1(Config-Vlan80)#exit

s1(config)#int vlan 1

s1(Config-if-Vlan1)#ip address 192.168.1.1 255.255.255.0

s1(Config-if-Vlan1)#no shutdown

s1(Config-if-Vlan1)#exit

s1(config)#int vlan 80

s1(Config-if-Vlan80)#ip address 10.1.3.2 255.255.255.0

s1(Config-if-Vlan80)#no shutdown

s1(Config-if-Vlan80)#exit

s1(config)#router ospf 1

s1(config-router)#network 192.168.1.0/24 area 0

s1(config-router)#network 10.1.3.0/24 area 0

s1(config-router)#exit

2.根据所学知识完成交换机s2 VLAN划分、端口添加及IP地址配置

s2(config)#vlan 10

s2(Config-Vlan10)#switchport interface ethernet 0/0/1-4

s2(Config-Vlan10)#exit

s2(config)#vlan 20

s2(Config-Vlan20)#switchport interface ethernet 0/0/5-8

s2(Config-Vlan20)#exit

s2(config)#int vlan 1

s2(Config-if-Vlan1)#ip address 192.168.1.2 255.255.255.0

s2(Config-if-Vlan1)#exit

s2(config)#int vlan 10

s2(Config-if-Vlan10)#ip address 192.168.10.1 255.255.255.0

s2(Config-if-Vlan10)#no shutdown

s2(Config-if-Vlan10)#int vlan 20

s2(Config-if-Vlan20)#ip address 192.168.20.1 255.255.255.0(https://www.xing528.com)

s2(Config-if-Vlan20)#no shutdown

s2(Config-if-Vlan20)#exit

s2(config)#router ospf 1

s2(config-router)#network 192.168.1.0/24 area 0

s2(config-router)#network 192.168.10.0/24 area 0

s2(config-router)#network 192.168.20.0/24 area 0

s2(config-router)#exit

3.根据所学知识完成公共网络路由器R1端口IP地址配置

R1_config#interface fastEthernet 0/0

R1_config_f0/0#ip address 10.1.3.1 255.255.255.0

R1_config_f0/0#no shutdown

R1_config_f0/0#exit

4.配置接口ethernet 0/1和ethernet 0/2为二层安全域模式

二层安全域模式如图5-3-2所示。

图5-3-2 二层安全域模式

5.配置虚拟交换机(vswitch)IP地址为10.1.3.254/24

vswitch配置如图5-3-3所示。

图5-3-3 vswitch配置

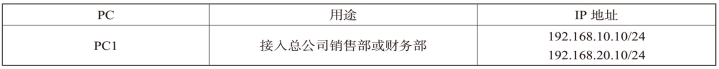

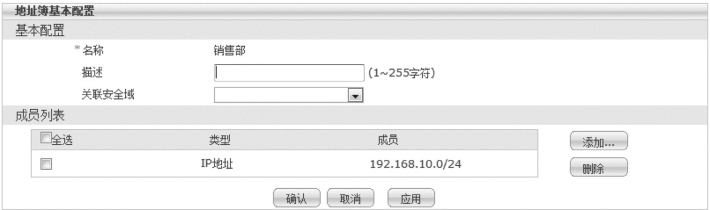

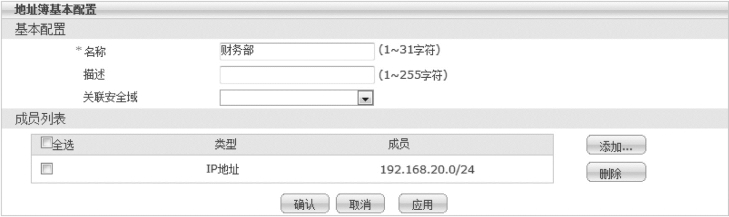

6.配置地址簿和服务簿

定义地址对象。定义销售部为192.168.10.0/24,财务部为192.168.20.0/24,外网为10.1.3.2/24,如图5-3-4、图5-3-5和图5-3-6所示。

图5-3-4 地址簿——销售部

图5-3-5 地址簿——财务部

图5-3-6 地址簿——公网

要求允许销售部访问公网,而不允许财务部访问公网。

7.安全策略设置

选择“源安全域”和“目的安全域”,如图5-3-7和图5-3-8所示。

图5-3-7 源安全域策略设置

图5-3-8 目的安全域策略设置

8.验证配置

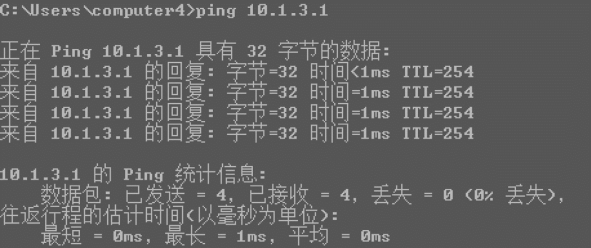

将PC1接入销售部,ping 公网(10.1.3.1/24),观察效果,如图5-3-9所示。

图5-3-9 PC1与销售部的连通性

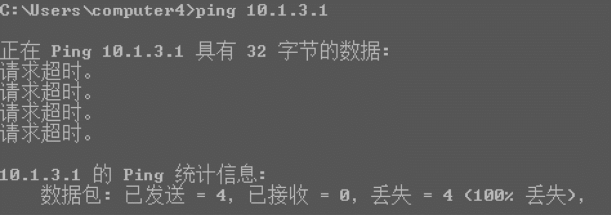

将PC1接入财务部,ping 公网(10.1.3.1/24),观察效果,如图5-3-10所示。

图5-3-10 PC1与财务部的连通性

【问题探究】

(1)二层接口为什么不能配置IP地址?

(2)防火墙透明模式的应用。

【知识拓展】

安全域:它是由在同一工作环境中、具有相同或相似的安全保护需求和保护策略、相互信任、相互关联或相互作用的IT要素的集合。

防火墙预定义的安全域有untrust、trust、DMZ、PPTP和Tunnel。

其中,untrust为非可信安全域,trust为可信安全域,DMZ为隔离区域。

【任务拓展】

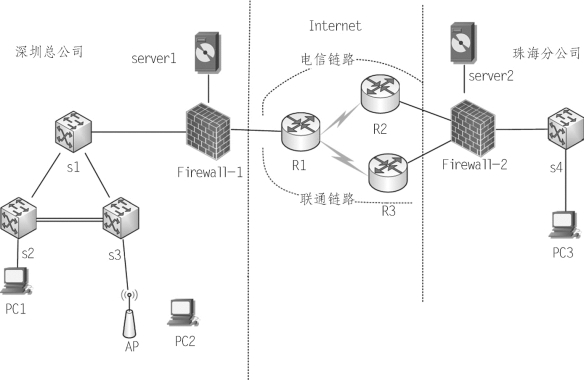

根据所学知识,将图5-3-11所示珠海分公司到电信链路的防火墙配置为透明模式。

图5-3-11 珠海分公司透明模式配置

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。