任务引言

随着信息化进程的推进,威胁信息安全的技术也呈现强势发展,网络数据安全要求越来越高。如何加强网络数据安全成为一大课题。VPN(IPSec)利用密码算法加强通信隧道数据安全。

学习目标

掌握VPN(IPSec)的配置方法;

理解密钥在隧道建立过程中的作用。

知识引入

互联网安全协定(Internet Protocol Security,IPSec)是通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议族。IPSec由建立安全分组流的密钥交换协议和保护分组流的协议组成。

【工作任务】——VPN(IPSec)配置

1.工作任务背景

千山公司在用VPN(L2TP/PPTP)搭建虚拟局域网后发现其安全性仍存在较大威胁,于是公司决定用VPN(IPSec)改造网络。VPN(IPSec)配置如图4-12-1所示。

图4-12-1 VPN(IPSec)配置

2.工作任务分析

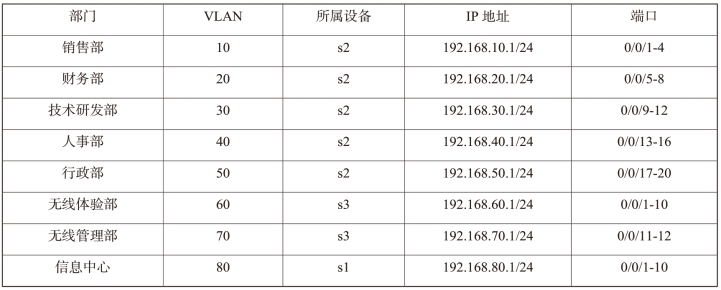

深圳总公司部门网络信息表及珠海分公司部门网络信息如表4-12-1和表4-12-2所示。路由器信息如表4-12-3所示。

表4-12-1 深圳总公司部门网络信息

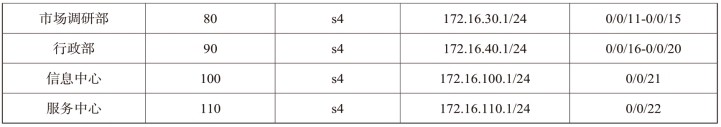

表4-12-2 珠海分公司部门网络信息

续表

表4-12-3 路由器信息

利用三台PC,分别为PC1、PC2和PC3,PC1模拟千山公司深圳总公司功能部门,PC2模拟总公司无线部门,而PC3模拟珠海分公司。PC信息如表4-12-4所示。

表4-12-4 PC信息

当配置成功后在R1和R2之间建立VPN通信链路,则保护了PC1与PC2的通信数据。

【任务实现】

1.配置交换机s1、s2、s3 VLAN和路由功能

根据所学知识完成交换机s1、s2、s3的VLAN划分,IP地址分配和路由功能配置。

2.配置R1 IP地址和PPP封装

根据所学知识完成R1的命名、IP地址和PPP封装配置。

3.配置R2 IP地址和PPP封装

根据所学知识完成R2的命名、IP地址和PPP封装配置。

4.配置R3 IP地址和PPP封装

根据所学知识完成R3的命名、IP地址和PPP封装配置。

5.配置R1

R1#config

确定要经过VPN保护的数据流:

R1_config#ip access-list extended 101

R1_config_ext _nacl#permit ip 10.1.10.0 255.255.255.0 10.1.110.0 255.255.255.0

R1_config_ext _nacl#exit

配置静态路由:

R1_config#ip route 0.0.0.0 0.0.0.0 10.1.1.2

设置交换集:

R1_config#crypto ipsec transform-set one

ESP加密和验证:

R1_config_crypto_trans#transform-type esp-des esp-md5-hmac

R1_config_crypto_trans#exit

配置IPSec加密映射:

R1_config#crypto map my 10 ipsec-manu

关联交换集:

R1_config_crypto_map#set transform-set one

设置对等体地址:

R1_config_crypto_map#set peer 10.1.1.2

关联需要加密的数据流:

R1_config_crypto_map#match address 101

R1_config_crypto_map#set security-association inbound esp 2001 cipher ff6767

R1_config_crypto_map# set security-association inbound ah ff6767

R1_config_crypto_map#set security-association outbound esp 1001 cipher ff6767

R1_config_crypto_map# set security-association outbound ah ff6767

手工配置密钥:

R1_config_crypto_map#exit

进入VPN的接口:

R1_config#interface s1/1

绑定IPSec加密映射:(https://www.xing528.com)

R1_config_s1/1#crypto map my

R1_config_s1/1#exit

6.配置R2

R2#config

确定要经过VPN保护的数据流:

R2_config#ip access-list extended 101

R2_config_ext_nacl#permit ip 10.1.10.0 255.255.255.0 10.1.70.0 255.255.255.0

R2_config_ext _nacl#exit

配置静态路由:

R2_config#ip route 10.1.10.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.20.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.30.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.40.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.50.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.60.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.70.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.80.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.90.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.100.0 255.255.255.0 10.1.1.1

R2_config#ip route 10.1.110.0 255.255.255.0 10.1.1.1

设置交换集:

R2_config#crypto ipsec transform-set one

ESP加密和验证:

R2_config_crypto_trans#transform-type esp-des esp-md5-hmac

R2_config_crypto_trans#exit

配置IPSec加密映射:

R2_config#crypto map my 10 ipsec-manu

关联交换集:

R2_config_crypto_map#set transform-set one

设置对等体地址:

R2_config_crypto_map#set peer 10.1.1.1

关联需要加密的数据流:

R2_config_crypto_map#match address 101

R2_config_crypto_map#set security-association inbound esp 1001 cipher ff6767

R2_config_crypto_map# set security-association inbound ah ff6767

R2_config_crypto_map#set security-association outbound esp 2001 cipher ff6767

R2_config_crypto_map# set security-association outbound ah ff6767

手工配置密钥:

R2_config_crypto_map#exit

进入VPN的接口:

R2_config#interface s1/1

绑定IPSec加密映射:

R2_config_s1/1#crypto map my

R2_config_s1/1#exit

7.验证配置

用show crypto ipsec sa查看IPSec关联,如图4-12-2所示。

图4-12-2 IPSec关联

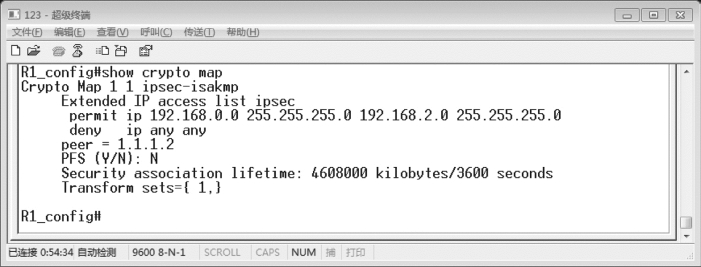

用show crypto map查看映射,如图4-12-3所示。

图4-12-3 Map映射

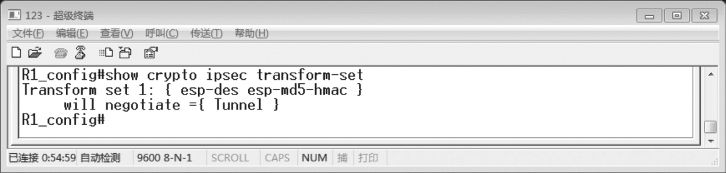

用show crypto ipsec transform-set查看转换集,如图4-12-4所示。

图4-12-4 转换集

利用PC1 ping PC2测试连通性。

【问题探究】

(1)VPN保护数据如何区分?

(2)密钥算法。

【知识拓展】

crypto ipsec transform-set transform-set-name:定义一个IPSec变换集合,transform-setname指定要创建的变换集合的名称。

应用举例:

crypto ipsec transform-set one

transform-type esp-des esp-sha-hmac

【任务拓展】

根据所学知识完成联通链路VPN(IPSec)配置,并完成验证。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。