任务引言

标准控制列表往往只能针对子网进行限制,这很难达到公司的实际要求。扩展访问控制列表则具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口等。扩展ACL是细颗粒限制,使公司能对网络进行更深入的限制。

学习目标

了解扩展访问控制列表的概念;

了解标准和扩展ACL的区别;

掌握扩展ACL的实现方法。

知识引入

ACL使用包过滤技术,在设备中读取数据包的源地址、目的地址、源端口、目的端口等,根据预先定义好的规则,对数据包进行过滤。

在实施ACL的过程中,应当遵循如下三个基本原则:

(1)最小特权原则:只给受控对象完成任务的最小权限。

(2)最靠近受控对象原则:所有的网络层访问权限控制尽可能离受控对象最近。

(3)默认丢弃原则:在Cisco设备中,每个访问控制列表的最后一个隐藏规则为deny any any。

【工作任务】——配置扩展访问控制列表

1.工作任务背景

千山公司深圳总公司发现公司内部有人私自架设FTP服务器(服务器端口号为21),耽误工作时间的同时也占用公司网络带宽。公司希望在部门交换机中配置访问控制列表来进行限制,如图3-7-1所示。

图3-7-1 扩展访问控制列表

2.工作任务分析

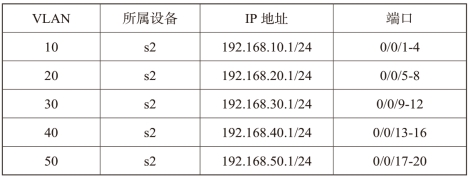

在部门交换机s2配置扩展访问控制列表,并将其绑定在各个端口,使所有部门的PC均不能登录私自架设的FTP服务器,只能登录公司架设的FTP服务器。环境设备如表3-7-1所示。

【任务实现】

1.完成交换机VLAN配置

根据表3-7-1完成交换机标识、VLAN划分、端口添加和VLAN IP等配置

表3-7-1 部门网络信息

2.初步验证

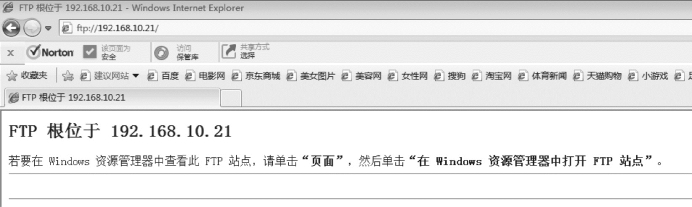

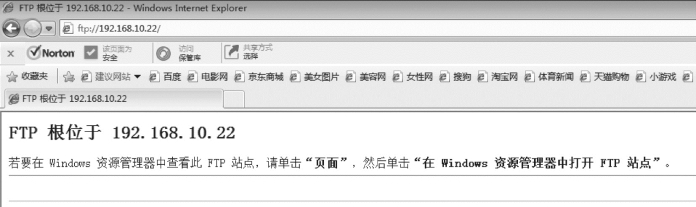

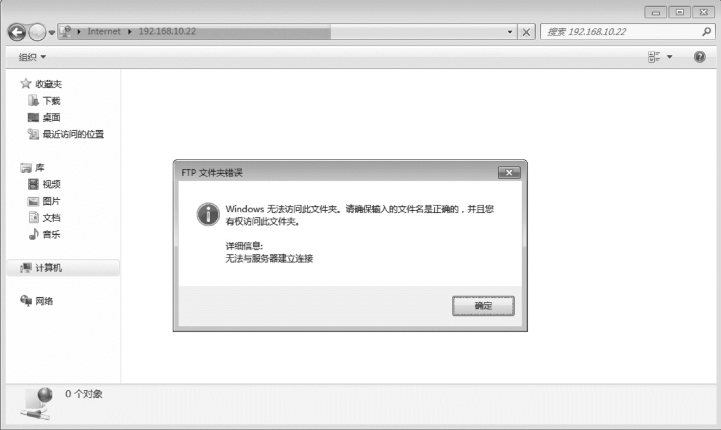

PC1无论接到哪个VLAN的端口均能登录FTP服务器,如图3-7-2、图3-7-3所示。

图3-7-2 公司FTP界面

图3-7-3 私设FTP界面

3.配置扩展访问控制列表并绑定VLAN各端口(https://www.xing528.com)

s2(Config)#ip access-list extended ftp

s2(Config-IP-Ext-Nacl-ftp)#permit tcp any-source 192.168.10.21 0.0.0.0 d-port 21

s2(Config-IP-Ext-Nacl-ftp)#deny tcp any-source any-destination d-port 21

s2(Config-IP-Ext-Nacl-ftp)#exit

4.开启访问控制列表功能

switchA(Config)#firewall enable

switchA(Config)#firewall default permit

s2(config)#interface ethernet 0/0/1-4

s2(Config-If-Port-Range)#ip access-group ftp in (绑定在各个端口,一切与实际为准)

s2(Config-If-Port-Range)#exit

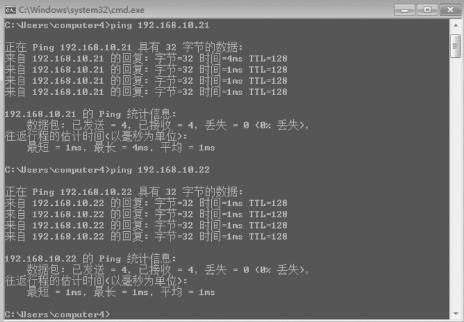

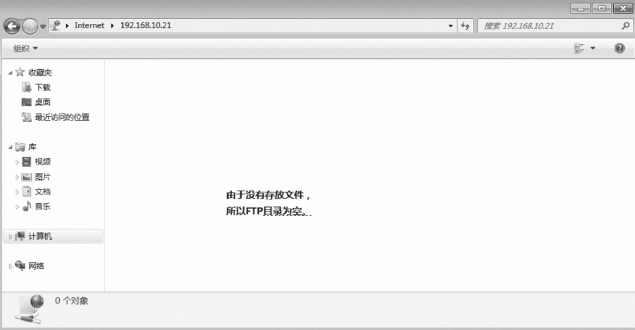

5.验证实验

PC1均能ping通FTP的服务器,但登录不了,如图3-7-4~图3-7-6所示。

图3-7-4 测试服务器连通性

图3-7-5 公司FTP登录测试

图3-7-6 私设FTP登录测试

【问题探究】

(1)扩展ACL的具体应用。

(2)标准ACL与扩展ACL的区别。

【知识拓展】

Acces-list <num> {deny|permit}{icmp|igmp|tcp|udp} {{<IPAddr><Mask>}|host-source<IPAddr>>}} [<type>[<code>]]

说明:配置数字扩展访问控制列表,num为数字。

应用举例:access-list 11 deny tcp 192.168.1.1 0.0.0.255 d-port 23。

【任务拓展】

千山公司深圳总公司要求技术研发部不允许访问Web服务器,依照上述实训,利用访问控制列表实现。部门网络信息如表3-7-2所示。扩展访问控制列表如图3-7-7所示。

表3-7-2 部门网络信息

图3-7-7 扩展访问控制列表

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。