对如今的商业而言,电子邮件至关重要。另外,它也是普通用户之间通信的一种方便的载体。

电子邮件面临着以下威胁:

●消息截取(机密性)。

●消息截取(阻止提交)。

●消息截取并随后重放。

●修改消息内容。

●修改消息源。

●外来者伪造消息内容。

●外来者伪造消息源。

●接收者伪造消息内容。

●接收者伪造消息源。

●拒绝传输消息。

通常采用加密的方法来解决机密性和内容伪造。尽管还必须使用一种协议,协议中的每一条消息都包含经过加密的唯一信息,但使用加密也有助于防御重放。对称加密对接收方伪造消息无能为力,因为发送方和接收方共享一个公开密钥。然而,公钥方案可让接收方只能解密而不能加密。由于对网络的中间结点缺乏控制,发送方或接收方对阻止提交攻击无能为力。

电子邮件的安全需求如下:

●消息的机密性(消息在到达接收方的途中不暴露)。

●消息的完整性(接收方所见即发送方所发)。

●发送方的真实性(接收方确信发送方是发送方本人)。

●认可(发送方不能抵赖他发送过的消息)。

并不是每条消息都需要同时具备上述所有安全特性,但理想的安全电子邮件包应该允许有选择性地使用这些保护的能力。

加密电子邮件标准是由互联网联盟通过其体系结构委员会(IAB)、互联网研究任务组(Internet Reasearch Task Force,IRTF)和互联网工程任务组(Internet Engineering Task Force,IETF)负责开发的。加密电子邮件协议作为一种Internet标准在文档1421、1422、1423、1424中进行了记载。(https://www.xing528.com)

加密电子邮件的一个设计目标是:允许将已增强安全性的消息被当作普通消息,通过现有的Internet电子邮件系统进行传送。这项要求保证了现有、庞大的电子邮件网络无须改变就能满足安全需要。因此,所有的保护措施都在消息主体上实现。

(1)机密性

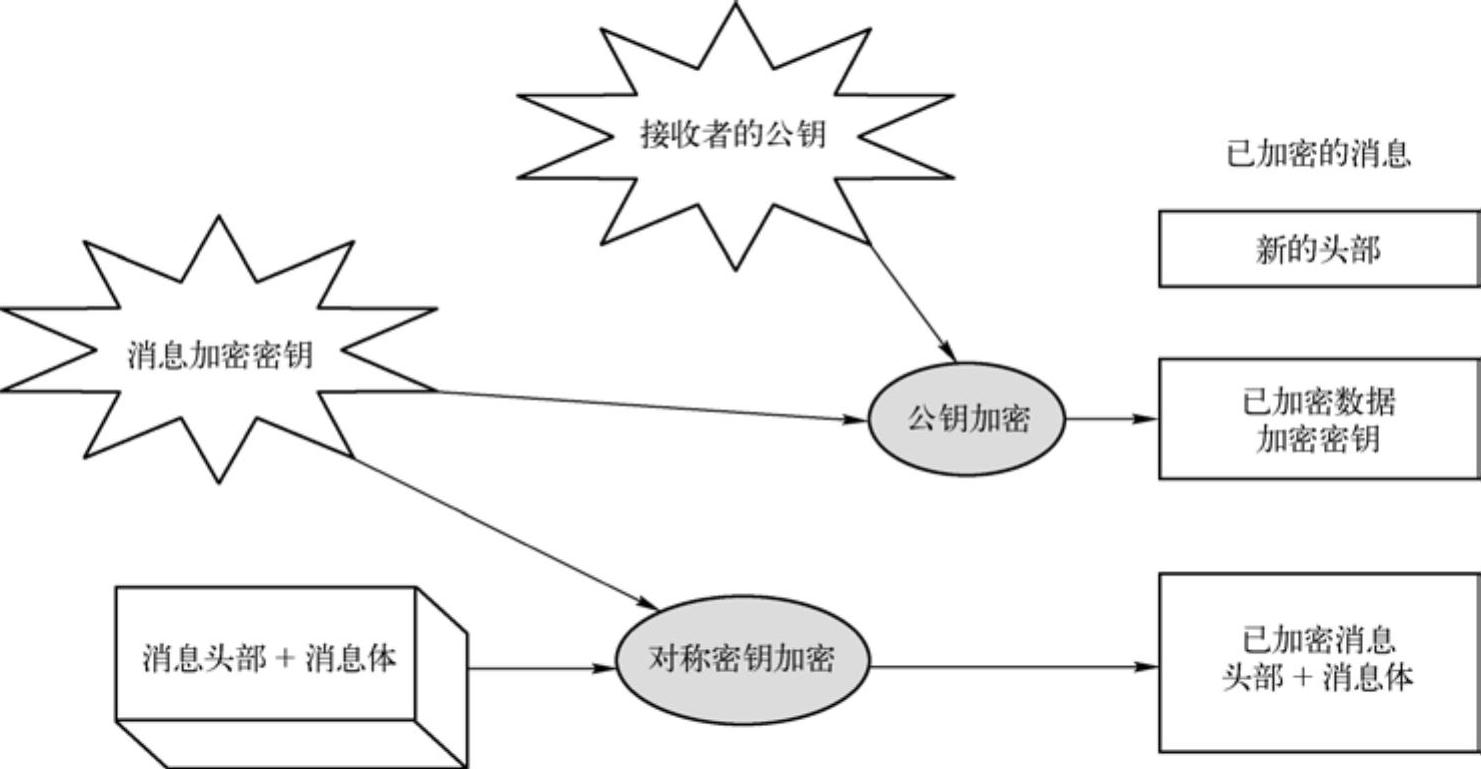

首先来看怎样增强电子邮件的机密性。发送方首先选择一个(随机的)对称算法加密密钥。然后,加密要发送的全部信息的副本,包括“FROM:”、“TO:”、“SUBJECT:”、“DATE:”头部。接下来,发送方预先考虑好明文的头部。出于密钥管理的需要,发送方使用接收方的公钥加密消息密钥,然后把它添加到消息中。创建加密电子邮件信息的过程如图6-16所示。

图6-16 加密E-mail处理过程

任何字符串都可加密后被输出。许多电子邮件处理软件希望消息流中除了正常的可打印字符外不包含其他字符。网络电子邮件处理软件使用不可打印字符作为消息流中的控制信号。为避免传输过程中出现问题,加密电子邮件把整个密文消息转换成可打印字符。

在使用对称加密和非对称加密两种加密方式中,采用上述方式,加密电子邮件标准工作非常容易。该标准也专门为实现对称加密进行了定义:为了使用对称加密,发送方和接收方必须预先建立起一个共享的保密密钥。处理类型(Proc-Type)字段说明已经应用了哪些保密增强服务,数据交换密钥(DEK-Info)字段表明了密钥交换的类型(对称或非对称)。密钥交换(Key-Info)字段包含了消息加密密钥,该密钥使用共享的加密密钥进行了加密,该字段还标明了发起者(发送方)的身份,以便接收方判断应该使用哪一个共享的对称密钥。如果使用的密钥交换技术是非对称加密,则密钥交换字段包含着使用接收方的公钥加密过的消息加密字段,还包括发送方的证书(用于判断真实性和产生应答)。

加密电子邮件标准能支持多种加密算法,常用的一些流行算法包括DES、三重DES、用于信息机密性的AES和RSA,以及用于密钥交换的Diffie-Hellman等。

(2)其他安全特征

除机密性以外,为实现安全的电子邮件,还需要多种形式的完整性。

加密电子邮件消息总是要携带一个数字签名,以便能确认发送者的真实性。由于数字签名中包含一个哈希函数(称为消息完整性检查),所以完整性也能得到保证。出于机密性考虑,可以选择对加密电子邮件信息进行再加密。

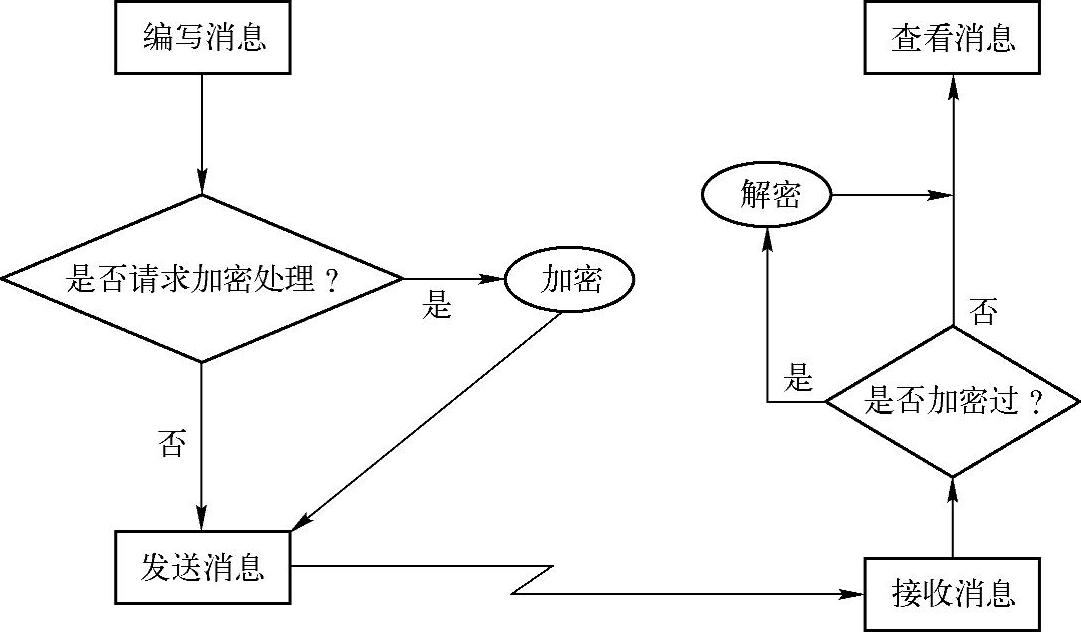

由于加密电子邮件的处理可与普通的电子邮件结合起来,所以一个用户可以发送加密或非加密的消息,如图6-17所示。如果发送者决定添加加密部分,则在发送端会增加一点额外的加密电子邮件处理工作;相应地,接收方必须去除加密部分。但如果不需要加密部分,那么信息将正常通过邮件处理器。

图6-17 已加密E-mail在消息传递中的处理过程

S/MIME能适应除文本消息外的其他消息的交换:支持声音、视频及其他复杂的消息种类。

(3)加密安全电子邮件

加密电子邮件的主要问题是密钥的管理。证书方案对交换密钥和把身份与公开加密密钥关联起来是一种非常好的方法。使用证书的难处在于建立等级。许多机构都具有等级结构。加密电子邮件的窘境在于从单一结构的组织移到了互有关联的、等级结构的组织上。正是由于把等级强加到非等级的世界中这一问题,才使得PGP被开发成加密电子邮件的一种较简单的形式。

加密电子邮件为电子形式的邮件提供了强健的端对端安全保护。三重DES、AES和RSA密码相当强健,尤其在RSA中,使用长密钥(1024位或更长)的时候几乎无懈可击。电子邮件依然存在的脆弱性来自一些顾及不到的点:端点。攻击者通过简单存取就可以破坏发送者或接收者的机器,如修改处理私有加密的代码、获取加密密钥等。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。