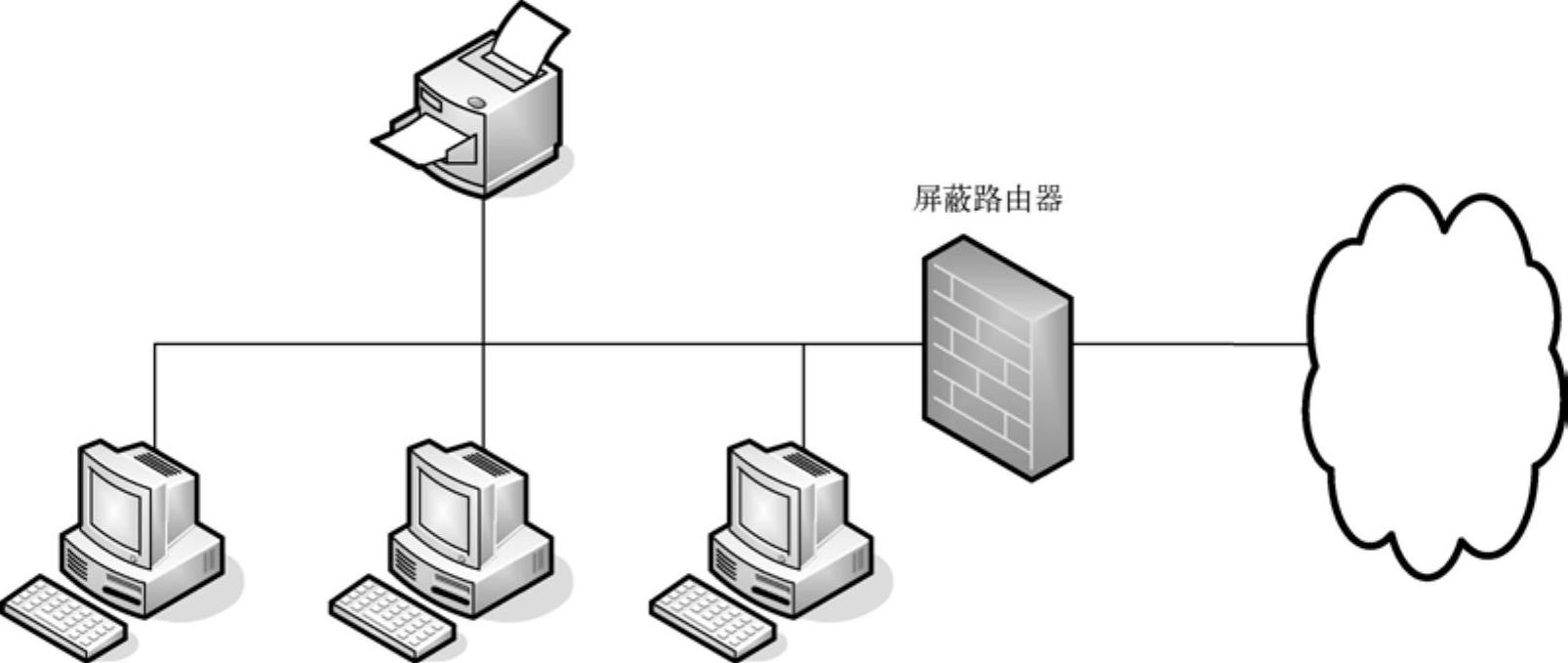

防火墙最简单的使用方式如图6-12所示。在这个环境中,设计了一个位于内部LAN和外部网络连接之间的屏蔽路由器。在许多情况下,只需要过滤地址,这种配置就已经足够了。

图6-12 带有屏蔽路由器的防火墙

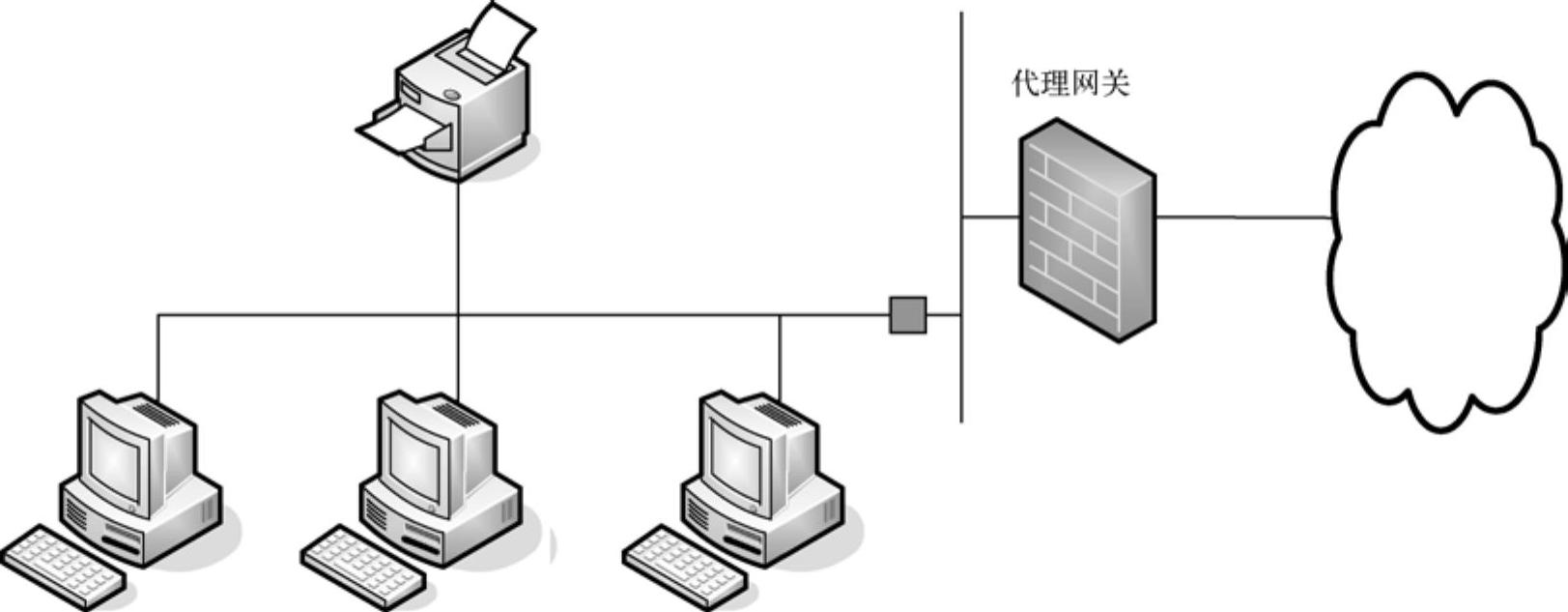

然而,如果只想使用一台代理机器,这种结构还是不太理想。同时,为路由器配置复杂的允许或拒绝地址集是有一定难度的。如果路由器被成功攻破,则与防火墙相连的LAN上的通信量将会全部暴露。为减少暴露,代理防火墙通常安装在自己的LAN上,如图6-13所示。采用这种方式以后,LAN上只有进出防火墙的通信量才是可见的。

图6-13 在分离LAN中的防火墙

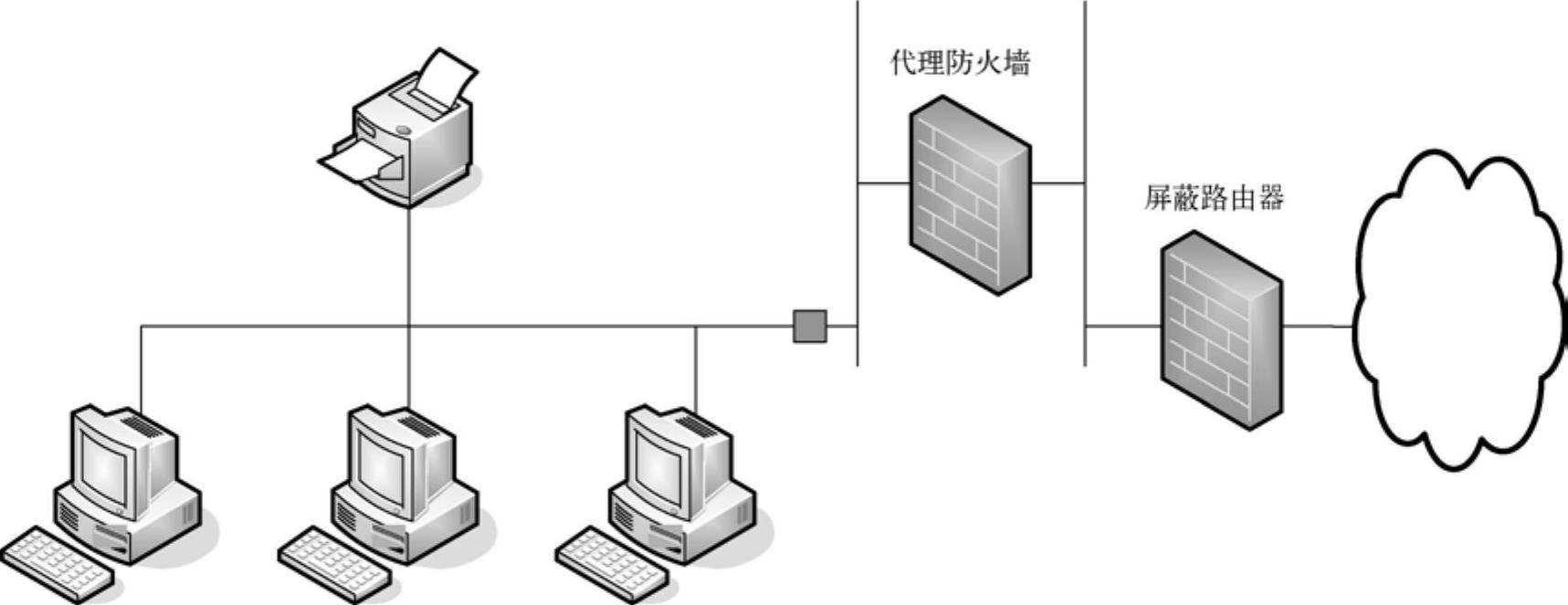

为进一步保护,可在这种配置上添加一个屏蔽路由器,如图6-14所示。其中,屏蔽路由器确保到达代理防火墙的地址是正确的(使代理防火墙不会被外部攻击者伪造的内部主机地址所欺骗),代理防火墙根据其代理规则过滤通信量。如果屏蔽路由器遭到破坏,也只有到代理防火墙的通信量是可见的,而受保护的内部LAN上的敏感信息仍然不可见。

尽管这些例子都是经过简化的,但它们仍然展示了防火墙保护的配置类型。

防火墙并不能完全解决计算机的所有安全问题。防火墙只能保护其环境的周界,以防止在保护环境内的机器上执行代码或访问数据的外来者实施的攻击。(https://www.xing528.com)

●仅当防火墙控制了全部周界才能保护其环境。

●防火墙不能保护周界以外的数据,穿越防火墙出去(出站)的数据将失去防火墙的保护。

图6-14 具有代理和屏蔽路由器的防火墙

●对外部而言,防火墙是整个结构中可见部分最多的设备,也是攻击最感兴趣的目标。因此,采取几个不同的层次进行保护的措施比仅依赖单个防火墙的效果要好。

●防火墙必须进行正确配置,配置必须能随着内部和外部环境的改变而更新,对防火墙的活动报告必须进行定期检查以收集企图入侵或者成功入侵的证据。

●防火墙是入侵者的目标。然而,设计来抵御攻击的防火墙并不是牢不可破的。设计者有意保持防火墙小型而简单,这样,即使入侵者攻破防火墙,防火墙也没有提供更多的工具(如编译器、连接器和装载器等)让攻击者发动进一步攻击。

●防火墙对允许进入内部的内容只能进行很少的控制,这意味着对不正确的数据或恶意代码必须由周界内的其他方式进行控制。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。