公钥基础设施(Public Key Infrastructure,PKI)是一个为实现公钥加密而建立的进程,常常用于一些大型(和分布式)应用环境中。PKI为每个用户提供了一套与身份鉴别和访问控制相关的服务,包括:

●使用(公开的)加密密钥建立与用户身份相关的证书。

●从数据库中分发证书。

●对证书签名,以增加证书真实性的可信度。

●确认(或者否认)一个证书是有效的。

●无效证书意味着持有该证书的用户不再被允许访问,或者他们的私钥已经泄露。

PKI常常被当作一种标准,但事实上它定义了一套策略、产品和规程的框架。其中的策略定义了加密系统的操作规则,尤其是其中指出了怎样处理密钥和易受攻击的信息,以及如何使控制级别与危险级别相匹配。规程规定了怎样生成、管理和使用密钥。最后,产品实际上实现了这些策略,并实现了生成、存储和管理密钥。

PKI建立的一些实体,称为证书管理中心(Certificate Authority),实现了PKI证书管理规则。通常,认为证书管理中心是可信赖的,因此,用户可以将证书的解释、发放、接收和回收工作委托给管理中心来做。证书管理中心的活动概括如下:

●对公钥证书的整个生命周期进行管理。

●通过将一个用户或者系统的身份绑定到一个带有数字签名的公钥来发放证书。

●为证书安排终止日期。

●通过发布证书撤销列表来确保证书在需要的时候被撤销。(https://www.xing528.com)

证书管理中心的功能可以在管理中心的内部、一个商业服务或可信任的第三方进行。

PKI还包含一个注册管理中心,充当用户和证书管理中心之间的接口。注册管理中心获取并鉴别用户的身份,然后向相应的证书管理中心提交一个证书请求。从这个意义上来看,注册管理中心非常像美国邮政管理局;邮政管理局扮演的角色是充当美国政府部门的代理,允许美国公民获取护照(美国官方证书)。当然,之前公民必须提供一些适当的表格、身份证明,并向护照发行办公室(证书管理中心)提出真实护照(与证书类似)申请。与护照类似,注册管理中心的性质决定了发放证书的信任级别。

许多国家正在为实现PKI而努力,目的是允许公司和政府代理实现PKI和互操作。例如,美国联邦PKI Initiative最终将允许任何美国政府代理在合适的时候向任何其他美国政府代理发送安全的通信。该组织也规定了实现PKI的商业工具应该怎样工作,以便这些代理可以去买已经做好的PKI产品,而不需要他们自己来开发。下面举例说明PKI在银行中的商业应用。

Lloyd's TSB是总部设在英国的一家储蓄银行,在2002年,该银行实施了一项称为KOB(Key Online Banking)的试验计划——用智能卡实现在线银行业服务。KOB是第一个将基于智能卡的PKI用于大范围网上银行业务的项目。市场研究结果显示:75%的银行客户是被KOB提供的可靠的安全性吸引来的。

要想使用KOB,客户需要将智能卡插入一台像ATM机一样的设备,然后输入一个唯一的PIN。这样,在进行任何金融交易之前,要求采用的鉴别方法是两步法。智能卡中包含着PKI密钥对和数字证书。当客户完成交易之后,通过注销并取出智能卡来结束与银行的会话。

Lloyd's TSB的分布式商务银行主管Alan Woods解释说:“KOB的漂亮之处在于它降低了商用数字身份证书被泄露的危险。这是因为:与标准PKI系统不同,在KOB的PKI中,用户的私钥不是保存在他们的工作站桌面上,而是通过智能卡本身来发布、存储和撤销的。这种KOB智能卡可以随时保存在用户身边。使用它,客户可以更安全地进行交易。”

绝大多数PKI进程使用证书来将身份与一个密钥绑定在一起。但是,目前正在研究将证书的概念扩展为一些更广泛的信任特征。例如,信用卡公司可能对验证用户的经济状况比验证用户的身份更感兴趣,他们使用的PKI方案可能会用一个证书将用户的经济状况和一个密钥绑定在一起。简单分布式安全基础设施(Simple Distributed Security Infrastructure,SDSI)采用了这种方案,包含身份证书、组成员关系证书和名称绑定证书。目前已经出现了两个相关标准的草案:ANSI标准X9.45和基础设施(Simple Public Key Infrastructure,SPKI)。

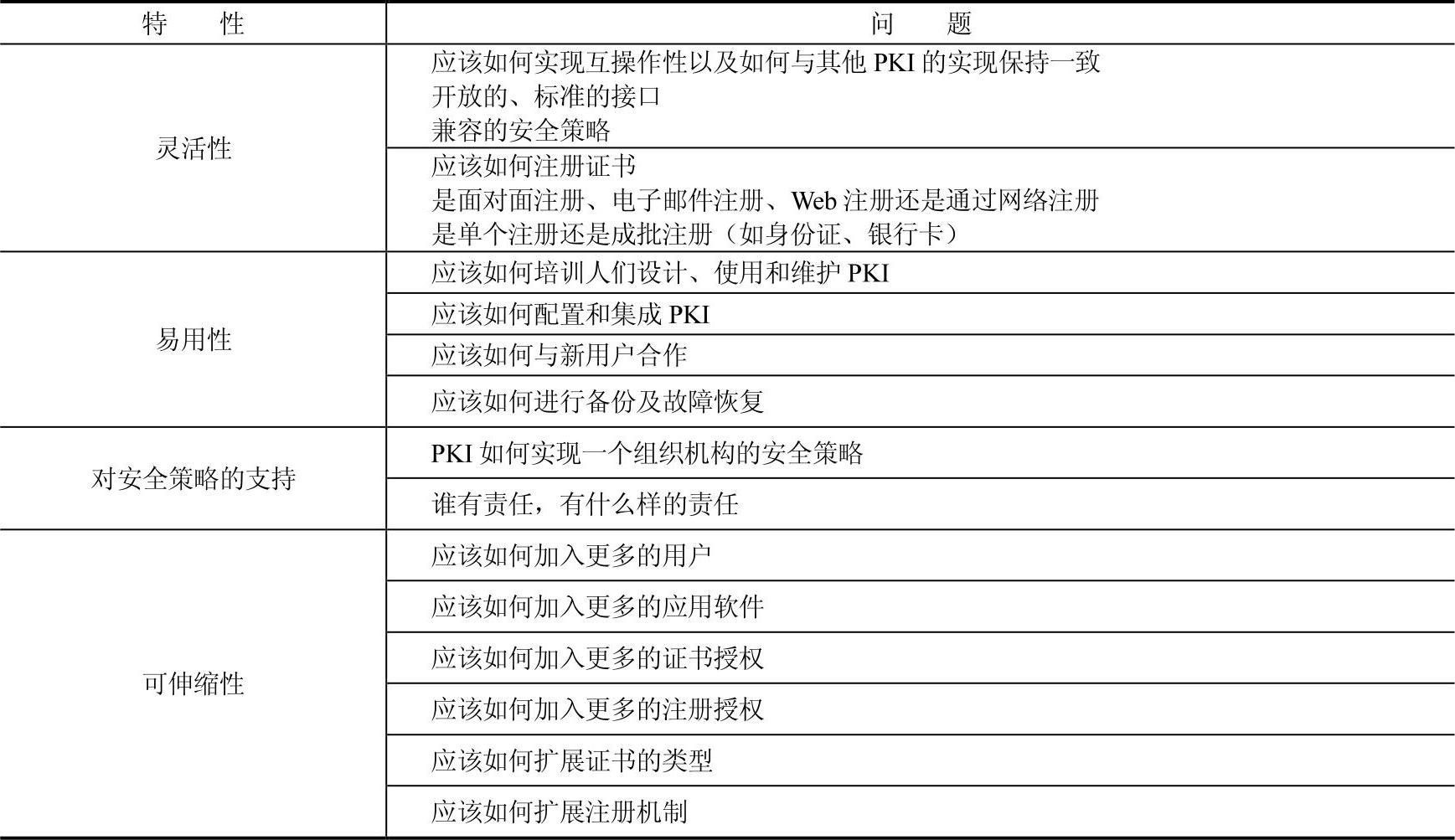

PKI还是一个不成熟的处理方案,仍有很多问题需要解决,尤其是PKI还没有在大规模的应用环境中实现。表6-2列出了在学习有关PKI的更多内容时应该注意的几个问题。然而,有些事情已经很清楚了。首先,证书管理中心应该经过独立实体的批准和验证。证书管理中心的私钥应该存储在一个抗篡改的安全模块中。其次,对证书管理中心和注册管理中心的访问应该进行严密控制,通过一些强用户鉴别方式(如智能卡)加以实现。

表6-2 与PKI相关的应注意的问题

在对证书进行保护时涉及的安全问题还包括管理过程。例如,应该要求有多个操作者同时授权证书请求,还应该设置一些控制措施来检测黑客并阻止他们发布伪造的证书请求。这些控制措施可能包括使用数字签名和强加密技术。最后,还必须进行安全审计跟踪,以便在系统出现故障时能够重建证书信息,以及在攻击真正破坏了鉴别过程时能够恢复。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。