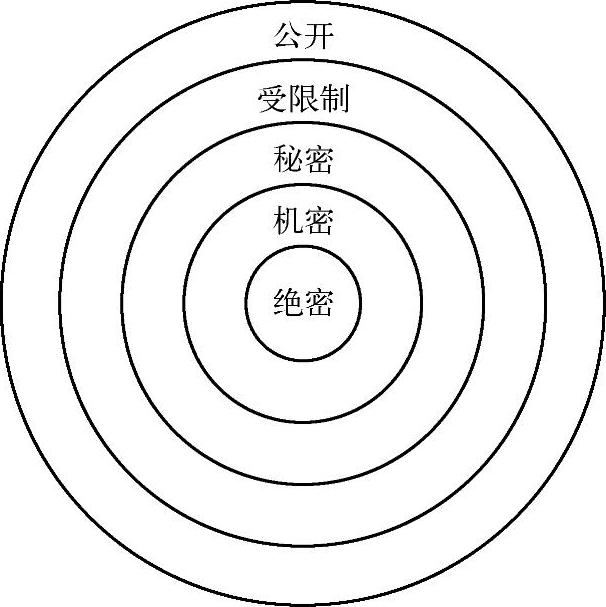

图4-1 安全等级层次结构

安全策略是指有关管理、保护和发布敏感信息的法律、规定和实施细则。例如,可以将安全策略定义为:系统中的用户和信息被划分为不同的层次,一些级别比另一些级别高;如果主体能读访问客体,当且仅当主体的级别高于或等于客体的级别;如果主体能写访问客体,当且仅当主体的级别低于或等于客体的级别。

说一个操作系统是安全的,是指它满足某一给定的安全策略。在进行安全操作系统的设计和开发时,要围绕一个给定的安全策略进行。安全策略由一整套严密的规则组成,这些确定授权存取的规则是决定存取控制的基础。许多系统的安全控制失败,主要不是因为程序错误,而是没有明确的安全策略。

1.军事安全策略

军事安全策略是基于保护机密信息的策略。每条信息被标识为一个特定的等级,如公开、受限制、秘密、机密和绝密。这些等级构成了一个层次结构,如图4-1所示。使用须知原则来限制访问:只有那些在工作中需要知道某些数据的主体才允许访问相应的数据。每条机密信息都与一个或更多的项目相关,这些项目被称为分隔项(Compartment),它描述了信息的相关内容。例如,Α项目要用到机密信息,而Β项目也要用到机密信息,但是Α项目中的员工并不需要访问Β项目的信息。换句话说,两个项目都会使用机密信息,但每个项目只能访问与它相关的机密信息。分隔项以这种方式帮助实施须知限制,使人们只能访问那些与他们工作相关的信息。一个分隔项的信息可以只属于一个安全等级,也可以属于不同的安全等级。一个用户必须得到许可(Clearance)才能够访问相关信息。许可表明可以信赖某人访问某个级别以下的相关信息,以及该人需要知道某些类的相关信息。

军事安全策略同时实施了安全等级要求和须知要求。安全等级要求是层次化的要求,因为它们反映了安全等级的层次结构;而须知要求是非层次化的,因为分隔项不需要表现为一个层次结构。许可和分类通常由一些被称为安全职员的人控制,而并不是个人能够随意改变的。

2.商业安全策略

商业企业非常关心安全问题。商业企业担心商业间谍会将自己正在开发中的产品信息透露给自己的竞争对手。同样,公司也非常希望能够保护其金融信息安全。因此,即便商业界不像军事领域那样要求严格苛刻和层次化,在商业安全策略中仍然会发现许多与军事安全策略相同的概念。例如,一个大的机构,如一家公司或一所大学,可能会被分成许多个组或者部门,各自负责不同的项目。当然,还可能存在一些机构级的职责,如财务或者人事。位于不同级别的数据项具有不同的安全等级,如公共的、专有的或内部的,在这里,级别的名字可能会因组织不同而不同,并没有一个通用的层次结构。

假设公共信息不如专有信息敏感,而专有信息又不如内部信息敏感。因此,项目和部门应尽可能被细分,其中可能存在一些人同时参与两个或者多个项目的情况。机构级的职责趋向于涵盖所有的部门和项目,因为公司的所有人都需要财务或者人事数据。但是,即便是机构级的数据也可能有敏感度。

商业信息安全和军事信息安全有两个很显著的区别。第一,在军事以外,通常没有正式的“许可”概念:从事商业项目的人不需要得到中心安全职员的正式批准就可以访问某个项目。例如,在允许一个雇员访问内部数据之前不需要对其授予不同的信任度。第二,由于没有正式的“许可”概念,所以允许访问的规则不太规范。例如,如果一个高级经理认为员工A需要访问某个项目的一段内部数据,那么他就会向员工B下达一个命令,允许员工A访问数据,并指出允许员工A访问的时限:要么只允许员工A访问一次,要么允许员工A一直访问这些数据。因此,对于大多数商业信息访问不存在一个支配函数,因为没有正式的“商业许可”概念。

到目前为止,本书讨论的主要内容都只集中在读访问上,而且都只专注于安全方面的机密性。事实上,这种狭义的观点在现行的大多数计算机安全工作中都是正确的。在军事和商业领域中,对完整性和可用性策略的阐述明显没有机密性策略那么详细。然而,完整性和可用性在许多情况下与机密性至少是同等重要的。下面介绍一些有关完整性的实例。

(1)Clark-Wilson商业安全策略

在很多商业应用中,完整性的重要性至少和机密性相当。财务记录的正确性、法律工作的精确性以及医疗的合适时间,都是各自领域中最基本的元素。Clark和Wilson为他们所称的良构事务(Well-Formed Transaction)提供了一个策略。他们声称,这个策略在各自领域中的重要性就像机密性在军事领域中一样。

为了探究其中原因,考虑这样一个例子,一家公司预订货物,然后付款。典型的流程如下:(https://www.xing528.com)

●采购员先做一张供应订单,并把订单同时发给供货方和收货部门。

●供货方将货物运到收货部门。接收员检查货物,确保收到货物的种类和数量是正确的,然后在送货单上签字。送货单和原始订单再交给财务部门。

●供货方将发票送到账务部门。财务人员将发票同原始订单进行校对(校对价格和其他条款),将发票同送货单进行校对(校对数量和品种),然后开支票给供货方。

流程运作的顺序非常重要。收货员在没有接收到与订单相符的货物之前是不能够签署送货单的(因为这样就等于允许供货方随便把他们想卖出去的任何货物卖给收货方),而财务人员在收到一份与实际收到货物相匹配的订单和送货单之前,也不能够开具支票(因为如果没有订购某种货物,或者没有收到订购的货物,就不应该付款给供货方)。而且,在大多数实例中,订单和送货单都需要由某个被授权的人员来签署。委任专人按顺序准确执行以上步骤,就构成了一个良构事务。Clark-Wilson策略的目标是使内部数据和它们的外部(用户)期望保持一致。

Clark和Wilson用受约束数据项来表达他们的策略,受约束数据项由转变程序(Transformation Procedure)进行处理。转变程序就像一个监控器,它对特定种类的数据项执行特定的操作,只有转变程序才能对这些数据项进行操作。转变程序通过确认这些操作已经执行来维持数据项的完整性。Clark和Wilson将这个策略定义为访问三元组(Access Triples):Userid,Tpi,{Cdij,Cdik,…},通过它将转变程序、一个或多个受约束数据项以及用户识别结合起来,其中的用户是指那些已被授权且以事务程序的方式操作数据项的人。

(2)中国墙安全策略

Brewer和Nash定义了中国墙(Chinese Wall)安全模型,基于这个模型的安全策略反映了对信息访问保护的某种商业需求。安全需求反映了与某些特定人群相关的问题,这些人在法律、医疗、投资或者会计事务中有可能存在利益冲突。例如,当一家公司的某个人获得了其竞争对手关于人力、产品或者服务的敏感信息时,利益冲突便随之产生了。

安全策略建立在3个抽象等级上。

●对象(Object):位于最低等级,如文件。每个文件只包含一个公司的信息。

●公司群体(Company Group):位于第二个等级,由与一家特定公司相关的所有对象组成。

●冲突类(Conflict Class):位于最高等级,相互竞争的公司的所有对象集合。

在这个模型中,每个对象都属于唯一的一个公司群体,而每一个公司群体又被包含在一个唯一的冲突类中。例如,假设某家广告公司,有着几个分属于不同领域的客户:巧克力公司、银行和航空公司。广告公司可能想要存储一些数据,这些数据和巧克力公司Suchard、Cadbury,银行Citicorp、Deutsche Bank、Credit Lyonnais,以及航空公司SAS有关。运用中国墙安全模型的等级结构,会形成6个公司群体(每个公司一个)和3个冲突类:{Suchard,Cadbury},{Citicorp,Deutsche Bank,Credit Lyonnais}和{SAS}。

在上例中,最初可以访问任何对象。假设读了Suchard上的一个文件,接下来的访问请求如果是针对银行或者SAS的,就会被许可。但是如果请求访问Cadbury就会被拒绝。接下来对SAS的访问不会影响将来的访问。但如果接下来访问了Credit Lyonnais上的文件,将来就不可以访问Deutsche Bank或者Citicorp。基于这个观点,只能访问和Suchard、SAS、Credit Lyonnais或者新定义的冲突类有关的对象。

在商界中,中国墙安全策略是非常有名的机密策略。和其他的商业策略不同,中国墙安全策略注重完整性。有趣的是,它的访问许可能动态地变化:当一个主体访问某些对象后,它就不能够访问先前可以访问的这一类中的其他对象了。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。