思政元素3

【任务描述】

雅鹿公司电子商务负责人要求小王分析公司的安全状况,对公司的安全技术等级进行评估。请帮助小王完成这一任务。

【任务分析】

此任务涉及计算机安全评估和计算机安全技术等级保护。其中,计算机安全技术等级保护主要包含信息系统等级保护和操作系统等级保护两方面。

【任务实施】

1.了解我国计算机信息系统安全等级保护

2007年6月开始实施的《信息安全等级保护管理办法》规定,国家信息安全等级保护坚持自主定级、自主保护的原则。信息系统的安全保护等级应当根据信息系统在国家安全、经济建设、社会生活中的重要程度,信息系统遭到破坏后对国家安全,社会秩序,公共利益以及公民、法人和其他组织的合法权益的危害程度等因素确定。

我国于2001年1月1日实施的《计算机信息安全保护等级划分准则》将计算机信息系统安全保护等级划分为以下五个级别:

(1)第一级:用户自主保护级。本级的安全保护机制使用户具备自主安全保护能力,保护用户和用户组信息,避免其他用户对数据的非法读写和破坏。

(2)第二级:系统审计保护级。本级的安全保护机制具备第一级的所有安全保护功能,并创建、维护访问审计跟踪记录,以记录与系统安全相关事件发生的日期、时间、用户和事件类型等信息,使所有用户对自己行为的合法性负责。

(3)第三级:安全标记保护级。本级的安全保护机制具有第二级的所有安全保护功能,并为访问者和访问对象指定安全标记,以访问对象标记的安全级别限制访问者的访问权限,实现对访问对象的强制保护。

(4)第四级:结构化保护级。本级具备第三级的所有安全保护功能,并将安全保护机制划分成关键部分和非关键部分相结合的结构,其中关键部分直接控制访问者对访问对象的存取。本级具有相当强的抗渗透能力。

(5)第五级:访问验证保护级。本级具备第四级的所有安全保护功能,并特别增设访问验证功能,负责仲裁访问者对访问对象的所有访问活动。本级具有极强的抗渗透能力。

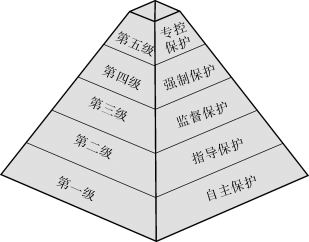

计算机信息系统安全保护等级五个级别的安全保护能力是从下到上逐步提高的,如图1-11所示。

图1-11 计算机信息系统安全保护等级

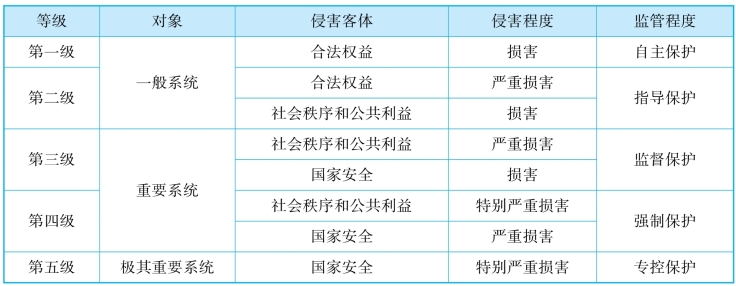

评价系统的5个安全保护等级从对象、侵害客体、侵害程度、监管程度4个方面加以比较,如表1-5 所示。

表1-5 评价系统五个安全保护等级的比较

2.了解美国计算机信息系统安全等级保护(https://www.xing528.com)

最早实施信息系统安全等级保护的国家是美国。1985年12月,美国国防部提出可信赖的计算机系统评价标准(Trusted Computer System Evaluation Criteria,TCSEC)。TCSEC是国际公认的第一个计算机信息系统评估标准,也是计算机系统安全评估的第一个正式标准,具有划时代的意义。该标准最初只是军用标准,后来延伸至民用领域。

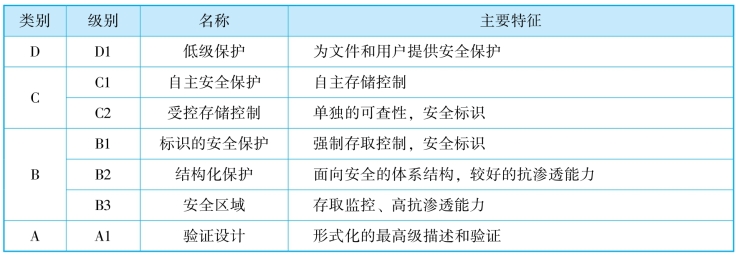

在TCSEC中,规定了根据计算机系统所采用的安全策略。TCSEC将计算机系统分为A、B(B1、B2、B3)、C(C1、C2)、D共4个等级、7个安全级别。其中,D级是最低的安全级别;C级为自主保护级别;B级为强制保护级别;A级为验证保护级别,包含一个严格的设计、控制和验证过程。

TCSEC已经成为国际评价标准,其4个等级的主要特征如表1-6所示。

表1-6 TCSEC标准的安全等级

安全程度从A到D逐级下降。D级只包括D1一个级别。D1的安全等级最低。D1系统只为文件和用户提供安全保护,其最普通的形式是本地操作系统,或者是一个完全没有保护的网络。例如UNIX系统、Windows NT系统都只能达到C2级,安全性均有待提高。

A系统的安全级别最高。目前,A级只包含A1一个安全级别。A1级与B3级相似,对系统的结构和策略不作特别要求。A1系统的显著特征是,系统的设计者必须按照设计规范来分析系统。在对系统进行分析后,设计者必须运用核对技术确保系统符合设计规范。A1系统必须满足下列要求:系统管理员必须从开发者那里接收到一个安全策略的正式模型;所有安装操作都必须由系统管理员进行;系统管理员进行的每一步安装操作都必须有正式文档。

3.安全管理

为了确保系统的安全性,除了采用上述技术手段外,还必须建立严格的内部安全机制。对于所有接触系统的人员,按其职责设定其访问系统的最小权限。按照分级管理原则,严格管理内部用户账号和密码,进入系统内部必须通过严格的身份认证,防止非法占用、冒用合法用户账号和密码。建立网络安全维护日志,记录与安全性相关的信息及事件,有情况出现时便于跟踪查询。定期检查日志,以便及时发现潜在的安全威胁。

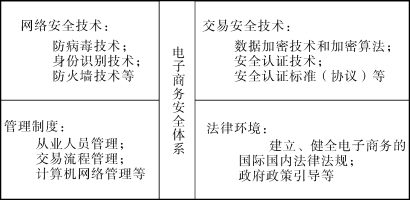

电子商务安全体系由网络安全技术、交易安全技术、管理制度和法律环境组成,如图1-12所示。

图1-12 电子商务安全体系

网络安全技术包括防病毒技术、身份识别技术和防火墙技术等;交易安全技术包括数据加密技术和加密算法、安全认证技术、安全认证标准(协议)等;管理制度包括从业人员管理、交易流程管理和计算机网络管理等;法律环境包括建立、健全电子商务的国际国内法律法规和政府政策引导等。

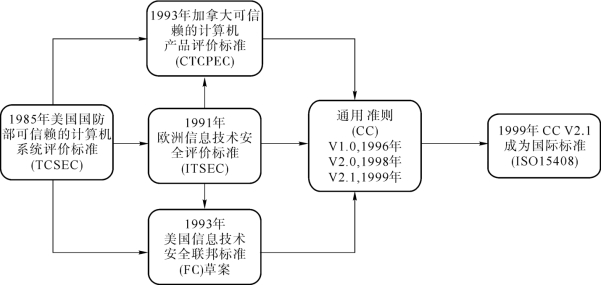

TCSEC标准的发布产生了很大的影响,各国在TCSEC标准的基础上,结合本国国情相继发布了对应的信息安全技术标准。这些标准主要有:1991年英国、法国、德国、荷兰联合开发的信息技术安全评价标准(ITSEC);1993年美国同加拿大及欧共体共同开发的通用准则(CC标准);1993年加拿大发布的可信赖的计算机产品评价标准(CTCPEC)。

(1)ITSEC标准。ITSEC是Information Technology Security Evaluation Criteria的简写,即欧洲的安全评价标准,是英国、法国、德国和荷兰制定的IT安全评估准则,较美国军方制定的TCSEC标准在功能的灵活性和有关的评估技术方面均有很大的进步。

与TCSEC标准不同,它并不把保密措施直接与计算机功能相联系,而是只叙述技术安全的要求,把保密作为安全增强功能。另外,TCSEC标准把保密作为安全的重点,而ITSEC标准则把完整性、可用性与保密性作为同等重要的因素。ITSEC标准定义了从E0级(不满足品质)到E6级(形式化验证)的7个安全等级,对于每个系统,安全功能可分别定义。

(2)CC标准。1993年6月,美国同加拿大及欧共体共同起草单一的通用准则(CC标准)并将其推到国际标准。制定CC标准的目的是建立一个各国都能接受的通用的信息产品和系统的安全性评估准则。其把信息产品的安全要求分为安全功能要求和安全保证要求。1999年CC V2.1成为国际标准。

(3)CTCPEC标准。加拿大于1989年公布了可信计算机产品评价标准(CTCPEC 1.0版),1993年公布了3.0版。CTCPEC标准专门针对政府需求而设计。与ITSEC标准类似,该标准将安全分为功能性需求和保证性需求两部分。功能性需求共划分为四大类:机密性、完整性、可用性和可控性。每种安全需求又可以分成很多小类,以表示安全性能上的差别,分级条数为0~5级。

计算机安全评价标准的发展历史如图1-13所示。

图1-13 计算机安全评价标准的发展历史

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。